安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/15308

先知社区 作者:熊猫正正

近日有微信朋友发我一个样本让我看看,如下所示:

在VT上查询,发现该样本的检出率也很低,如下所示:

详细分析了一下发现有点新的玩法,分享出来供大家参考学习。

详细分析

1.样本解压缩之后,如下所示:

2.LNK文件命令行信息,如下所示:

3.LNK文件启动指定目录下的libcurl.dat文件,libcurl.dat文件内容如下所示:

4.通过javaw.exe调用指定目录下的jar包,如下所示:

5.eaio.jar包反汇编之后,如下所示:

6.获取目录下相关文件的内容,为加密的数据和解密的密钥,然后进行解密,如下所示:

7.解密函数,如下所示:

8.加载执行解密后的数据,如下所示:

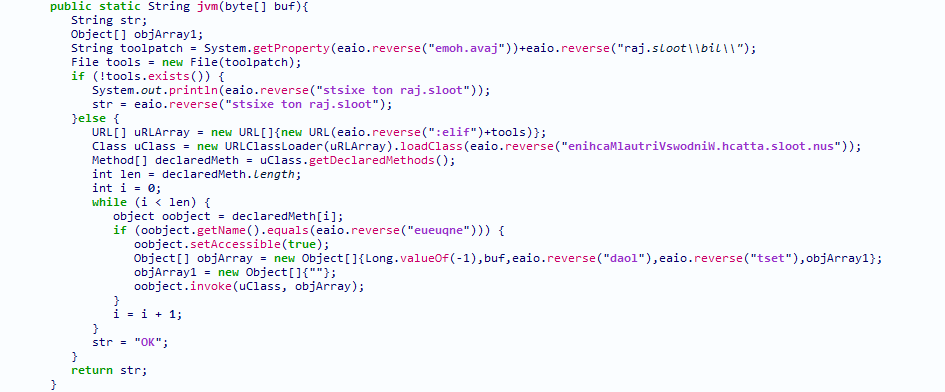

9.通过JVM加载解密出来的ShellCode,如下所示:

10.编写相关的JAVA测试程序解密数据,如下所示:

11.解密出来的ShellCode代码,如下所示:

12.ShellCode代码先进行解密操作,如下所示:

13.解密完成之后,如下所示:

14.解密出来的PayLoad是一个CS,如下所示:

该样本通过JVM加载ShellCode在内存中执行,然后ShellCode在内存中解密出一个CS木马。

威胁情报

总结结尾

每年演练都会有很多新的红队样本出现,里面包含各种各样的安全技术,是一个不错的学习机会,对一些有意思的对抗样本都可以深入分析和研究。

文章来源: https://mp.weixin.qq.com/s?__biz=MzA4ODEyODA3MQ==&mid=2247488771&idx=1&sn=26684a976dd2c0c34ab5e6b5e2a7804f&chksm=902fba2ba758333d8b4eb370507f4c861131a206023c2e546585b753134a176ef8bf12f08211&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh