2024-8-22 08:21:0 Author: www.aqniu.com(查看原文) 阅读量:4 收藏

错误展示《黑神话悟空》客服电话,必应被曝AI信息抓取与处理存在缺陷;F5官方通告可导致会话固定与资源耗尽的高危安全漏洞 | 牛览

日期:2024年08月22日 阅:70

新闻速览

•《全国重点城市IPv6流量提升专项行动工作方案》印发,提出常态化监测分析和通报4项要求

•麻省理工首发AI风险管理数据库,全面覆盖777种风险

•英国企业网络威胁态势调查:每44秒就会面临一次新的网络攻击

•错误展示《黑神话悟空》客服电话,微软必应被曝AI信息抓取与处理存在缺陷

•交银国际信托因数据安全等问题接受监管处罚

•一种新型网络钓鱼攻击可利用PWA技术绕过安全机制

•一个新兴APT组织利用武器化邮件展开多重攻击

•F5官方通告可导致会话固定与资源耗尽的高危安全漏洞

•PHP最新漏洞已被攻击者利用并部署隐蔽后门

特别关注

《全国重点城市IPv6流量提升专项行动工作方案》印发,提出常态化监测分析和通报4项要求

贯彻落实中央网信委决策部署,按照《深入推进IPv6规模部署和应用2024年工作安排》要求,中央网信办、工业和信息化部组织开展全国重点城市IPv6流量提升专项行动,覆盖北京市、天津市、上海市、深圳市、杭州市、合肥市、无锡市、烟台市等8个重点城市。为此,两部门印发《全国重点城市IPv6流量提升专项行动工作方案》,旨在敦促相关单位抓好贯彻执行,加强统筹协调,压实工作责任,按期保质完成专项行动目标任务,有效发挥示范引领作用,带动全国IPv6发展水平再上新台阶。

根据《工作方案》,要用一年左右的时间,大型互联网应用IPv6放量引流规模进一步扩大,家庭路由器IPv6开启率大幅提升,重点单位政企专线IPv6实际使用率明显提高,数据中心承载业务全面完成升级改造并对外提供IPv6服务,云服务产品IPv6支持率持续提升。重点城市固定网络和移动网络IPv6流量占比明显提升,重点城市大型互联网企业、终端设备企业、云服务平台等IPv6升级改造有效带动全国各地区IPv6流量提升。

强化监测通报《工作方案》提出的六个工作要求之一。要求重点城市要建立完善监测机制和统计台账,加强IPv6流量指标监测方法的宣贯培训,开展常态化监测分析和通报,为专项行动提供数据支撑。自2024年9月起,每月10日前,基础电信企业集团公司将各重点城市固定和移动网络IPv6流量占比等相关指标数据、各省级网信办将重点城市8项IPv6流量主要指标数据,报送至中央网信办。中央网信办定期通报专项行动进展情况。

原文链接:

https://mp.weixin.qq.com/s/bQMq2J5iPhvg1HwCiE7DHA

热点观察

麻省理工首发AI风险管理数据库,全面覆盖777种风险

日前,麻省理工学院(MIT)的研究团队发布了一个名为“人工智能风险库”的动态数据库,汇集了777个与人工智能(AI)相关的潜在风险,其目标是提供一个易于访问和定期更新的风险概览。

这个数据库从43个分类法中提取信息,将AI风险分为“因果分类”和“七个不同领域”两个维度,旨在为AI治理提供全面的知识基础。尽管该数据库存在一些局限性,如仅限于43个分类中的风险,可能缺少新兴或特定领域的风险,但它仍然是目前最全面、系统的AI风险汇编之一。研究团队在摘要中指出,这是“首次严格策划、分析和提取人工智能风险框架,形成一个公开可访问、全面、可扩展和分类的风险数据库”。

这个数据库的发布标志着AI风险管理进入了一个新阶段。它不仅为研究人员和政策制定者提供了宝贵的参考资源,也为企业和组织在开发和部署AI系统时提供了重要的风险评估工具。

原文链接:

https://www.csoonline.com/article/3487207/mit-delivers-database-containing-700-risks-associated-with-ai.html

英国企业网络威胁态势调查:每44秒就会面临一次新的网络攻击

根据独立研究机构ISP Beaming的最新研究,2024年第二季度,英国企业平均每44秒就面临一次网络攻击,再创新高。频繁的攻击表明,英国企业在保护其数字资产方面面临着巨大挑战。

研究结果显示,2024年4至6月,英国企业平均遭遇180,714次网络攻击。尽管其中许多攻击被网络级防御或防火墙阻止,但与2023年同期相比仍增加了5%。此前,2024年第一季度的攻击率已创下年初最高纪录,平均每家公司遭受181,172次网络攻击,即每43秒一次。另据Beaming的委托调查结果,过去一年中,超过150万家英国企业成为网络犯罪的受害者,损失超过305亿英镑。

数据显示,物联网(IoT)设备是主要攻击目标,遭受的攻击量最大。2024年第二季度,9%的恶意网络活动(相当于每天179次攻击)针对IoT设备。这是因为这些设备通常缺乏强大的安全功能。它们在设计时注重功能和成本效益,而不是从一开始就内置安全性。此外,企业数据库和Web应用程序每天遭受20多次攻击。

原文链接:

https://www.tripwire.com/state-of-security/uk-businesses-face-new-cyber-attacks

错误展示《黑神话悟空》客服电话,微软必应被曝AI信息抓取与处理存在缺陷

8月21日,国产3A游戏大作《黑神话:悟空》上线引发全球关注,机锋网某员工等无端成为该爆款游戏的“客服”。究其原因,是因为微软必应AI信息抓取与处理存在缺陷,导致个人信息泄露。

在必应搜索中输入“黑神话悟空客服”,错误地显示了某网站员工的个人手机号,并非官方客服电话。此外,还有两个错误的电话号码被标记为客服,其中包括第一财经版权部的联系电话。被泄露电话当事人透露,他在5小时里接了约20个电话。尽管相关新闻稿件已删除,但错误信息仍出现在必应搜索首页,必应团队尚未对错误信息进行更正。受害人已提交申诉等反馈。

微软必应是全球第二大搜索引擎,覆盖36个国家和地区,用户超6亿。微软曾声称必应采用OpenAI最新技术,甚至接入了GPT-4,但此次事件暴露了其在信息抓取和处理上存在缺陷。

原文链接:

https://tech.ifeng.com/c/8cEb3JUSU0U

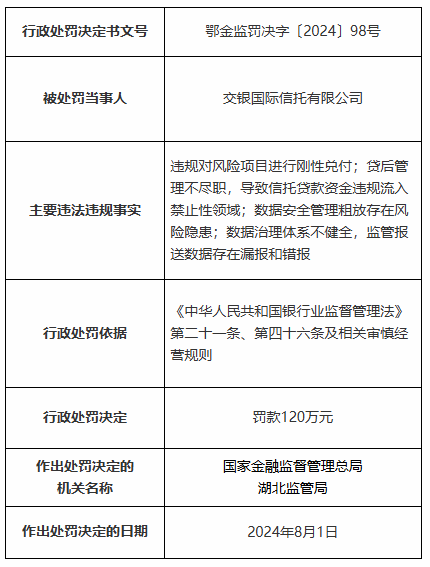

交银国际信托因数据安全等问题接受监管处罚

日前,国家金融监督管理总局网站发布的国家金融监督管理总局湖北监管局行政处罚信息公开表显示,交银国际信托因违规对风险项目进行刚性兑付;贷后管理不尽职,导致信托贷款资金违规流入禁止性领域;数据安全管理粗放存在风险隐患;数据治理体系不健全,监管报送数据存在漏报和错报等多项违法违规情况受到监管处罚,被罚款120万元。以下是具体处罚信息:

原文链接:

https://www.cbirc.gov.cn/cn/view/pages/ItemDetail.html?docId=1174996&itemId=4114&generaltype=9

网络攻击

一种新型网络钓鱼攻击可利用PWA技术绕过安全机制

最近,研究人员发现了一种新型网络钓鱼活动,可巧妙利用渐进式网络应用(PWA)技术针对安卓和iPhone用户发起攻击,使得即便被认为相对安全的iOS平台用户也难以防范。

ESET研究人员通过一个针对一家知名捷克银行客户的案例对此攻击进行分析。攻击者结合自动语音电话、短信和社交媒体恶意广告传播钓鱼链接。在安卓设备上,这种技术悄悄安装一种特殊类型的APK(称为WebAPK),看起来像是从Google Play商店安装的正常应用。对于iOS用户,钓鱼网站会诱导受害者将PWA添加到主屏幕。这一钓鱼活动之所以能够成功,正是由于PWA技术的应用。PWA是使用传统网络应用技术构建的应用,能够在多个平台和设备上运行。WebAPK是PWA的升级版,安装WebAPK 时不会出现“来自不受信任来源的安装”警告,即使用户未允许从第三方来源安装,应用仍然会被安装。无论是在安卓还是iOS上,这些钓鱼应用与真实银行应用几乎无法区分。

目前,大多数已知案例发生在捷克,只有少数出现在匈牙利和格鲁吉亚。ESET已迅速将发现的敏感信息通报给受影响的银行,并协助关闭了多个钓鱼域名和C&C服务器。

原文链接:

一个新兴APT组织利用武器化邮件展开多重攻击

近日,卡巴斯基实验室的网络安全研究人员发现了一个新的高级持续威胁(APT)组织 BlindEagle(又称 APT-C-36)。该组织自 2018 年以来一直活跃,主要针对拉丁美洲地区的政府、金融和能源部门。

BlindEagle以其简单但有效的攻击技术而闻名,展现出在经济动机攻击和间谍活动之间的极高灵活性。该组织采用多阶段攻击策略,首先通过伪装成政府和金融机构的钓鱼邮件发起攻击。为了避免被检测,他们使用URL缩短器和基于地理位置的过滤,确保攻击仅针对特定地区。攻击的初始感染向量通常是各种格式的压缩文件,这些文件中包含Visual Basic脚本。这些脚本利用WScript、XMLHTTP对象或 PowerShell从攻击者控制的服务器或公共平台(如 Pastebin 或 GitHub)下载进一步的有效载荷。

BlindEagl的恶意软件部署分为多个阶段,包含编码或混淆的工件,并经常使用隐写术技术。最终,他们部署修改过的开源远程访问木马(RAT),并根据特定活动目标进行切换。为了避免被检测,该组织使用进程注入技术,主要采用进程空洞化,使最终的有效载荷在合法进程的内存空间中执行。值得注意的是,BlindEagle 最近展示了更为复杂的攻击手段,并且有迹象表明他们与其他组织进行了合作。

原文链接:

https://cybersecuritynews.com/blind-eagle-apt-attacks/

漏洞预警

F5官方通告可导致会话固定与资源耗尽的高危安全漏洞

近日,F5公司披露了两个影响其产品的高危安全漏洞,分别被编号为CVE-2024-39809和CVE-2024-39792。这两个漏洞的CVSS评分均为7.5,属于高危级别,分别影响BIG-IP Next Central Manager和NGINX MQTT模块。

披露信息显示,CVE-2024-39809漏洞存在于BIG-IP Next Central Manager 20.1.0版本中,其根源在于用户注销后会话刷新令牌未能正确失效。攻击者如果获取了用户会话访问权限,即可在用户注销后继续访问BIG-IP Next Central Manager及其管理的系统。该漏洞已在20.2.0版本中得到修复。

CVE-2024-39792漏洞影响启用了MQTT过滤模块的NGINX Plus配置。未经身份验证的远程攻击者可以通过特制请求耗尽系统内存资源,导致NGINX服务性能下降甚至拒绝服务。解决此问题可能需要重启NGINX主进程和工作进程。

F5已发布安全公告并修复了这些漏洞,同时建议用户尽快将受影响产品升级到最新版本,以防止潜在的安全威胁。

原文链接:

https://cybersecuritynews.com/f5-vulnerabilities-session-dos/

PHP最新漏洞已被攻击者利用并部署隐蔽后门

近日,研究人员发现有攻击者正在利用PHP最新披露的高危漏洞(CVE-2024-4577)部署一个名为Msupedge的隐蔽后门,在Windows操作系统上远程执行任意代码。台湾一所大学成为该后门攻击的目标。

赛门铁克的网络安全研究人员介绍,Msupedge是一个复杂的后门,其最显著的特征是使用DNS隧道与命令控制(C&C)服务器通信,这种方法基于开源工具dnscat2。后门通过执行DNS名称解析接收命令,并将C&C服务器解析后的IP地址作为命令。解析后IP地址的第三个八位字节作为指令开关,通过特定算法(减七并使用十六进制表示)触发相应行为。攻击者利用PHP漏洞CVE-2024-4577进行初始入侵,该漏洞允许恶意参数注入PHP CGI脚本,导致远程代码执行。赛门铁克已经注意到不同实体正在扫描存在此缺陷的系统,

目前,攻击者身份和具体目的尚未确定。此次事件凸显了及时修复已知漏洞的重要性,同时也提醒网络安全人员警惕利用DNS隧道的隐蔽通信技术。

原文链接:

https://thehackernews.com/2024/08/hackers-exploit-php-vulnerability-to.html

如有侵权请联系:admin#unsafe.sh