近日,ESET 的研究人员发现了一款名为 NGate 的恶意软件,它可以通过恶意应用程序将受害者支付卡上的数据传输到攻击者已root的安卓手机上。

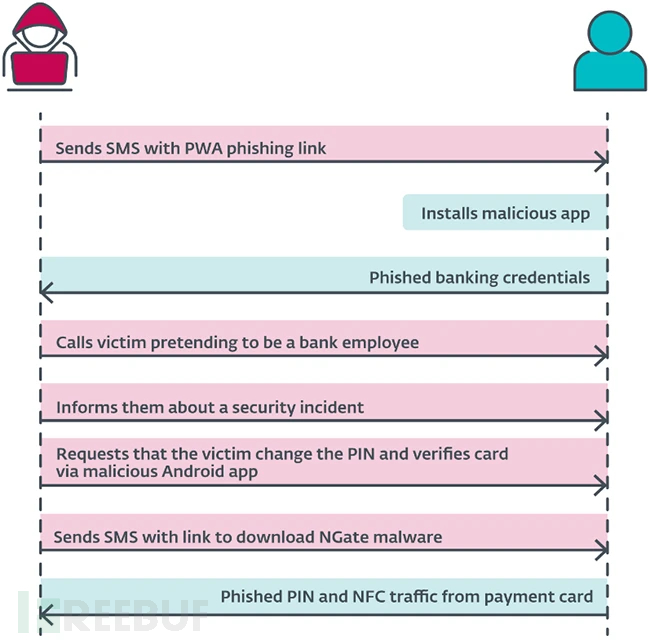

攻击概述(来源:ESET)

未经授权的 ATM 提款

该活动针对银行的主要目的是从受害者的银行账户中为未经授权的 ATM 取款提供便利。具体来看,该活动主要是通过使用 NGate Android 恶意软件,将受害者实体支付卡中的 NFC 数据通过被入侵的 Android 智能手机转发到攻击者的设备来实现的。然后,攻击者会利用这些数据进行 ATM 交易。如果这种方法失败,攻击者还有一个后备计划,即从受害者的账户向其他银行账户转移资金。

发现这种新型威胁和技术的 Lukáš Štefanko 说表示:我们还没有在以前发现的任何安卓恶意软件中看到过这种新颖的NFC中继技术。该技术基于德国达姆施塔特技术大学学生设计的一种名为 NFCGate 的工具,用于捕获、分析或更改 NFC 流量;因此,我们将这个新的恶意软件系列命名为 NGate。

NGate 安卓恶意软件活动

受害者可能误以为自己正在与银行通信,但实际上设备已遭入侵,并在不知情的情况下通过一条关于潜在退税的欺骗性短信中的链接下载并安装了一个应用程序,导致自己的安卓设备受到了威胁。

值得注意的是,NGate 从未在 Google Play 官方商店上架过。

NGate安卓恶意软件与一个自2023年11月起就在捷克活动的威胁行为者的网络钓鱼活动有关。不过,ESET 认为,在 2024 年 3 月逮捕一名嫌疑人后,这些活动就被搁置了。ESET Research首次发现该威胁行为者从2023年11月底开始针对捷克著名银行的客户进行攻击。恶意软件是通过冒充合法银行网站或 Google Play 商店中的官方手机银行应用程序的短暂域名进行传播的。

攻击者利用了渐进式网络应用程序(PWA)的潜力,后来又通过使用被称为 WebAPK 的更复杂版本的 PWA 来完善其策略,这次行动以部署 NGate 恶意软件而告终。

收集个人信息

2024 年 3 月,ESET Research 发现 NGate Android 恶意软件在以前用于促进提供恶意 PWA 和 WebAPK 的网络钓鱼活动的分发域上可用。安装并打开后,NGate 会显示一个虚假网站,要求用户提供银行信息,然后将其发送到攻击者的服务器。

除了网络钓鱼功能外,NGate 恶意软件还附带一个名为 NFCGate 的工具,该工具被滥用于在两个设备之间中继 NFC 数据——受害者的设备和犯罪者的设备。其中一些功能仅适用于已获得 root 权限的设备;但是,在这种情况下,也可以从非 root 设备中继 NFC 流量。

NGate 还会提示受害者输入敏感信息,例如他们的银行客户 ID、出生日期和银行卡的 PIN 码。它还要求他们在智能手机上打开 NFC 功能。然后指示受害者将他们的支付卡放在智能手机的背面,直到恶意应用程序识别出该卡。

物理访问支付卡

除了 NGate 恶意软件使用的技术外,攻击者还可以通过物理访问支付卡来复制和仿真支付卡。攻击者可以通过无人看管的钱包、背包或装有支付卡的智能手机壳读取支付卡,尤其是在公共场所和人群密集的地方。不过,这种情况一般仅限于在终端点进行小额非接触式支付。

Štefanko 建议:想要防范此类复杂的攻击,就必须采取某些主动措施,比如防范网络钓鱼、社交工程和安卓恶意软件等手段。同时要注意检查网站的 URL、从官方商店下载应用程序、对 PIN 码保密、在智能手机上使用安全应用程序、在不需要时关闭 NFC 功能、使用保护壳或使用受身份验证保护的虚拟卡等等。

参考来源:Android malware uses NFC to steal money at ATMs - Help Net Security

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022