当地时间8月21日,以澳大利亚、美国为首的多家全球网络安全机构发布了新的日志记录标准指南(Best practices for event logging and threat detection),以应对日益严重的网络威胁。该指南由澳大利亚、美国、加拿大和英国等国家的网络安全机构联合发布,旨在强化网络监控,特别是针对控制平面操作和关键软件配置更改。指南建议组织记录所有API调用、用户登录和管理更改等事件,并确保日志数据易于访问和分析。此举旨在通过早期检测恶意活动,提升组织的响应能力。此外,美国CISA还推出了免费开源的日志管理工具,以支持资源匮乏的组织加强网络安全。

指南出台背景

今数字化时代,网络安全已成为全球关注的焦点。网络攻击的手法日益复杂,特别是恶意行为者越来越多地采用“生活在陆地上”(Living Off the Land,简称LOTL)技术,这使得防御者难以通过传统的安全措施来检测和防范。LOTL技术指的是攻击者利用系统内置的工具和功能来隐藏其恶意行为,这些工具和功能在正常操作中是合法且必需的,但在攻击者手中却能成为危险的武器。这种攻击方式的隐蔽性高,使得传统的基于签名的检测方法难以发现威胁,因此,组织需要更先进的事件日志记录和威胁检测机制来应对这些挑战。

为了提高组织对网络安全威胁的应对能力,澳大利亚信号局的澳大利亚网络安全中心(ASD的ACSC)联合多个国际合作伙伴,包括美国网络安全和基础设施安全局(CISA)、联邦调查局(FBI)、国家安全局(NSA)、英国国家网络安全中心(NCSC-UK)、加拿大网络安全中心(CCCS)、新西兰国家网络安全中心(NCSC-NZ)和计算机紧急响应团队(CERT NZ)、日本国家网络安全事故响应和战略中心(NISC)和计算机紧急响应协调中心(JPCERT/CC)、韩国国家情报局(NIS)和NIS的国家网络安全中心(NCSC-Korea)、新加坡网络安全局(CSA)、荷兰通用情报和安全服务(AIVD)和军事情报和安全服务(MIVD)等,共同制定了一套事件日志记录和威胁检测的最佳实践指南。这些合作伙伴的共同努力,旨在为组织提供一个全面的框架,以改善其网络安全态势,特别是在事件日志记录和威胁检测方面。

目的和意图

本指南的制定旨在为中大型组织提供一套全面的技术指导,帮助它们在日益复杂的网络威胁环境中保持韧性。通过实施这些最佳实践,组织可以提高对网络安全事件的检测和响应能力,减少潜在的安全风险。指南的主要意图包括:

提高检测能力:通过优化事件日志记录策略,组织可以更有效地检测网络安全事件,包括那些使用LOTL技术的攻击。

加强合规性监控:良好的日志记录可以帮助组织监控账户活动,确保遵守内部政策和外部法规要求。

降低误报率:通过精确的日志记录和分析,组织可以减少误报,节省因处理无关警报而产生的成本和时间。

支持事件响应:在发生安全事件时,详细的日志记录可以为事件响应团队提供必要的信息,以确定事件的范围和严重性。

促进决策制定:集中和高质量的日志数据可以帮助网络防御者基于优先级的警报和分析做出快速而明智的决策。

确保日志的可用性和性能:通过确保日志平台的可用性和性能,组织可以在需要时快速访问日志数据,以支持威胁检测和响应活动。

主要内容

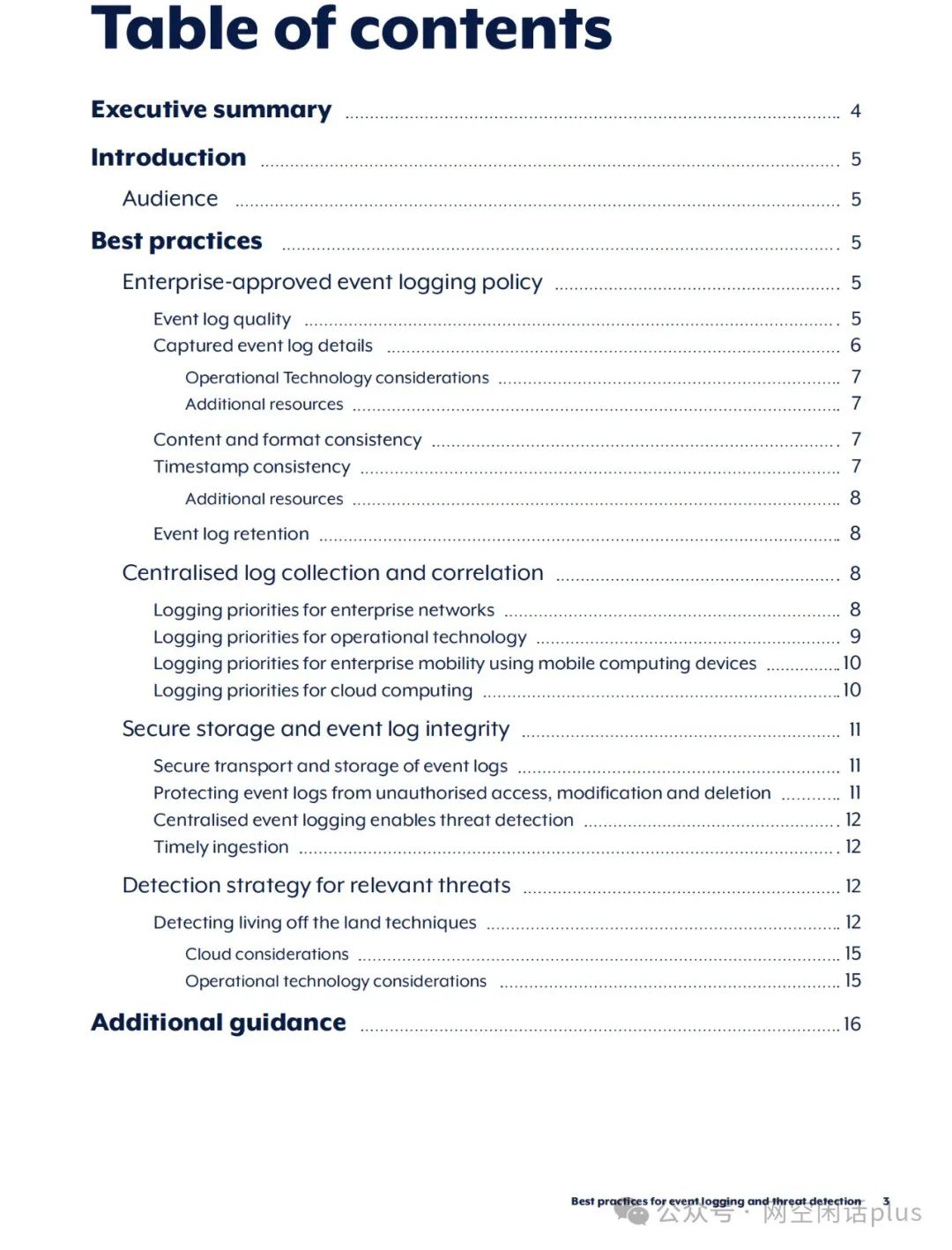

最新指南的内容围绕企业批准的事件日志记录政策、集中日志收集和相关性分析、安全存储和事件日志完整性和相关威胁的检测策略这四大部分展开。

企业批准的事件日志记录政策:组织应开发和实施一个统一的日志记录政策,以确保在不同环境中一致地记录日志,并考虑到服务提供商和组织之间的共享责任。

事件日志质量:组织应专注于捕获高质量的网络安全事件,以帮助网络防御者正确识别网络安全事件。日志质量取决于收集的事件类型,而不仅仅是日志的格式化程度。

捕获的事件日志细节:日志应包含足够的细节,以帮助网络防御者和事件响应者。这包括时间戳、事件类型、设备标识符、会话/事务ID、源和目标IP等。

操作技术考虑:网络管理员和操作员应考虑OT网络中的OT设备,这些设备可能受到内存和/或处理器限制,过多的日志记录可能会对这些设备的操作产生不利影响。

内容和格式一致性:组织应考虑使用结构化的日志格式,如JSON,以一致的方式捕获和呈现每种类型的日志。

时间戳一致性:组织应建立一个准确且可信的时间源,并在所有系统中一致使用,以帮助网络防御者识别事件日志之间的联系。

事件日志保留:组织应确保日志保留时间足以支持网络安全事件调查,并符合任何适用的监管要求和网络安全框架。

集中日志收集和相关性:组织应优先考虑企业网络、OT、云计算和移动计算设备的企业移动性中的日志源。

安全存储和事件日志完整性:组织应实施集中的事件日志设施,如安全数据湖,以实现日志聚合,并将选定的、处理过的日志转发给分析工具。

保护事件日志免受未经授权的访问、修改和删除:组织应确保只有有正当理由的人员才能删除或修改事件日志,并查看对集中日志记录环境的访问审计日志。

实施建议

各国网络安全机构敦促高级信息技术决策者和云环境中的运营技术运营商记录所有控制平面操作,包括API调用和最终用户登录。该指南还建议配置控制平面日志以捕获任何管理更改、身份验证事件以及读写活动。如CISA鼓励公共和私营部门的高级信息技术 (IT) 决策者、运营技术 (OT) 运营商、网络管理员、网络运营商和关键基础设施组织查看指南中的最佳实践并实施建议的措施。

及时摄取:事件日志的及时摄取对于早期检测网络安全事件至关重要。

检测策略配置:组织应考虑实施用户和实体行为分析能力,以自动检测网络、设备或账户上的异常行为。

检测LOTL技术:组织应始终启用详细的日志记录,包括进程创建事件和命令行审计,以增强日志可见性并促进威胁狩猎。

云上的考虑:如果云提供商的安全服务中可用机器学习驱动的检测能力,组织应考虑利用这些能力,并从多个源实时提供日志数据以增强日志分析。

OT安全考虑:有效的OT环境检测通常涉及IT和OT人员的专业知识,因此有效的网络安全仪表涉及双方的协作努力。

额外指导:组织应考虑访问额外的资源和指导,以进一步提高其事件日志记录和威胁检测能力。

小结

多国网络安全机构最近推出了多项安全举措,以帮助公共和私营部门更好地保护其网络和敏感数据。CISA于2023年推出了一款名为“Logging Made Easy”的免费开源日志管理解决方案,为资源不足的组织提供威胁识别和补救支持。

通过遵循本出版物中的指导,组织可以提高其对LOTL攻击的检测能力,并通过集中事件日志记录来提高威胁狩猎的有效性。这些最佳实践旨在帮助组织更有效地应对网络安全威胁,确保关键系统的安全和弹性。

参考资源:

1.https://www.bankinfosecurity.com/global-cyber-agencies-unveil-new-logging-standards-a-26121

2.https://www.cisa.gov/news-events/alerts/2024/08/21/asds-acsc-cisa-fbi-and-nsa-support-international-partners-release-best-practices-event-logging-and

3.https://www.cyber.gov.au/sites/default/files/2024-08/best-practices-for-event-logging-and-threat-detection.pdf

如有侵权请联系:admin#unsafe.sh