不想错过任何消息?设置星标↓ ↓ ↓

一句话概括:管理面板绕过是指攻击者用来获得对网站或 应用程序管理界面的未经授权的访问的技术。

一旦未经授权访问了管理拌面,攻击者就可以操控系统、窃取数据或造成其它重大损害。此类漏洞非常严重,因为它可能导致对受影响系统的完全控制。废话不多说,让我们开始吧~

假设目标网站为example.com ,在子域枚举过程中,发现了一个名为admin.example.com 的子域。

当正常访问该子域时,它会重定向到登录页面https://admin.example.com/manage/login 。

通过使用 FFUF 对https://admin.example.com/manage/ 进行爆破。

发现了另一处端点:https://admin.example.com/manage/forgotpassword 上的“忘记密码”页面。

在提交用户名admin并拦截请求后,发现响应包中泄露了密码重置令牌:

截止目前面临的最大障碍是弄清楚如何使用此密码重置令牌来实现重置管理员用户的密码。

经过一番研究(阅读 Web 应用程序完整的 API 文档),最终确定了相关参数,即passwordConfirm。

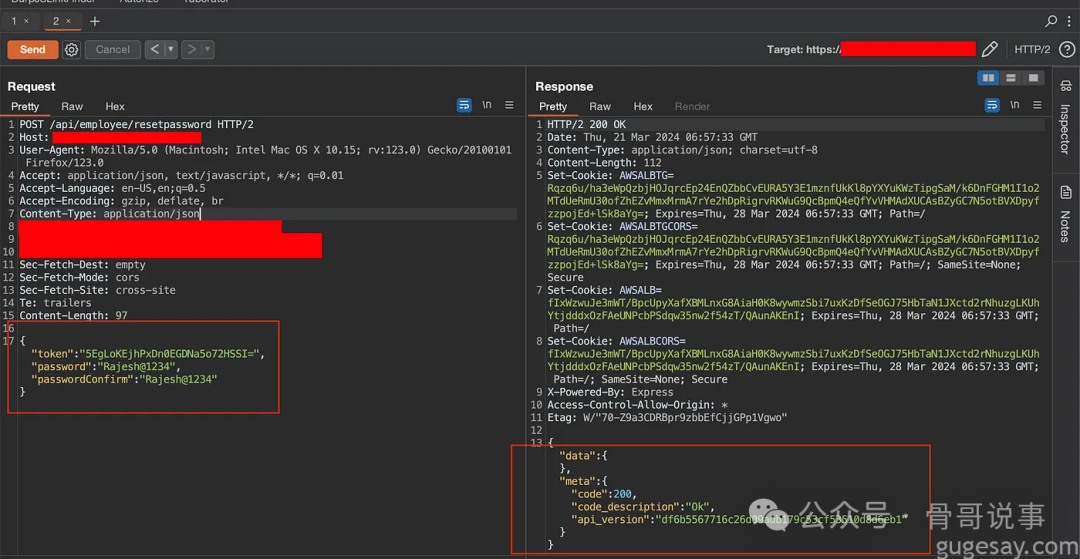

然后,向/api/employee/resetpassword端点发出请求,包括请求中的令牌。发送请求后,成功重置管理员密码。

然后,尝试使用重设的密码成功登录管理面板https://admin.example.com/manage/login :

漏洞在上报后的一小时内进行了修复,白帽小哥也顺利获得3,500 美元的赏金奖励。

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

额外提示:

1、 不要偷懒,尽量详细阅读API文档,在本例中,阅读文档从而知道了通过API重置密码的passwordConfirm参数

2、尝试查找第一个漏洞的其他影响,在本案例中,能够找到导致 AWS 元数据泄漏的完整内部 SSRF,虽然最终被标记为重复,但依然有收获

以上内容由骨哥进行翻译并整理。

原文:https://assassin-marcos.medium.com/breaking-the-barrier-admin-panel-takeover-worth-3500-78da79089ca3

如有侵权请联系:admin#unsafe.sh