近期,一个大规模的网络钓鱼活动利用Microsoft Sway这一云基础的在线演示工具来搭建登陆页面,目的是为了诱使Microsoft 365用户泄露他们的登录凭证。

2024年7月,Netskope的安全威胁实验室发现,通过Microsoft Sway托管的钓鱼网页数量激增,与今年上半年相比,增长了惊人的2000倍。这种急剧上升的趋势与此前的低活动水平形成了鲜明对比,更加凸显了这次攻击活动的规模。

该活动主要针对亚洲和北美地区的用户,特别是技术、制造和金融行业,这些行业成为攻击者的主要目标。

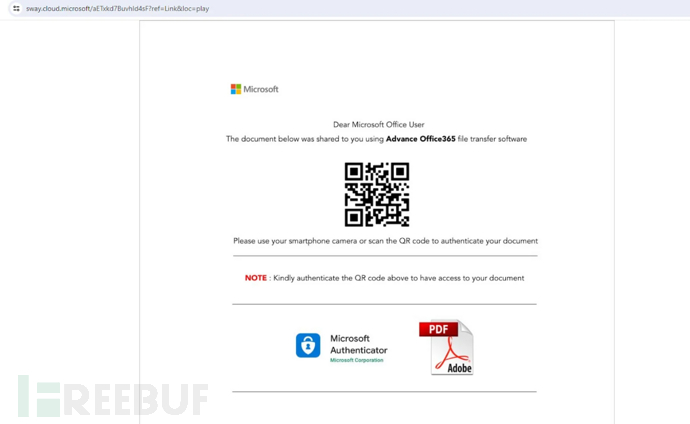

攻击者通过电子邮件将潜在的受害者引导至由sway.cloud.microsoft域名托管的钓鱼登陆页面。这些页面诱导目标用户扫描QR码,进而将他们重定向到其他恶意网站。

攻击者倾向于鼓励用户使用移动设备扫描这些二维码,因为移动设备的安全防护通常较弱,这增加了他们绕过安全措施、无障碍访问钓鱼网站的可能性。

安全研究人员指出:由于URL被嵌入到图片中,那些只能扫描文本内容的电子邮件扫描器将无法识别。此外,当用户收到二维码时,他们可能会选择使用手机等移动设备进行扫描。

“移动设备,尤其是个人手机,其实施的安全措施通常没有笔记本电脑和台式机那么严格,这使得用户更容易成为攻击的目标。”研究人员进一步解释道。

微软 Sway 网络钓鱼页面示例(来源:Netskope)

攻击者采取了多种手段来提高其钓鱼活动的成功率,例如通过透明钓鱼手段,他们盗取了用户的凭证和多因素认证码,并在向用户展示合法登录页面的同时,使用这些信息登录用户的Microsoft账户。

他们还使用了Cloudflare Turnstile这一旨在防止机器人访问的工具,来隐藏其钓鱼登陆页面的内容,避免静态扫描器的检测。这有助于保持钓鱼域名的良好信誉,并防止被诸如Google Safe Browsing之类的网络过滤服务所屏蔽。

Microsoft Sway在五年前的PerSwaysion钓鱼活动中也遭到了滥用,该活动通过一个在恶意软件即服务(MaaS)业务中提供的钓鱼套件,针对Office 365的登录凭证。

Group-IB的安全研究人员当时揭露,这些攻击至少欺骗了156位在中小型金融服务公司、律师事务所和房地产集团中担任高级职位的人员。

Group-IB表示,在所有被“收割” 的Office 365账户中,有超过20%是来自美国、加拿大、德国、英国、荷兰、香港和新加坡等国家或地区的组织中的高级执行官、总裁和常务董事。

参考来源:Microsoft Sway abused in massive QR code phishing campaign (bleepingcomputer.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022