2024-9-3 16:15:34 Author: www.d3lab.net(查看原文) 阅读量:8 收藏

Recentemente una banca italiana è stata oggetto di una sofisticata campagna di phishing che ha portato alla diffusione del malware EagleSpy sui dispositivi Android. Questa minaccia ha lo scopo di rubare informazioni sensibili degli utenti attraverso una falsa richiesta di aggiornamento dell’app ufficiale della banca.

Modalità di Diffusione

La campagna di phishing invia e-mail e messaggi apparentemente provenienti dalla banca, invitando gli utenti a fornire il loro nominativo, e-mail, codice utente e PIN. Una volta ottenute queste informazioni, la vittima viene indirizzata a scaricare un aggiornamento dell’app bancaria che, in realtà, installa il malware.

Android Malware

EagleSpy è un Remote Access Trojan (RAT) progettato per ottenere accesso remoto non autorizzato ai dispositivi infetti, con funzionalità che includono la registrazione delle credenziali, la manipolazione dello schermo, il furto di PIN e codici di autenticazione a due fattori (2FA).

Somiglianze Tecniche con SpyNote

Un’analisi tecnica del malware EagleSpy rivela somiglianze con SpyNote, un altro noto malware per Android. Entrambi utilizzano la codifica in base64 per offuscare le comunicazioni con il server di comando e controllo (C2), rendendo difficile la loro individuazione. Inoltre, richiedono gli stessi permessi di esecuzione, suggerendo che EagleSpy potrebbe essere un’evoluzione o una variante del più noto SpyNote.

Caratteristiche Tecniche

Il malware è stato ricondotto alla famiglia EagleSpy poiché la “ConnectionKey” definitiva ha il valore “RWFnbGVTcHk=”, che codificata in base64 si traduce proprio in “EagleSpy”.

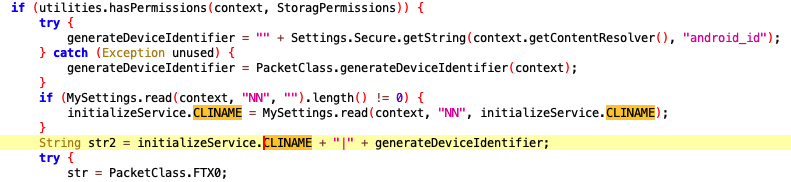

Inoltre, il C2 viene offuscato tramite le variabili “ClientHost” e “ClientPort”. Un’altra variabile importante, “CLINAME”, definisce un suffisso univoco per ogni dispositivo compromesso, associandogli un identificativo univoco; in questo caso, il valore è “Hacked”. Curiosamente, un altro malware Android utilizzante lo stesso suffisso “CLINAME” è CraxsRAT, anch’esso impiegato per frodi bancarie. CraxsRAT che ritroveremo anche nel video di presentazione di EagleSpy.

Evidenze Video

Un video dimostrativo di EagleSpy, disponibile su YouTube, mostra in dettaglio il server di comando e controllo (C2) e il processo di building dell’APK. Dal video emerge chiaramente che lo stesso threat actor è coinvolto nella realizzazione del malware CraxsRAT, rafforzando il legame tra questi due strumenti.

Raccomandazioni

Gli utenti infettati potrebbero vedere compromessi i loro account bancari e criptovalute. Per proteggersi, è fondamentale evitare di scaricare app da fonti non ufficiali, eseguire scansioni regolari con antivirus affidabili e ignorare e-mail sospette che richiedono l’inserimento di dati sensibili.

IoC

Di seguito i salienti Indicatori di Compromissione di questa campagna:

– C2: 185[.]112[.]83[.]153

– APK: 52ee3193b1b184ef75f30f2538351754

如有侵权请联系:admin#unsafe.sh