安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/15428

先知社区 作者:熊猫正正

近日笔者在威胁情报沙箱平台发现一例有趣的攻击样本,检测率比较低,疑似某黑产最新远控服务端的加载器样本,如下所示:

对该样本进行了详细分析,发现有点意思,分享出来供大家参考学习。

详细分析

1.样本的编译时间为2024年8月14日,如下所示:

2.判断当前进程是否为管理员权限,如果不是管理员权限,则以管理员权限启动,如下所示:

3.从远程服务器上下载加密数据,如下所示:

4.远程服务器URL地址,如下所示:

5.下载的加密数据进行解密,然后加载到内存中执行,如下所示:

6.异或算法解密加密的数据,如下所示:

7.解密完成之后的PayLoad,如下所示:

8.分配相应的内存空间,然后拷贝解密后的PayLoad到内存当中,然后跳转执行到解密后的PayLoad,如下所示:

9.DLL入口函数跳转到bai导出函数,如下所示:

10.跳转执行导出函数bai,如下所示:

11.判断指定目录下的文件是否存在,并检测进程是否被调试,如下所示:

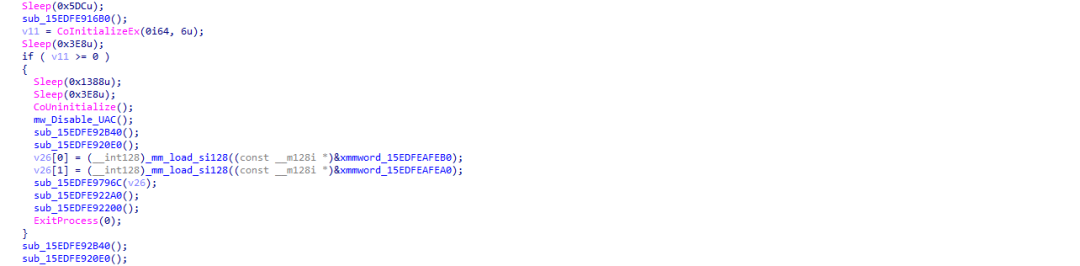

12.通过COM组件设置系统防火墙相关规则,阻止安全软件进行云查杀,如下所示:

13.设置完成之后防火墙监视信息,如下所示:

14.设置完成之后出站规则,如下所示:

15.遍历360相关进程,如下所示:

16.在指定目录下生成恶意文件,如下所示:

17.生成的文件,如下所示:

18.创建服务,启动StarRail.exe程序,如下所示:

19.创建的服务,如下所示:

20.通过设置注册表项,永久禁用系统UAC功能,如下所示:

21.删除此前设置的防火墙相关规则,保障网络流量畅通,如下所示:

22.生成的恶意样本使用白+黑的方式进行加载,如下所示:

23.调用执行恶意模块的LogInit导出函数,如下所示:

24.分配相应的内存空间,如下所示:

25.读取StarRailBase.dat加密数据到分配的内存空间,如下所示:

26.再次分配相应的内存空间,前面加密的数据去掉前面的几个字节之后,将ShellCode代码拷贝到分配的内存空间当中,如下所示:

27.调用执行拷贝到内存中的ShellCode代码,如下所示:

28.分配内存空间,将ShellCode中加密的数据拷贝到分配的内存空间,如下所示:

29.异或解密加密的数据,如下所示:

30.解密出来的PayLoad,如下所示:

31.解密出来的PayLoad,使用UPX加壳,如下所示:

32.使用upx脱壳,如下所示:

33.脱壳后的PayLoad的导出函数,如下所示:

34.脱壳后的PayLoad应该是一个远控的服务端程序,如下所示:

35.服务端程序,代码如下所示:

36.映射ntdll.dll的.text段,以解除对该模块设置的挂钩,如下所示:

37.与远程服务器通信IP为8.218.141.225,如下所示:

到此该黑产最新的远控服务端加载器就分析完了。

威胁情报

总结结尾

最近一两年黑产团伙钓鱼攻击非常活跃,主要通过钓鱼攻击的方式对受害者进行攻击,然后再安装远控后门,控制受害者主机,然后再进行相关的网络犯罪活动,这些黑产组织不断的更新自己的攻击技术,需要持续关注。

如有侵权请联系:admin#unsafe.sh