据BleepingComputer消息,有黑客使用一种假冒的 OnlyFans 工具瞄准其他黑客,声称可以用来帮助窃取用户帐户,但实际上却是用 Lumma信息窃取器对这些黑客发动入侵。

这项由 Veriti Research 发现的现象反映了网络犯罪分子之间并非是统一的”猎食者“身份,彼此之间的被刺时有发生。

这次黑客所利用的OnlyFans 是一个非常受欢迎、基于用户订阅的内容创作平台,创作者可以与订阅者分享视频、图像、消息和直播流,而订阅者则需要支付经常性费用或一次性付款以获得独家内容。鉴于它的受欢迎程度,OnlyFans 帐户经常成为攻击者的目标,试图劫持账户、勒索账户所有者支付赎金,或者干脆泄露私人照片。

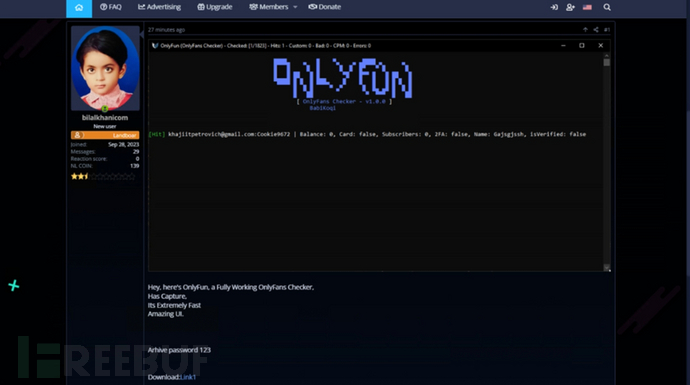

黑客论坛上的OnlyFans恶意工具广告

黑客论坛上的OnlyFans恶意工具广告

因此,黑客开发了一种能快速验证账户的工具,检查登录信息是否与任何 OnlyFans 账户匹配,以及是否仍然有效,否则,黑客就必须手动测试成千上万个凭证,其过程既不现实又繁琐,导致该计划无法实施。

然而,正是由于该工具由黑客创建并在其他黑客中传播,处于竞争关系的黑客必然在其中留了一手,对其他黑客窃取信息以将自身利益最大化。

Veriti发现的假冒OnlyFans 工具内含有Lumma信息窃取器,有效载荷名为 "brtjgjsefd.exe",是从 GitHub 存储库中获取并加载到受害者计算机中。Lumma 自 2022 年以来一直以每月 250-1000 美元的价格出租给网络犯罪分子,并通过各种方式传播,包括恶意广告、YouTube 评论、种子文件以及最近的 GitHub 评论。

Lumma 具有创新的规避机制和恢复过期谷歌会话令牌的能力。 它主要用于窃取双因素身份验证代码、加密货币钱包,以及存储在受害者浏览器和文件系统中的密码、cookie 和信用卡。 Lumma 本身也是一个加载器,能够在被入侵系统中引入额外的有效载荷,并执行 PowerShell 脚本。

Veriti 发现,当 Lumma Stealer 有效载荷启动时,它会连接到一个名为 "UserBesty "的 GitHub 账户,幕后黑客利用该账户托管其他恶意有效载荷。

这并不是黑客第一次针对其他网络犯罪分子进行恶意攻击。 2022 年 3 月,黑客利用伪装成破解 RAT 和恶意软件构建工具的剪贴板窃取程序来窃取加密货币。 同年晚些时候,一名恶意软件开发者在自己的恶意软件中设置了后门,以窃取其他黑客的凭证、加密货币钱包和 VPN 账户数据。

参考来源:

Hacker trap: Fake OnlyFans tool backstabs cybercriminals, steals passwords

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022