Kaspersky研究人员持续追踪Roaming Mantis攻击活动。为了获得更多的利益,攻击者不断改善其攻击方法,并持续加入新的攻击模板。攻击者的关注点转移到了避免追踪和被分析的技术上,包括分发白名单、分析环境检测等等。此外,研究人员还发现了一些新的恶意软件家族,包括Fakecop和Wroba.j。

通过SMiShing传播Wroba.g

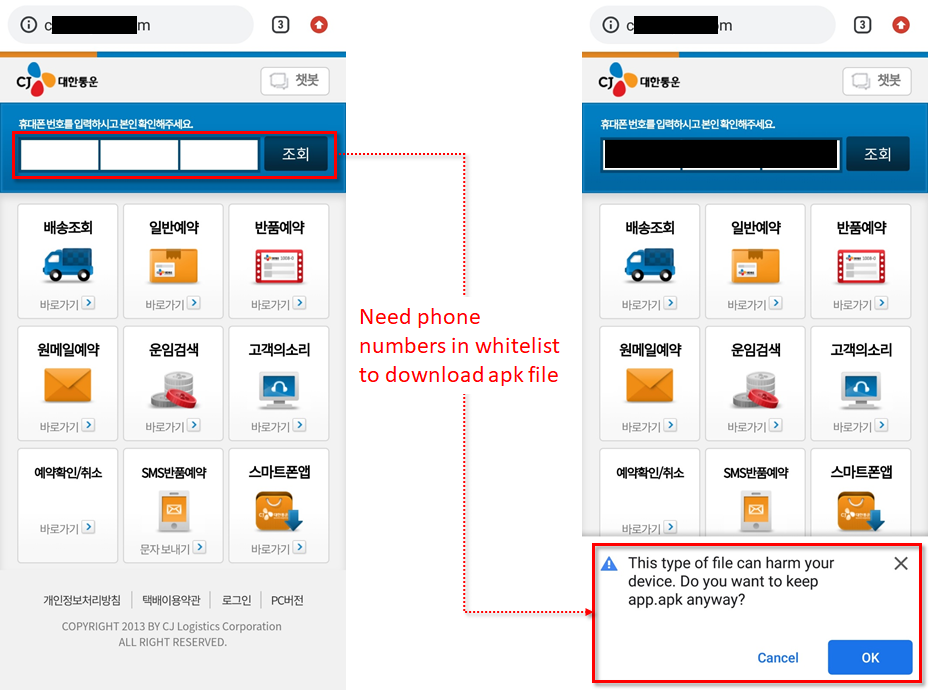

2018年,该攻击活动在原有DNS劫持技术的基础上,为Wroba.g加入了一个新的传播方法——SMiShing,即使用伪造的来自合法物流公司发送的快件通知。2019年,研究人员确认了一种新的方法,利用大公司的图标来传播伪装成大公司app的APK文件。伪造的大公司图标就是定制化的,不同的国家有不同的品牌,比如日本是Sagawa Express、韩国是CJ物流、俄罗斯是Econt Express。

使用SMiShing的安卓恶意软件示例

2020年2月,由于受到新冠肺炎的影响,攻击者根据日本Japan Cybercrime Control Center (JC3)的预警消息,将 SMiShing消息修改为“免费分发口罩”。这表明攻击者在攻击活动中不断加入新的热点话题。

Wroba.g韩语加载页的白名单

Roaming Mantis 攻击者还在Wroba.g韩语加载页中应用了新的特征——白名单,通过白名单来绕过安全研究人员的分析和检测。在用户访问加载页时,必需输入手机号来进行验证。如果手机号在白名单中,加载页才会传播恶意app.apk。

包含白名单的伪造的CJ公司加载页

研究人员发现攻击者还有一个特征就是首先在韩语页面上尝试新方法。也就是说,白名单方法随后可能会应用到其他语言。如果是那样的话,研究人员可能就无法获取样本了,因为需要攻击者白名单数据库中的特定号码。

Wroba.g加载模块中的混淆

单个Dalvik Executable (DEX)文件有64k引用的限制。Mutidex的配置允许引用构建和读取多个DEX文件。2019年,攻击者使用APK文件中的Multidex来隐藏恶意加载器模块,作为混淆方法。分析表明混淆也在一点点的发生变化:

使用Multidex的混淆的变化

红色方块中标记的classes${num}.dex才是真实的恶意加载器模块。所有其他的DEX文件都是垃圾代码。Wroba.g的加密payload仍然在assets目录中,可以用一个简单的python脚本进行解密。

Wroba.g攻击日本运营商

由于攻击者具有强烈的经济目的。因此,目前主要攻击承运人账单和网上银行账户。攻击者在Wroba.g的解密payload中实现了钓鱼站点的重定向来窃取信用卡凭证:

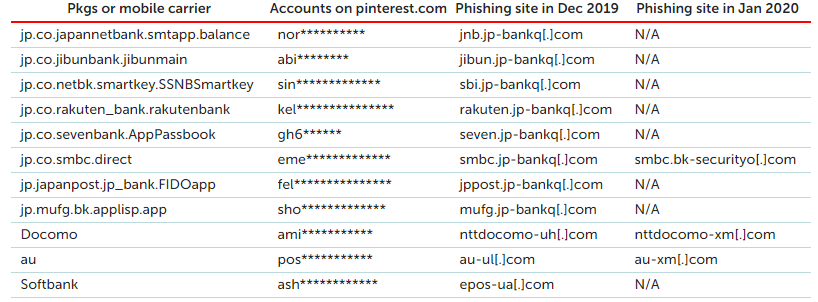

硬编码的pkg名、pinterest.com URL和弹出消息

硬编码的pkg名、pinterest.com URL和弹出消息

恶意软件在受感染的设备上检测到日本在线银行或特定快递公司的特定包时,就会用硬编码的恶意账户后台连接到pinterest.com来提取含有告警消息的钓鱼站点。告警消息称拦截了来自第三方的非授权访问,并要求用户点击按钮来确认是否要继续下一步。如果用户点击按钮,就会被重定向到恶意站点:

通过pinterest.com上的恶意账户来重定向到钓鱼网站

攻击的在线银行和快递公司的包和对应的pinterest.com上的恶意账户如下所示:

从上表可以看出,所有的账户都有对应的钓鱼网站。这些目的URL常常会被攻击者改变。2020年1月,只启用了3个账户。但对犯罪分子来说,修改钓鱼页面地址来说是非常简单的,没有钓鱼站点的 app未来也可能会成为攻击的目标。

2019年发现的Wroba.j和Fakecop

Roaming Mantis攻击活动使用Wroba.g和Wroba.f作为其主要的安卓恶意软件。2019年4月,研究人员还发现了2个恶意软件家族:Wroba.j 和Fakecop。这2个恶意软件家族和其他恶意软件家族在基础设施、传播信道方面都具有相似性。

截至目前,所有恶意持续的检测成功率都很低。研究人员认为目前攻击者仍然在测试阶段。但研究人员发现最重要的是Wroba.j中的SMS垃圾消息功能:

生成SMS垃圾邮件结果的反馈

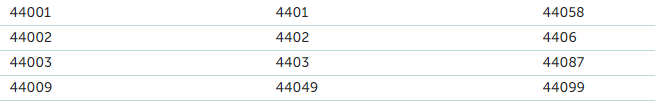

该功能可以根据SMS垃圾信息结果的反馈来自动生成一个手机号码的复杂列表。恶意如那件还有另一个一个检查IMSI来识别日本的移动电信运营商,并添加手机号码到另一个相关的垃圾邮件列表中。

检查电信运营商公司Docomo的IMSI

根据硬编码的IMSI和字符串,攻击者好像只是会攻击Docomo和Softbank这两个电信运营商公司。

Docomo的IMSI:

Softbank的IMSI:

结论

Roaming Mantis攻击活动主要是经济利益驱动的,目前专注于避免被研究人员分析和追踪的技术。当前正在使用另一种白名单方法来实现,该方法当前只应用于韩语的页面,研究人员认为扩展到其他语言只是时间问题。

攻击者还在安卓恶意软件传播过程中使用了SMiShing技术。这是需要非常注意的,因为这意味着所有感染的移动设备都会成为传播恶意软件的僵尸网络的一部分。

本文翻译自:https://securelist.com/roaming-mantis-part-v/96250/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh