2024-9-9 15:0:33 Author: www.securityinfo.it(查看原文) 阅读量:9 收藏

CERT-AGID 31 agosto – 6 settembre: arriva la terza campagna in un mese che diffonde il malware Vidar

Set 09, 2024 Attacchi, Intrusione, Malware, News, Phishing, Tecnologia, Vulnerabilità

Nell’ultima settimana, il CERT-AGID (Computer Emergency Response Team dell’Agenzia per l’Italia Digitale) ha condotto un’analisi delle minacce informatiche rilevanti per lo scenario italiano.

L’indagine ha portato all’identificazione di 40 campagne malevole. Di queste, 22 erano mirate specificamente a obiettivi italiani, mentre le restanti 18 avevano una natura più generica, pur avendo comunque un impatto sul territorio nazionale.

A seguito di questa analisi, il CERT-AGID ha individuato 532 indicatori di compromissione (IoC) che sono stati prontamente messi a disposizione degli enti accreditati, permettendo loro di rafforzare le proprie difese contro potenziali attacchi informatici.

I temi più rilevanti della settimana

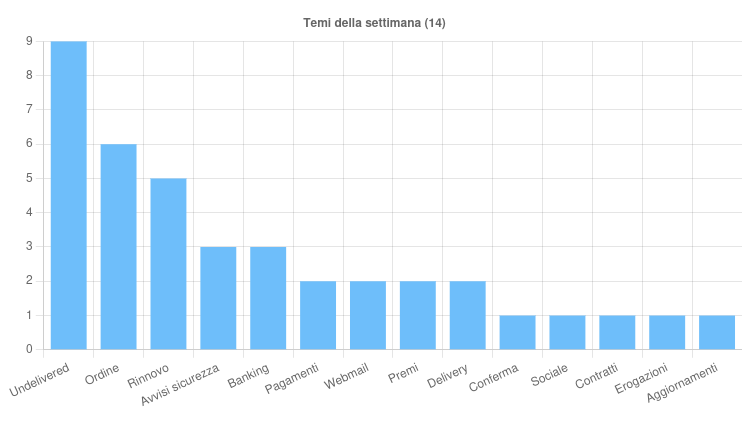

Nella settimana in esame, sono stati identificati 14 diversi temi utilizzati per diffondere campagne malevole in Italia. Tra questi, alcuni si sono distinti per la loro frequenza e impatto.

Il tema “Undelivered” è stato ampiamente sfruttato per campagne di phishing mirate agli utenti di Poste Italiane, Roundcube e cPanel, sia in contesti specificamente italiani che più generici.

L’argomento “Ordine” è stato principalmente impiegato per la diffusione di malware come FormBook, AgentTesla, Guloader e StrRat, oltre a una campagna di phishing generica. Il tema “Rinnovo” ha caratterizzato campagne di phishing italiane contro clienti di Aruba e Register.it.

Nel settore bancario una campagna di phishing ha preso di mira i clienti di Intesa Sanpaolo. Lo stesso argomento è stato utilizzato per diffondere il malware EagleSpy.

Il tema “Avvisi sicurezza” è stato sfruttato per campagne di phishing generiche, coinvolgendo tra gli altri MetaMask. I restanti temi hanno veicolato varie tipologie di malware e campagne di phishing.

Fonte: CERT-AGID

Due eventi hanno attirato particolare attenzione. Il primo riguarda la terza campagna malevola in un mese che diffonde il malware Vidar attraverso PEC compromesse. Questa campagna si basa su email che richiedono il pagamento di false fatture insolute, inducendo il download del malware tramite un link.

Il secondo evento rilevante è una nuova campagna di phishing che utilizza un bot Telegram come centro di comando e controllo. Gli attaccanti sfruttano il tema Microsoft SharePoint per sottrarre credenziali attraverso email fraudolente.

Malware della settimana

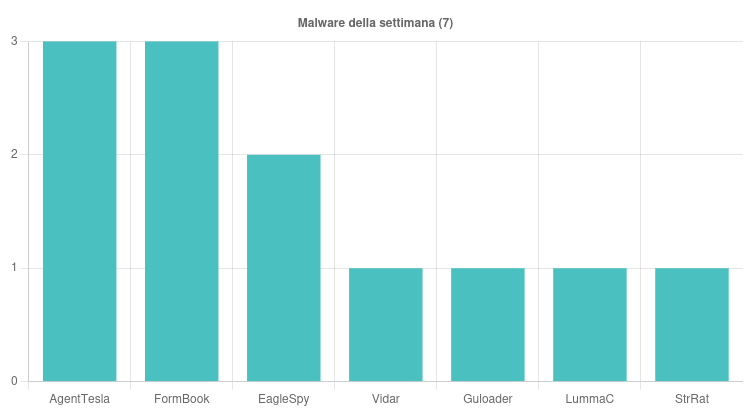

Nel corso della settimana, sono state identificate sette famiglie di malware che hanno colpito l’Italia, ciascuna con caratteristiche e metodi di diffusione specifici.

AgentTesla si è manifestato in tre campagne distinte: due italiane, incentrate sui temi “Ordine” e “Delivery”, e una generica. Queste campagne hanno utilizzato email con allegati in formato ZIP, IMG e ISO come vettore di diffusione.

FormBook è stato rilevato in tre campagne: una italiana focalizzata sul tema “Contratti”, diffusa tramite email con allegati ZIP, e due generiche sul tema “Ordine”, che hanno sfruttato allegati 7Z e RAR. EagleSpy ha lanciato due campagne italiane legate al tema “Banking”. La peculiarità di queste campagne risiede nel metodo di diffusione, ossia un file APK scaricabile tramite un link condiviso via SMS.

Fonte: CERT-AGID

LummaC è stato osservato in una campagna generica centrata sul tema “Sociale”, propagata attraverso email contenenti allegati ZIP. StrRat ha condotto una campagna italiana sul tema “Ordine”, diffondendosi mediante email con allegati JAR.

Vidar ha attuato una campagna italiana incentrata sul tema “Pagamenti”. Questa campagna si è distinta per l’utilizzo di PEC con allegati JS come mezzo di diffusione. È importante notare che questa minaccia è stata contrastata con il supporto attivo dei Gestori PEC.

Infine, Guloader ha lanciato una campagna generica sul tema “Ordine”, diffusa tramite email contenenti allegati 7Z e CMD.

Phishing della settimana

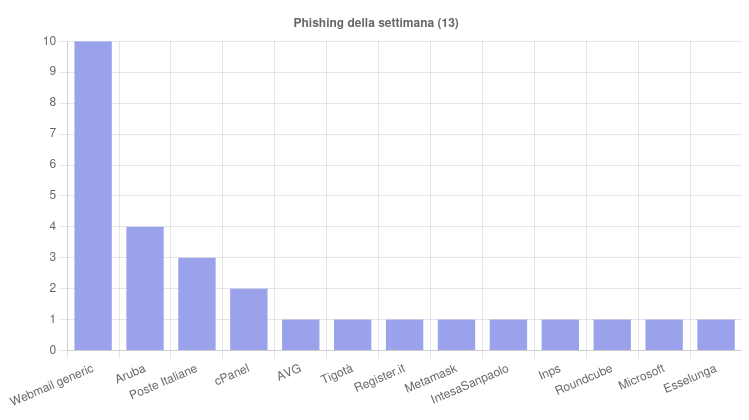

Nell’arco della settimana, le campagne di phishing hanno coinvolto tredici marchi noti. Tra questi, alcuni brand sono emersi come bersagli particolarmente frequenti, dimostrando la persistenza e l’evoluzione delle tattiche dei cybercriminali.

Aruba, Poste Italiane e cPanel si sono distinti per il numero di campagne di phishing a loro dedicate. Questi attacchi mirati sfruttano la fiducia che gli utenti ripongono in questi servizi ampiamente utilizzati, rendendo le truffe più credibili e potenzialmente più efficaci.

Tuttavia, il fenomeno più importante è stato l’elevato numero di campagne di phishing generiche rivolte ai servizi di webmail. Queste campagne non si concentrano su un singolo brand, ma mirano a ingannare gli utenti di vari servizi di posta elettronica.

Fonte: CERT-AGID

L’obiettivo principale di questi attacchi è l’acquisizione di dati sensibili degli utenti, come credenziali di accesso, informazioni personali e, potenzialmente, dati finanziari.

Formati e canali di diffusione

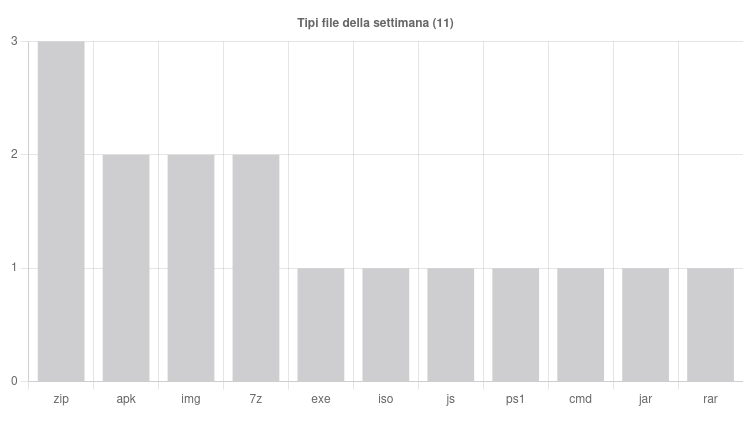

L’analisi delle campagne malevole della settimana ha rivelato un panorama più diversificato rispetto alla settimana precedente, sia per i tipi di file dannosi che per i metodi di diffusione utilizzati.

In totale, sono stati identificati 11 diversi formati di file malevoli. I file ZIP sono emersi come i più frequenti, utilizzati in tre diverse occasioni. APK, IMG e 7Z sono stati ciascuno impiegato due volte, dimostrando una certa preferenza tra gli attaccanti.

Le restanti sette estensioni – EXE, ISO, JS, PS1, CMD, JAR e RAR – sono state rilevate una sola volta ciascuna, indicando una strategia di diversificazione da parte dei cybercriminali.

Fonte: CERT-AGID

Per quanto riguarda i metodi di diffusione, le email si sono confermate il canale preferito, con 36 campagne distinte che hanno sfruttato questo mezzo. Gli SMS sono stati utilizzati in tre occasioni, mentre è stato registrato un singolo caso di utilizzo della Posta Elettronica Certificata (PEC).

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh