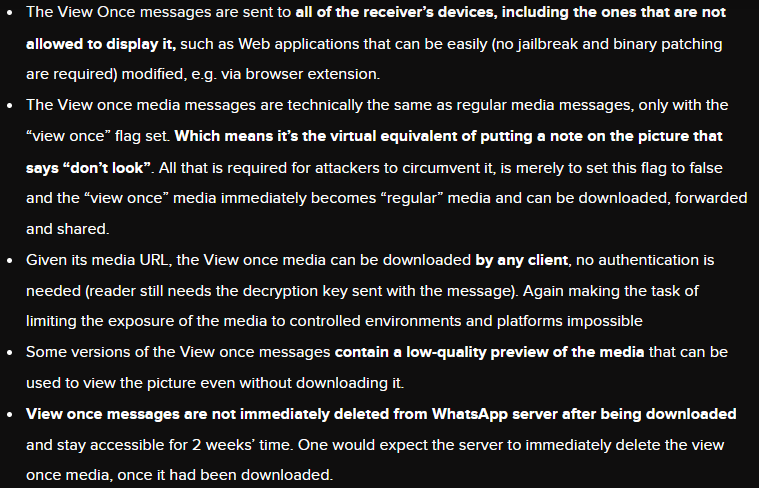

研究员发现,WhatsApp的“阅后即焚”功能实际上是发送加密的媒体消息到接收者的所有设备上,这些消息与正常的消息几乎相同,但包含了加密数据的URL和解密密钥。此外,“阅后即焚”消息还设置了一个“view once”标志为“true”。然而,攻击者可以通过设置这个“view once”标志为“false”来绕过这个功能,从而允许消息被下载、转发和分享。

Zengo团队表示他们发现这一漏洞已被在野利用一年多。他们在GitHub上找到了一些代码示例,包括一个修改后的Android客户端和一个Chrome扩展,这些代码可以让攻击者轻易地绕过这个限制。

由于该漏洞已得到证实可被利用,Zengo团队决定放弃通常的90天等待期,而改为直接公开此漏洞。他们在8月26日就此问题通知了WhatsApp,并通过Meta的漏洞赏金计划提交了报告。

“……唯一比没有隐私更糟糕的是虚假的隐私感,在这种情况下,用户被误导以为某些形式的通信是私有的,但事实却并非如此。目前,WhatsApp的‘阅后即焚’功能就是一种虚假的隐私感,应该要么彻底修复,要么放弃。” Zengo团队强调道。

据悉,WhatsApp目前已确认此问题并积极进行修复,将在测试成功后推出新版本。

资讯来源:zengo

转载请注明出处和本文链接

﹀

球分享

球点赞

球在看

文章来源: https://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458572382&idx=4&sn=f3a859c26f0d231625c94e25670dac4b&chksm=b18de6d486fa6fc2e904042fddbe97f0fbb5e470d61197a34d1c9379a6d7bc2721f0ce289b44&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh