【牛人访谈】开放安全思想

星期三, 四月 15, 2020

受访者:漏洞银行CTO张雪松

任正非曾经在采访中表示过:开放是解决网络安全问题的必然之路。

网络安全与信息安全决定于技术能力。技术能力不强、不领先,于先进技术差距大,就无法抵御外来的攻击,很容易被攻破和渗透。建立一个完全隔离的系统并不现实,因为网络和信息的价值正在与互联互通和信息交流。成为信息孤岛,也就失去了网络和信息化的价值。因此,过度的自我保护/封闭、低水平国产化,并不能解决安全之道。

近年来,业内不断有专家呼吁“开放安全”的到来。

为此,安全牛有幸邀请到圈内知名的致力于以众测作为技术手段、推动用户“安全验证”实现、帮助用户构建开放安全体系的漏洞银行CTO张雪松先生,分享他在“开放安全”生态体系建设领域多年来总结的经验。

漏洞银行CTO张雪松

随着信息化时代的深入发展,安全产业得到了快速起步,安全技术也正逐步成熟。然而机构面临的安全风险并未消除,反而越来越复杂。机构在建设信息系统的同时,也必须要面对安全问题带来的困扰。

安全的“黑天鹅事件”频频发生,越是大型的机构,越容易发生安全事件。巨额的安全投入,也并非是安全的“良药”,更何况安全预算和安全管理精力往往都是有限的,未来的安全该何去何从?

开放安全是一种新的安全思想,能够帮助机构建立更加有效的安全方式和体系,让有限的投入实现更多的安全价值,并能让机构不断拥有稳固的安全基础,不断积累安全,减少安全上的“黑天鹅事件”。

传统安全是从“不知攻焉知防”与“防患于未然”的思想基础中诞生的,绝大多数的安全产品,都是基于对某类风险的防范措施,其更强调“防”与“控”的能力,试图构建一道完美的“墙”。在传统安全中,安全负责人的价值也十分重要,重度依赖人的丰富实战经验,倘若对安全不够了解,往往机构安全都要交很多“学费”。

安全往往具有很大的不可预测性,特别是重大安全事件,往往都是因为未知漏洞、未知状况而导致的。传统安全界定了有序的风险处置流程,形成了定义、发现、阻止、处置的正向循环。但随着信息技术的发展,安全风险也愈加复杂,想罗列所有风险并能构建一套体系将应对方案有序的实施,这对于管理者来说无疑是一件十分困难的事情,所以传统安全的有效落地十分困难。

- 信息资产与架构越来越繁杂,安全风险也越来越多,应该如何一一应对?

- 如何构建一种安全方式,不用过度依赖安全经验,做到不知攻也知防?

- 发生安全事件往往会造成机构损失,是否存在可能,让机构获益?

这些问题,在传统安全的方式下,很难简单的得到答案。开放安全提出了另一种思考方式,不再是“防患于未然”的视角,而是通过构建反脆弱的安全模式,让机构获得更好的安全能力,从而弥补传统安全的不足。

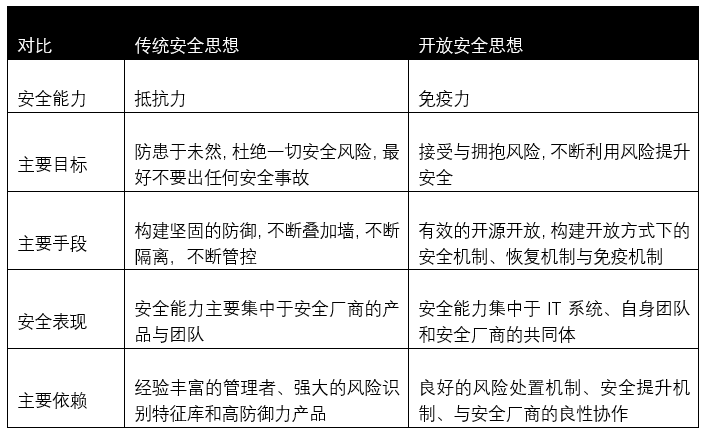

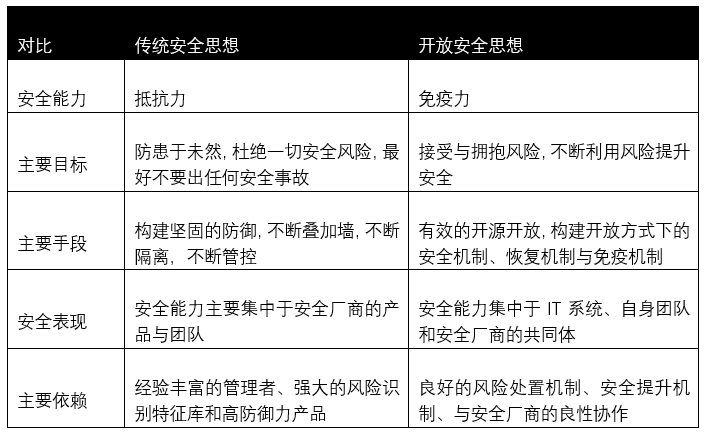

开放安全并非从构建坚固的防御出发,而是从安全的反脆弱性出发,以构建IT系统免疫能力为核心的安全理念。如果把系统比作是“人”,那么传统安全更像是人的“抵抗力”,而开放安全则是人的“免疫力”。通过开放式的安全建设,接受风险是一定存在的事实,利用反脆弱的机制原理,不断利用风险进行免疫升级,从而让系统获得更持久的“健康”。我们通过对比看下与传统安全的不同:

1、开放性

接受风险,有指导性的开放系统、开源系统,接受外界的考验、测试和指正。技术架构按照开放式设计,减少“隔离”思想,杜绝因隔离而产生的安全措施的疏忽,这在诸多机构中普遍存在内外网安全的巨大差距。正视每个环节的安全问题,主动暴露问题从而获得安全提升。

开放安全并非是盲目的开放,盲目的迎接风险和安全问题,而是利用该思想,产生适合开放式安全的新架构新技术。例如零信任机制,便符合开放安全的思想,以更高级的认知看待认证机制,做到无差别的安全对待,这便是建立在开放方式视角下的安全机制。

2、反向防御

相比传统安全强调构建正面防御的“墙”,开放安全更加强调“反向防御”机制,并非全部精力都集中在“不让黑客进来”,而是做到即使黑客已经进入系统,也无法对核心资产产生破坏。主要针对的是核心数据、核心权限、核心系统等,让黑客实施破坏和盗取行为时,能够有效的拦截。例如在用户数据中插入“哨兵数据”(虚构的用户数据作为标记),在任何数据反向外流的链路上,实施监控,一经发现进行阻止,阻止数据的盗窃行为。只要机构与安全厂商将注意力集中于反向防御,必将能构建出更加有效的防护机制。

3、损失可控

开放安全并非是盲目的开放,而是让其更加关注攻击链和安全事件的后半段,特别是损失的可控性。盲目的开放势必会引来灾难的损失,所以应提前针对后果与损失进行可控性的实施,在开放式的前提下,构建损失可控的机制。目前损失可控的机制除了传统方式外,反向防御也算一种损失的机制,同时高杠杆的安全保险也是损失可控的一种措施,但仍需继续创新与发展,目前损失可控的机制需要更多的结合业务场景进行构建,无法单凭安全厂商的力量完成。

4、免疫性

开放安全并非不做防控,而是提倡构建免疫性防控,鼓励能随威胁不断提升防控能力的方式,形成具备免疫力的架构。所有传统规则式的防护方式,都必将迎来挑战,因为机制结构上的缺陷,导致安全无法动态的提升。安全本就是动态的,而静态势必无法满足安全的动态需要。具备免疫性的方式建议采用多态性、动态隔离、AI学习等机制,能够从不断的行为和过程中得到提升,建议从业务层便开始引入AI学习能力,基于对场景的不断认知,能够形成强大的防控能力。

5、反脆弱

开放安全重要的便是反脆弱,通过构建损失可控的系统环境,具备反向防御和免疫能力的机制前提下,进行“实验性”的开放和测试,并不断从中“捕获”攻击方式与安全问题,不断利用问题找到更小粒度的安全不足,从而不断加强机制上的完备性。只有利用黑客,方可反制黑客。机构应优先建立反脆弱性,并应用于系统、安全流程上,通过观察、学习、提高、免疫的过程,实现一个更加有效的安全循环,不断强大IT本身系统和团队的健壮性,从而做到真正安全。

6、相辅相成

传统安全与开放安全并非对立,也并非是更新关系,而是相互补充、相辅相成。实际生产环境,往往会以传统安全的思想为主,构建了多种不具备免疫力的“墙”,而机构忽略了免疫能力和安全损失的关注度,导致机构安全的落地是极端性的,要么“攻不破”要么“攻得破”的境地。其实安全本身是动态的,也势必存在攻陷的风险,我们需要以“可攻陷”的思想指导下,构建更加具备反脆弱性的机制,才能做到更持久的安全。

开放安全是一种思想方式,倡导构建安全上的反脆弱机制,让安全过程更加持久稳定。目前机构和安全厂商,都将注意力放在安全的前半程防御,而忽略了后半段的重要性,同时“完美的墙”其实是个悖论,对于黑客技术的发展,没有攻不破的墙,所以开放安全诞生也是不断倡导安全人,能够从另一个角度思考安全,不断进行安全后半程的创新和技术发展,也许未来的安全技术趋势,将会是安全后半程的发展。

如有侵权请联系:admin#unsafe.sh