Mallox勒索团伙以使用数据窃取+数据加密的双重勒索方式而闻名,最早出现于2021年6月中旬,并在2021年10月开始进入国内。其采用RaaS(勒索软件即服务)模式运营,将企业作为其攻击目标。通过对其外网站显示,该团伙截止报告编写日期最新的攻击发生在2024-07-15,攻击目标包含化工、运输、律所等企业。

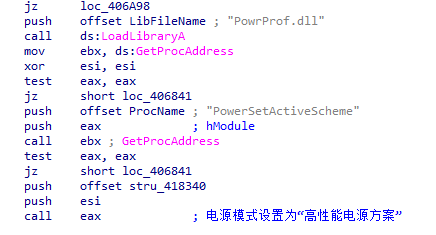

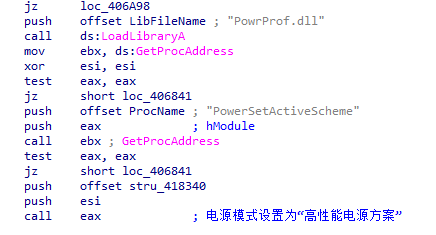

近日奇安新病毒响应中心通过猎鹰平台发现Mallox勒索团伙特有的Mallox家族样本仍处于活跃状态。Mallox家族样本使用 ECDH+AES256+ChaCha20 算法对目标文件进行加密,被加密的文件后缀名为“.mallox”。其会在加密受害者文件后投放名为“FILE RECOVERY.txt”的勒索信。勒索信中给出了勒索软件的Tor浏览器地址,还给展示了用户的私钥ID,同时勒索信还表示用户可以在他们网站上测试解密小于3MB大小的文件。目前集成了奇安信勒索防护模块天擎产品支持对Mallox家族的精准查杀,包括静态文件查杀、动态行为查杀。并且,在对该家族的详细分析之后,奇安信勒索解密还原工具目前集成了对该勒索家族的解密还原。通过在最新的奇安信测试环境中进行验证测试,奇安信勒索解密还原工具目前可以成功还原被该勒索家族加密勒索的文件。病毒启动后会获取用户使用的语言ID,并且和的5个地区语言ID进行对比,如果匹配成功则结束进程,不加密该用户的文件样本自身提权,通过“SeTakeOwnershipPrivilege”、“SeDebugPrivilege”提示自身权限在病毒运行期间关闭电脑,会弹窗提示:"Do NOT shutdown OR reboot your PC: this might damage your files permanently !"隐藏开始菜单的“关机”、“重启”、“注销”,禁用“在没有登录的情况下关机”功能,不设置终端连接时间限制创建线程,将在运行过程中间隔一定时间发送信息,并且会在加密完成后也会发送一次信息通过GET请求http[://]api[.]ipify[.]org来获取本机的ip 获取一些系统信息,并且通过POST将信息传递到 http://193[.]106[.]191[.]141/QWEwqdsvsf/ap[.]php同时将信息写入到和病毒同级目录下的TargetInfo.txt文件中病毒支持使用 –l 参数指定横向渗透的目标,如果没有指定,则会查询本地ARP表来获取目标地址除了将文件拷贝到目标地址外,还会创建并且启动服务“mallox”搜索的目标磁盘类型包括远程网络磁盘(DRIVE_REMOTE)、可移动磁盘(DRIVE_REMOVABLE)、固定磁盘(DRIVE_FIXED)在加密过程中,除了过滤原本病毒名称以及“FILE RECOVERY.txt”外,还会过滤掉以下文件名的文件并且还会过滤掉以下后缀的文件:.msstyles、.icl、.idx、.avast、.rtp、.mallox、.sys、.nomedia、.dll、.hta、.cur、.lock、.cpl、.Globeimposter-Alpha865qqz、.ics、.hlp、.com、.spl、.msi、.key、.mpa、.rom、.drv、.bat、.386、.adv、.diangcab、.mod、.scr、.theme、.ocx、.prf、.cab、.diagcfg、.msu、.cmd、.ico、.msc、.ani、.icns、.diagpkg、.deskthemepack、.wpx、.msp、.bin、.themepack、.shs、.nls、.exe、.lnk、.ps1、.mallox、.mdf、.bak、.smd、.dbf、.sql接着看文件加密,通过分析可以看到文件使用chacha20加密文件同时会在加密后的文件末尾添加写上原本文件大小以及一些加\解密文件需要的数据而chacha20算法的key和nonse来自通过梅森旋转算法处理后的随机数奇安信病毒响应中心建议广大政企单位从以下角度提升自身的勒索病毒防范能力:2.采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。3.定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。4.加强安全配置提高安全基线,例如关闭不必要的文件共享,关闭3389、445、139、135等不用的高危端口等。5.提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。6.选择技术能力强的杀毒软件,以便在勒索病毒攻击愈演愈烈的情况下免受伤害。目前,基于奇安信自研的猫头鹰引擎、QADE引擎和威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、奇安信天狗漏洞攻击防护系统、天擎、天机、天守、天眼高级威胁检测系统、奇安信NGSOC(态势感知与安全运营平台)、奇安信监管类态势感知等,都已经支持对此类攻击的精确检测。特别是奇安信天锁对勒索病毒的静动态检测能力、智能密钥恢复能力、灾备能力,可以专项针对勒索病毒做企业的终端立体化防护。配合天擎EDR,还可支持攻击溯源。经测试验证,目前天锁已支持对此类攻击的立体化防护。SHA-1 |

ab97baefcfc9009c7f77571b4686ec82a71a965e |

2a6f632ab771e7da8c551111e2df786979fd895d |

bf6bc1df764220c5f3130b2c7510d7273a8dd0df |

8fe68e8675b53c801ed110e635e9a9e3d66c9d4d |

63408c84c5d642cf1c5b643a97b84e22e18323c0 |

97982111ab627fe80ca4d57e2ba11c3c5b2a310b |

5d9cc0bc652b1d21858d2e4ddd35303cd9aeb2a3 |

332ac6e86dfc5868f0f4d2de8400e93a85cf7a9a |

88f8629423efe84e2935eb71d292e194be951a16 |

0ef4716939563a0051de7c080681464ccaf868c4 |

文章来源: https://mp.weixin.qq.com/s?__biz=MzI5Mzg5MDM3NQ==&mid=2247496739&idx=1&sn=6c88238b5dd9c03305b74afa85dcae76&chksm=ec69840bdb1e0d1da139a3eca00d4618003b113038a20dae155ac73bda101c60847215cbcb5c&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh