目录

1. 简介

2. 执行摘要

3. 技术分析

3.1 团队结构

3.1.1 领导层

3.1.2 技术骨干

3.2 攻击事件

3.2.1 某国政府

3.2.2 某银行伦敦分行

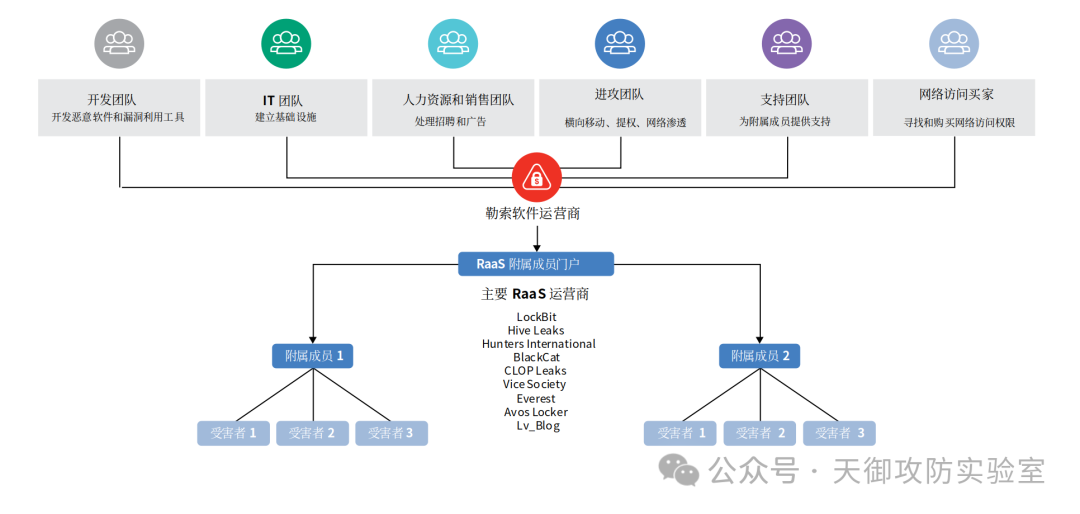

3.3 勒索软件关联

3.3.1 Hive

3.3.2 Darkside/BlackMatter/AlphaV

3.4 战术、技术与程序(TTPs)

3.4.1 资源开发

3.4.2 侦察

3.4.3 初始访问

3.4.4 执行

3.4.5 命令与控制

3.4.6 权限提升

3.4.7 影响

3.4.8 工具包

4. 行动安全(OPSEC)

5. 结论

6. 入侵指标(IOCs)

1. 简介

2023年下半年,一个名为"猎人国际"(Hunters International)的勒索软件团伙引起了广泛关注。这个团伙不仅在短时间内迅速崛起,成为十大最活跃的勒索软件团伙之一,更是在2024年9月声称入侵了某银行伦敦分行的系统,窃取了超过520万份文件。

本报告旨在通过分析猎人国际的组织结构、攻击活动、使用的战术技术,以及与其他勒索软件团伙的关联,全面剖析这个新兴的网络犯罪组织。我们希望通过揭示其幕后真相,提醒各组织提高警惕,加强防范。

- 猎人国际于2023年10月首次被观察到,其勒索软件在代码上与臭名昭著的Hive勒索软件高度相似,被认为可能是Hive的重塑。不过,该团伙否认了这一点,声称只是购买了Hive的源代码和基础设施。

- 在短短数月内,猎人国际迅速发展,在2024年前7个月就宣称实施了134起勒索攻击,受害者遍布全球29个国家。更为引人注目的是,9月他们声称入侵了某银行伦敦分行,窃取了超过520万份文件,并威胁若不支付赎金就公开这些数据。这是迄今为止该团伙最大的一次攻击。

- 我们的调查显示,猎人国际实际上可能由勒索软件领域的资深人物Mikhail Matveev(网名Wazawaka)领导。Matveev曾参与多个臭名昭著的勒索软件项目,包括Babuk、Hive、Darkside等。他善于从旧项目吸收有用的资源,组建新团队快速发展。

- 猎人国际以高超的技术和缜密的组织见长。他们擅长利用供应链攻击、公共应用程序漏洞等获取初始访问权限,并使用Cobalt Strike等工具横向渗透,最终部署勒索软件,窃取数据。他们还非常重视行动保密,严格管控信息。

- 我们相信,像猎人国际这样的团伙之所以猖獗,一方面是大辽网络犯罪的生态环境助长了他们的发展,另一方面可能也与某些国家利用他们遂行地缘政治目的有关。应对这种威胁,既需要技术手段的升级,也需要国际社会在打击网络犯罪方面加强合作。

3. 技术分析

通过分析泄露的聊天记录和黑客论坛信息,我们认为猎人国际实际上是由一位名叫Mikhail Matveev的大辽黑客领导的。Matveev擅长多种编程语言,是勒索软件领域的资深人物。

米国司法部在2023年5月以参与Babuk、Hive等勒索软件的开发传播为由起诉了Matveev。虽然他否认自己在这些项目中扮演核心角色,但泄露的信息显示,他实际上是幕后的关键人物。

有迹象表明,Matveev可能与Evil Corp等臭名昭著的网络犯罪组织有联系,甚至可能受到大辽情报部门的庇护。这些关系网为他提供了丰富的资源和保护伞。

3.1.2 技术骨干

在Matveev的带领下,猎人国际网罗了一批技术骨干,其中不乏经验丰富的老牌黑客。据分析,该团伙至少有6名成员负责渗透攻击:

- "777":善于利用公共应用程序漏洞

这些骨干各有所长,分工明确,形成了一支配合默契的攻击小队。值得一提的是,他们遵循"扁平化管理"原则,成员地位平等,贡献大小决定分成。这有利于调动积极性,加快开发迭代速度。

3.2 攻击事件

2022年4月,Conti勒索软件团伙声称对某国政府发起了毁灭性的网络攻击,导致该国多个部门瘫痪长达数月之久。知情人士透露,Wazawaka参与策划了这次行动。

有趣的是,某国政府是拉丁美洲唯一加入对大辽制裁的国家。分析人士指出,这次攻击符合大辽削弱米国在拉美影响力的战略目标。

2024年8月,猎人国际宣称入侵了某银行伦敦分行的系统,窃取了超过520万份文件,总计6.6TB数据。他们扬言,如果该行不支付赎金,将在9月13日公开所有数据。

这是迄今为止该团伙声称的最大一起攻击事件。某银行是某国最大的商业银行,也是世界上市值最高的银行,此次数据泄露无疑会给其声誉和业务带来重创。

值得注意的是,猎人国际此前从未攻击过总部位于独联体国家的组织。这或许反映了其所在地缘政治生态的复杂性。

3.3 勒索软件关联

多家安全公司指出,猎人国际的勒索软件代码与Hive高度重合,怀疑其为Hive的重塑。Hive曾是最猖獗的勒索软件之一,直到2023年1月被执法部门扳倒。

Wazawaka承认,他们的勒索软件基于从Hive购得的源代码,并在此基础上做了改进,如修复了加密流程中可能导致文件无法恢复的bug等。

Wazawaka曾在论坛上声称与臭名昭著的Darkside勒索软件运营商有过合作。Darkside因2021年对米国Colonial Pipeline的攻击而声名大噪。

Darkside停运后,其成员转而组建BlackMatter。有意思的是,Wazawaka当时领导的Groove竟为BlackMatter提供过服务器资源,这表明两者有业务往来。

而BlackMatter解散后,其部分成员又组建了AlphaV。AlphaV继承了Darkside专攻能源等关键基础设施的衣钵,曾在俄乌战争前夕瘫痪了数个东欧国家的军事设施。

Wazawaka虽未直接参与,但与这一系列勒索软件团伙保持着千丝万缕的联系。这体现了大辽黑客江湖盘根错节的关系网。

猎人国际十分重视人才招募和技术积累。他从其他勒索软件团伙吸收骨干,并建立内部知识库。据曝光的聊天记录,他的团队至少有6名渗透测试专家。

3.4.2 侦察

该团伙会收集攻击目标的各类公开信息,如IP地址、域名等。有时他们还会在暗网购买目标的访问凭证或内部数据,以便了解内部网络拓扑。

3.4.3 初始访问

入侵内网后,他们通常使用Cobalt Strike执行shellcode、下载额外的恶意软件等。同时利用系统功能实现持久化控制。

3.4.5 命令与控制

该团伙使用的C2通信手段包括HTTP(S)、DNS隧道等。他们频繁变换C2域名,利用云服务中转流量,C2信息通常经过多重加密,使用HTTPS与Cloudflare Workers上的C2服务器通信。

3.4.6 权限提升

该团伙非常熟悉Windows域环境的权限体系。他们会搜集域管理员、服务账号等高权限用户的凭证,并利用Mimikatz、LaZagne等工具从内存、浏览器中导出。此外,他们还会利用各种操作系统、软件的权限提升漏洞,直接获取system权限。

3.4.7 影响

在最终执行勒索软件前,他们往往会破坏备份,以阻止受害者恢复数据。同时,他们也会销毁日志、释放反取证工具。

勒索软件使用RSA和ChaCha20-Poly1305等加密文件。

4. 行动安全(OPSEC)

猎人国际对隐藏身份、保护基础设施十分重视,以下是他们采取的一些关键措施:

1. 成员使用代号,从不透露真实姓名。即使在内部聊天中,也小心翼翼,避免泄露个人信息。

2. 注册域名时,他们使用虚假身份信息,并频繁更换注册商。C2基础设施建立在隐私保护较好的国家。

3. 沟通时,他们使用PGP、OTR等端到端加密工具,保证信息安全。敏感信息从不直接传输,而是先加密,再通过多个跳板中转。

4. 资金流转通过门罗币等加密货币进行,难以追踪。赃款经过多次"漂白",再兑换成法币。

5. 代码经过多重加壳混淆,C2通信协议也经过精心设计,大大增加了逆向和流量分析的难度。

正是凭借这些严密的保密措施,猎人国际才能在执法雷达下持续开展活动,可谓防守滴水不漏。

5. 结论

回顾猎人国际的发展历程和攻击活动,不难发现其之所以能在短时间内崛起,成为勒索软件界的一匹黑马,有如下几点原因:

1. 高超的攻击技术,尤其善于快速利用新出的高危漏洞;

作为一个新兴的勒索软件集团,猎人国际无疑继承了其前辈的衣钵,延续了勒索软件行业的"优良传统"。但他们更善于利用地缘政治的利益冲突,成为某些势力在网络空间投射力量的代理人。从这个角度看,他们对网络安全的威胁不仅在于技术,更在于背后错综复杂的利益纠葛。

这给打击此类威胁带来巨大挑战。单纯的技术对抗是不够的,还需从法律、外交等多个层面综合施策。一方面要完善立法,加大打击跨国网络犯罪的力度;另一方面也要消除某些国家利用网络犯罪进行地缘博弈的土壤,推动各国在网络空间加强对话合作,共同维护一个安全、开放、和平的网络环境。6. IOCs

参考资料:

https://www.quorumcyber.com/insights/sharprhino-new-hunters-international-rat-identified-by-quorum-cyber/

https://www.quorumcyber.com/wp-content/uploads/2023/11/QC-Hunters-International-Ransomware-Report-TI.pdf

https://www.bitdefender.com/blog/businessinsights/hive-ransomwares-offspring-hunters-international-takes-the-stage/

https://blog.barracuda.com/2024/07/29/hunters-international--your-data-is-the-prey

https://socradar.io/dark-web-profile-hunters-international/

https://www.acronis.com/en-us/cyber-protection-center/posts/hunters-international-new-ransomware-based-on-hive-source-code/

https://www.bleepingcomputer.com/news/security/hunters-international-ransomware-gang-targets-it-workers-with-new-sharprhino-malware/

传播方式

https://www.esentire.com/blog/workersdevbackdoor-delivered-via-malvertising

https://www.threatdown.com/blog/workersdevbackdoor-and-madmxshell-converge-in-malvertising-campaigns/

推荐阅读

闲谈

威胁情报

1.威胁情报 - 最危险的网络安全工作

2.威胁情报专栏 | 威胁情报这十年(前传)

3.网络威胁情报的未来

4.情报内生?| 利用威胁情报平台落地网空杀伤链的七种方法

5.威胁情报专栏 | 特别策划 - 网空杀伤链

APT

入侵分析与红队攻防

天御智库

如有侵权请联系:admin#unsafe.sh