2024-9-16 15:0:33 Author: www.securityinfo.it(查看原文) 阅读量:12 收藏

CERT-AGID 7 – 13 settembre: 350 indicatori di compromissione e due nuove campagne di phishing

Set 16, 2024 Attacchi, Gestione dati, Hacking, Intrusione, Malware, Minacce, News, Phishing, Tecnologia, Vulnerabilità

Nel corso dell’ultima settimana, il CERT-AGID ha effettuato la consueta analisi dello scenario di sicurezza informatica italiano.

L’indagine ha portato alla luce un totale di 39 campagne malevole. Di queste, 18 erano specificamente dirette verso obiettivi italiani, mentre le restanti 21, pur essendo di natura più generica, hanno comunque avuto ripercussioni sul territorio nazionale.

Come risultato di questa approfondita analisi, il CERT-AGID è riuscito a identificare ben 350 indicatori di compromissione (IoC) associati a queste minacce. Questi sono stati tempestivamente condivisi con gli enti accreditati, fornendo loro strumenti essenziali per potenziare le proprie difese e reagire in modo efficace alle potenziali minacce informatiche.

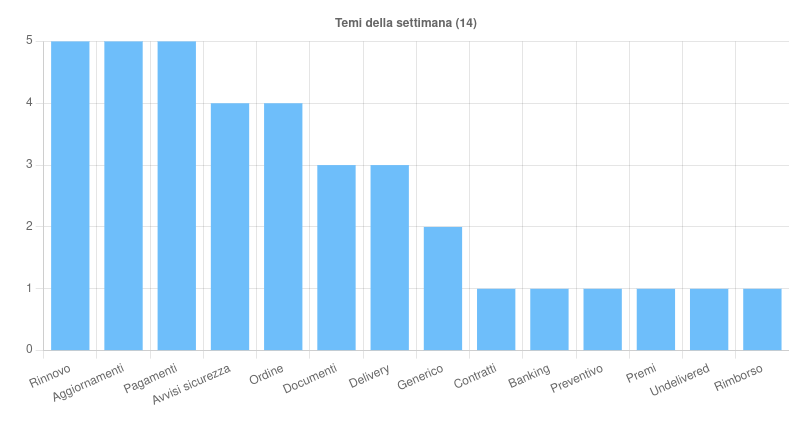

I temi più rilevanti della settimana

Nel corso di questa settimana, sono emersi 14 temi principali utilizzati per diffondere campagne malevole in Italia. Tra questi, il tema del Rinnovo è stato sfruttato per diverse campagne di phishing italiane contro Aruba e per alcune campagne generiche ai danni di Wix e AVG.

Il tema Aggiornamenti è stato il pretesto per una campagna generica di phishing contro cPanel e per la diffusione dei malware LummaC e dcRat. Il tema dei Pagamenti è stato impiegato in campagne italiane di phishing contro Aruba e WeTransfer, oltre che per veicolare i malware Remcos e WinVNCRat.

Fonte: CERT-AGID

Il tema Avvisi di sicurezza è stato utilizzato in diverse campagne italiane di phishing contro PayPal e Zimbra, nonché in campagne generiche contro AVG e Roundcube.

Il tema dell’Ordine è stato sfruttato per diffondere vari malware, tra cui AgentTesla, Remcos e Formbook. I restanti temi sono stati impiegati per veicolare diverse tipologie di campagne malware e phishing.

Tra gli eventi di particolare interesse, sono state identificate nuove campagne di phishing che utilizzano un bot Telegram come centro di comando e controllo (C2), con una struttura simile a campagne precedentemente analizzate.

Inoltre, è stata osservata una massiccia campagna mirata a diffondere il malware AgentTesla attraverso email e link condivisi. Il file malevolo, presentato con vari nomi come Enquiry.js e DHL-RECEIPT.js, mostra notevoli somiglianze con il dropper precedentemente utilizzato per propagare l’infostealer PXRECVOWEIWOEI, già oggetto di precedenti analisi.

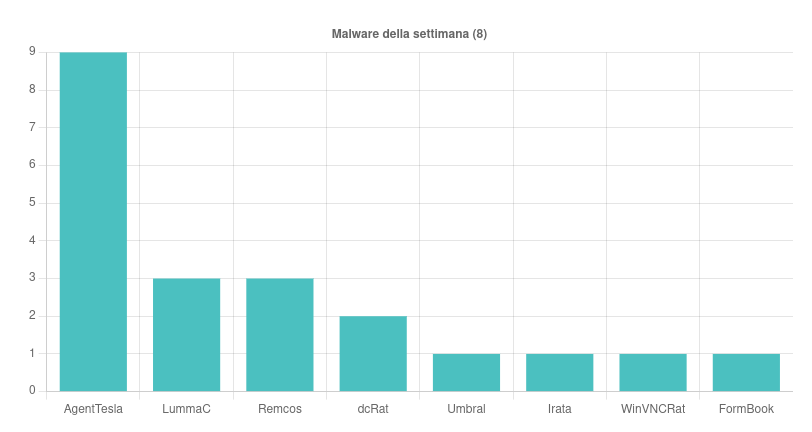

Malware della settimana

Nel corso della settimana sono state identificate otto famiglie di malware che hanno colpito l’Italia. Tra queste, come scrivevamo ha avuto particolare rilevanza quella di AgentTesla, diffuso attraverso cinque campagne italiane e quattro generiche, sfruttando temi come “Documenti”, “Pagamenti”, “Preventivo”, “Ordine” e “Delivery”. Queste campagne hanno utilizzato email con allegati di vario tipo, tra cui BAT, JS, GZ, SCR, RAR e Z.

LummaC è stato propagato mediante tre campagne generiche incentrate sul tema “Aggiornamenti”, utilizzando email con allegati EXE. Remcos è stato distribuito attraverso tre campagne generiche sui temi “Documenti”, “Pagamenti” e “Ordine”, servendosi di email con allegati 7Z e link LHZ.

Fonte: CERT-AGID

dcRat è stato veicolato da due campagne generiche sul tema “Aggiornamenti”, sempre tramite email con allegati EXE. Umbral è stato diffuso mediante una campagna generica che utilizzava email con allegato EXE.

Irata ha colpito l’Italia con una campagna sul tema “Banking”, diffondendo un APK malevolo tramite SMS. WinVNCRAT è stato propagato attraverso una campagna italiana sul tema “Pagamenti”, utilizzando email con allegati ZIP. Infine, FormBook è stato distribuito mediante una campagna italiana sul tema

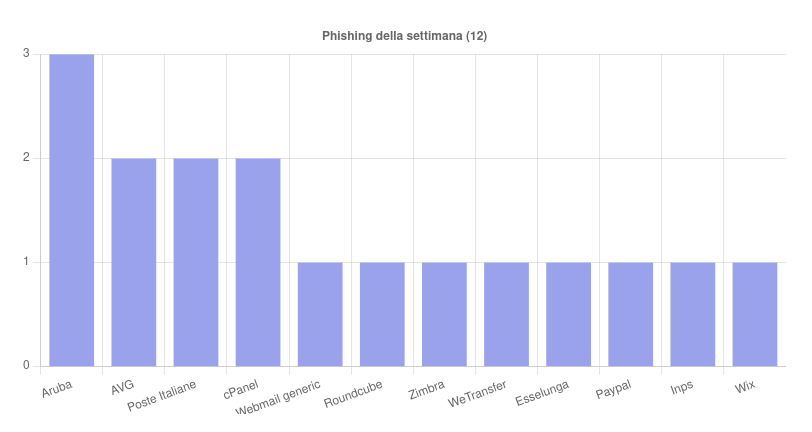

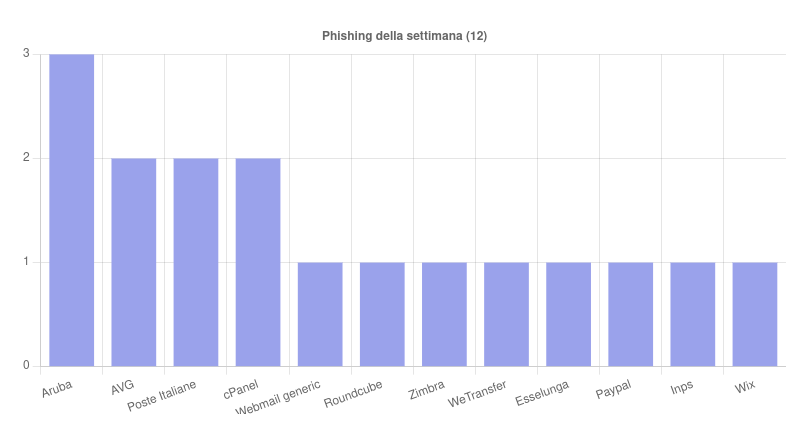

Phishing della settimana

Durante questa settimana, le campagne di phishing hanno coinvolto dodici marchi noti. Tra questi, si sono distinte per la loro frequenza le campagne che hanno preso di mira Aruba, AVG, Poste Italiane e cPanel.

Fonte: CERT-AGID

Tuttavia, il fenomeno più preoccupante è stato rappresentato dalle numerose campagne di phishing non associate a marchi specifici, ma dirette verso servizi di webmail generici. Queste ultime si sono rivelate particolarmente insidiose, poiché il loro obiettivo primario era l’acquisizione illecita di dati sensibili degli utenti.

Formati e canali di diffusione

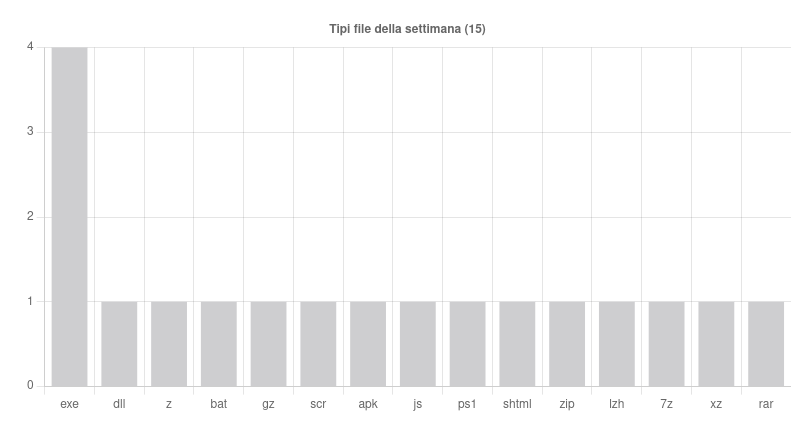

L’esame delle campagne malevole ha riscontrato quindici differenti formati di file. I file EXE hanno dominato la scena, essendo stati impiegati in quattro distinte occasioni. Gli altri formati come DLL, Z, BAT, GZ, SCR, APK, JS, PS1, SHTML, ZIP, LZH, 7Z, Xz e RAR sono stati utilizzati una sola volta ciascuno, contribuendo alla diversificazione delle minacce.

Fonte: CERT-AGID

Riguardo alle modalità di propagazione, le email hanno mantenuto il primato come canale prediletto dai cybercriminali, con trentasette campagne separate che hanno sfruttato questo mezzo di comunicazione.

Gli SMS sono stati impiegati in due casi, dimostrando che anche i dispositivi mobili rimangono un obiettivo per le attività malevole. È interessante notare che non è stato registrato alcun uso della Posta Elettronica Certificata (PEC) per la diffusione di minacce.

Altro in questa categoria

如有侵权请联系:admin#unsafe.sh