2024-9-18 12:33:33 Author: mp.weixin.qq.com(查看原文) 阅读量:2 收藏

新闻速览

•国家金融监管总局印发《关于加强银行业保险业移动互联网应用程序管理的通知》

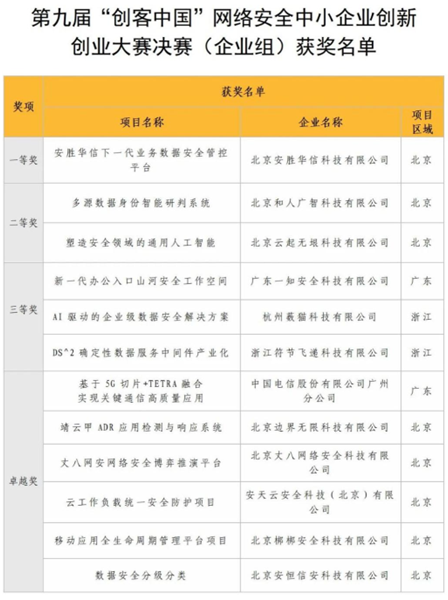

•第九届“创客中国”网络安全中小企业创新创业大赛决赛获奖名单公布

•史无前例!黎巴嫩突发寻呼机大规模群体爆炸,已致数千人伤亡

•拼多多旗下跨境电商平台Temu官方回应8700万条数据泄露:系谣言

•D-Link路由器新发现多个严重安全漏洞或威胁数百万设备

•苹果Vision Pro虚拟键盘输入内容可通过虚拟头像“眼动”泄露

•Vo1d恶意软件或已感染超130万Android电视盒子

•北京派网发布有关Mirai.TBOT的安全公告

•诺基亚将与NL-ix联合研发超大规模抗DDoS解决方案

•谷歌Chrome浏览器将升级后量子加密技术

特别关注

国家金融监管总局印发《关于加强银行业保险业移动互联网应用程序管理的通知》

近日,国家金融监督管理总局发布《关于加强银行业保险业移动互联网应用程序管理的通知》(以下简称《通知》),旨在加强银行业保险业信息科技监管,指导银行业金融机构、保险业金融机构和金融控股公司有序规范建设移动互联网应用程序,提升金融服务水平。

《通知》要求金融机构加强统筹,开展移动应用全生命周期管理,结合金融机构移动应用存在的问题提出针对性管理要求,有效规范金融机构移动应用的建设管理工作,提升金融机构移动应用安全保障水平和金融服务水平,并从四大方面提出具体工作要求:

一是加强统筹管理,要求金融机构明确移动应用管理牵头部门、建立移动应用台账、完善准入退出机制、控制移动应用数量;

二是加强全生命周期管理,要求金融机构规范移动应用的需求分析、设计开发、测试验证、上架发布、监控运行等环节,强化移动应用与运行环境的兼容性、适配性管理;

三是落实风险管理责任,要求金融机构落实移动应用备案、网络安全、数据安全、外包管理、业务连续性及个人信息保护等监管要求;

四是加强监督管理,要求金融监管总局各级派出机构加强移动应用监管工作。

原文链接:

https://www.cbirc.gov.cn/cn/view/pages/ItemDetail.html?docId=1179179&itemId=915&generaltype=0

第九届“创客中国”网络安全中小企业创新创业大赛决赛获奖名单公布

日前,第九届“创客中国”网络安全中小企业创新创业大赛决赛及颁奖活动圆满结束。大赛由工业和信息化部网络安全产业发展中心(工业和信息化部信息中心)、北京市经济和信息化局联合中关村科学城管理委员会、北京市海淀区四季青镇人民政府共同主办,重点围绕发展新质生产力,从网络安全领域广泛征集、遴选优质项目,发掘和培育领域内优秀项目和团队,助力制造强国、网络强国和数字中国建设。

大赛自启动以来,获得行业内外的广泛关注,共有297个企业和团队项目参赛。经过初赛与复赛的激烈角逐,最终有12个企业、6个创客团队,共18个优秀项目成功晋级决赛。在决赛中,组委会邀请多名网络安全产业专家、技术专家、投资专家及管理专家担任评委,并邀请北京市海诚公证处现场公证,对参赛项目进行决赛路演评审,最终评选出企业组一等奖1名,二等奖2名,三等奖3名,卓越奖6名;创客组一等奖1名,二等奖2名,三等奖3名。

原文链接:

https://mp.weixin.qq.com/s/IsfV-n2I1ObRDkPoK1yMdw

热点观察

史无前例!黎巴嫩突发寻呼机大规模群体爆炸,已致数千人伤亡

黎巴嫩首都贝鲁特及全国多地于当地时间9月17日发生了严重的寻呼机群体爆炸事件,造成大量人员伤亡。发生爆炸的三种机型分别是:Motorola LX2,Teletrim 和 Gold Apollo Rugged Pager AR924,具体的生产来源还未调查清楚。此次大规模的爆炸事件将改变人们对现代化战争模式及手段的认知。

据了解,首次爆炸发生在当地时间下午3点45分,随后有数千个寻呼机被远程遥控引爆,爆炸持续了大约一个小时。根据黎巴嫩卫生部门的最新报告,此次事件已导致至少9人死亡,并有约2800人受伤。而伊朗驻黎巴嫩大使也在此次事件中受伤,目前正在医院接受治疗。

寻呼机是一种小型无线电通信设备,它允许用户接收来自寻呼台的信号,这些信号可以是数字、字母或简短的预录信息。

有通讯专家表示,普通寻呼机电池的爆炸威力通常不足以造成严重的伤害,因此怀疑这些寻呼机可能被特别改装过。而据黎巴嫩情报部门的消息人士透露,本次爆炸的寻呼机设备上被加入了约20克左右的季戊四醇四硝酸酯(PETN),PETN在升温情况下即可发生爆炸,因此怀疑某国家情报部门通过某种方式操纵了这些寻呼机,或者在制造过程中就已经被故意改装。

https://mp.weixin.qq.com/s/640N_83_Bq3cz4nm3_IWYQ

拼多多旗下跨境电商平台Temu官方回应8700万条数据泄露:系谣言

近日,一个昵称为smokinthashit的新账号突然在暗网市场BreachForums上现身,并发布了有关拼多多旗下跨境电商平台Temu数据泄露的声明。声明表示,其已掌握了超8700万条Temu用户的个人数据,涵盖了全名、IP地址、实际住址、电子邮件等敏感信息,并公开寻找买家。

对此,Temu公司迅速进行了官方回应:Temu的安全团队已针对所谓的数据泄露事件进行了详尽的调查,所流传的数据并非来自Temu的系统,且没有任何一行数据与公司的交易记录相符。Temu向广大用户保证他们的数据安全无虞。

Temu发言人表示,公司始终将用户的安全和隐私放在首位,并遵循行业领先的数据保护和网络安全实践。为确保消费者能够在平台上安心购物,公司已获得DEKRA颁发的MASA认证,同时还实施了双因素身份验证,加入了反网络钓鱼工作组,并严格遵守PCI DSS支付安全标准。

原文链接:

http://www.itbear.com.cn/html/2024-09/510414.html

漏洞预警

D-Link路由器新发现多个严重安全缺陷或威胁数百万设备

近日,D-Link公司多个型号路由器被发现存在严重安全缺陷,影响数百万台设备。这些缺陷可能允许远程攻击者执行任意代码,对整个网络构成严重威胁。

据介绍,本次发现的缺陷共有5个,CVE编号从CVE-2024-45694到CVE-2024-45698,最高CVSS评分达到9.8。主要受影响的型号和固件版本包括:DIR-X5460 A1(固件版本1.01、1.02、1.04、1.10)和DIR-X4860 A1(固件版本1.00、1.04)。美国网络安全和基础设施安全局(CISA)等组织已将这些缺陷纳入已知被利用漏洞目录。

这些缺陷主要涉及三类问题:堆栈缓冲区溢出、不当输入检查和隐藏功能。其中,堆栈缓冲区溢出(CVE-2024-45694和CVE-2024-45695)允许未经身份验证的远程攻击者在设备上执行任意代码。不当输入检查(CVE-2024-45698)使攻击者能够利用硬编码凭据注入操作系统命令。隐藏功能(CVE-2024-45697和CVE-2024-45696)则允许攻击者在特定网络条件下使用硬编码凭据启用telnet服务。这些缺陷可以被远程利用,无需用户交互,因此特别危险。攻击者可能完全控制受影响的路由器,进而拦截通信、部署恶意软件或对连接的设备发起进一步攻击。

当前,D-Link已发布固件更新。安全专家强烈建议用户立即更新固件以降低风险。

原文链接:

https://cybersecuritynews.com/patch-d-link-routers-now/

苹果Vision Pro虚拟键盘输入内容可通过虚拟头像“眼动”泄露

近日,安全研究人员披露了一项针对苹果MR头显设备Vision Pro的安全漏洞GAZEploit细节。该漏洞被追踪为CVE-2024-40865,攻击者可能利用该漏洞推断出用户在设备虚拟键盘上的输入内容,获取密码等敏感信息。

研究人员发现,攻击者通过分析视频通话、在线会议应用或直播平台共享的虚拟头像的眼动(或“注视”),可以确定佩戴头戴设备的用户在虚拟键盘上的输入内容。据介绍,这是一种新颖的攻击方式,可以从头像图像推断与眼睛相关的生物特征,重建通过注视控制输入的文本。GAZEploit攻击利用了用户共享虚拟头像时,注视控制文本输入中固有的漏洞。这种攻击方法使用了一种基于角色记录、眼睛长宽比(EAR)和眼动估计进行训练的监督学习模型,以区分输入会话和其他虚拟现实相关活动。随后,通过将虚拟键盘上的注视估计方向映射到特定键,同时考虑键盘在虚拟空间中的位置,来确定潜在的击键。

安全研究人员指出,GAZEploit攻击是该领域第一个已知的利用泄露的注视信息来远程执行击键推断的攻击,凸显出新兴技术在隐私和安全方面面临的新型威胁。当前,苹果公司已在visionOS 1.3中修复了该漏洞。

原文链接:

https://thehackernews.com/2024/09/apple-vision-pro-vulnerability-exposed.html

Vo1d恶意软件或已感染超130万Android电视盒子

近日,研究人员发现Android恶意软件Vo1d已在全球197个国家感染了近130万台基于Android系统的电视盒子。这种恶意代码充当后门,允许攻击者秘密下载和安装第三方应用程序,对用户隐私和设备安全构成严重威胁。

网络安全公司Doctor Web的安全研究人员介绍,受影响的设备型号包括R4(Android 7.1.2)、TV BOX(Android 12.1)和KJ-SMART4KVIP(Android 10.1)等。在所有案例中,系统文件如install-recovery.sh和daemonsu被修改,同时出现了vo1d、wd、debuggerd和debuggerd_real四个新文件。其中,vo1d和wd文件被确认为Vo1d Android特洛伊木马的组成部分。研究人员解释,install-recovery.sh文件是大多数Android设备上存在的一个脚本,在操作系统启动时运行。如果恶意软件获得root访问权限,就可以通过修改该脚本在感染设备中驻留。在本次攻击中,Android.Vo1d已在此文件中注册了wd组件的自动启动。

当前,具体的感染源尚未确定,但网络安全专家推测可能与恶意软件利用操作系统漏洞或带有内置root访问权限的非官方固件有关。专家分析,攻击者之所以选择电视盒子作为目标,是因为这些设备通常运行过时的Android版本,存在未修补的漏洞,且缺乏及时更新。而且许多用户误认为电视盒子比智能手机更安全,因此不太可能安装杀毒软件,这在下载第三方应用或非官方固件时大大增加了风险。

原文链接:

https://securityaffairs.com/168342/malware/vo1d-android-malware-tv-boxes.html

北京派网发布有关Mirai.TBOT的安全公告

日前,北京派网与奇安信威胁情报中心联合监测到一系列针对包括Panabit设备在内的路由器、网关和IoT设备的网络攻击事件,攻击者利用了一些暴露在公网且安全设置不当的设备进行攻击,并借此进行了进一步的侵害行为。

派网受影响的设备主要是设备管理平面暴露在公网,且使用Panabit Linux x86 版本操作系统的设备。北京派网对此次事件高度重视,并迅速制定了一系列针对性的解决方案。

为加强安全防御,公告建议相关受影响的用户尽快采取以下安全措施:

1. 关闭设备的管理口外部映射,并确保企业的管理接口不要暴露在外网;

2.为相关的设备设置复杂密码,打开防火墙白名单,仅允许经过严格审核的IP地址访问管理界面;

3.推荐使用官方云管平台(派网公有云SaaS平台)或私有化部署的云管平台,并开启二次认证功能,以进一步增强账户的安全性;

4 . 在Panabit应用商店安装“BadGuyClear”App加固系统。

原文链接:

https://mp.weixin.qq.com/s/HwiO2EILkeOB50Sh4Q_20g

产业动态

诺基亚将与NL-ix联合研发超大规模抗DDoS解决方案

近日,诺基亚与欧洲知名互联网交换中心NL-ix宣布合作,在NL-ix网络中部署Deepfield Defender系统,这不仅是互联网交换点(IXP)环境中规模最大的反DDoS解决方案,也是首次由IXP部署的反DDoS方案,旨在为互联网的持续稳定运行提供强有力的保障。

这一部署标志着IXP在安全策略上的重大转变,承诺为企业提供更强的保护和更好的运营韧性。作为欧洲最大的分布式IXP之一,NL-ix运营着100多个数据中心,促进各种不同网络之间的互联网流量交换。据介绍,诺基亚的Deepfield Defender是一种先进的DDoS安全系统,利用AI驱动的大数据分析,已与诺基亚FP5路由器直接集成。当系统检测到DDoS攻击的异常时,可以立即指示诺基亚路由器应用过滤器有效遏制威胁。

与传统的DDoS缓解方法不同,这种IXP级别实施的保护可以在更靠近源头的地方中和威胁,避免对最终用户或企业网络造成影响。系统还具有自适应学习能力,能够不断提高检测能力,应对新出现的威胁。

原文链接:

https://cybermagazine.com/articles/nokia-and-nl-ix-deploy-anti-ddos-deepfield-for-europes-larg

谷歌Chrome浏览器将升级后量子加密技术

近日,谷歌宣布将对Chrome浏览器的后量子密码学进行重要更新,以应对未来量子计算机可能对TLS协议发起的攻击,同时减轻“先存储后解密”攻击的风险。此次更新将把混合密钥交换中使用的Kyber算法替换为最新版本的模块格密钥封装机制ML-KEM。

这一变更是继谷歌在约五个月前为所有用户推出后量子安全TLS密钥封装系统之后的又一重大举措。这个战略性决策,旨在采用经美国国家标准与技术研究院(NIST)全面认可的标准化机制。谷歌解释,尽管Kyber和ML-KEM在技术上差异不大,但两者本质上不兼容,因此必须进行切换。因此,TLS中混合后量子密钥交换的代码点将从Kyber768+X25519的0x6399更改为ML-KEM768+X25519的0x11EC。

谷歌还指出,由于后量子密码学的数据规模远大于量子前算法,必须完全取消对Kyber的支持。如果同时支持Kyber和ML-KEM,将严重影响Chrome的网络性能和效率。为了确保平稳过渡,谷歌建议服务器运营商可以暂时支持这两种标准,以维护更广泛客户的安全性,并帮助尚未升级的客户。这项更新计划于11月6日在Chrome 131版本中实施。

原文链接:

https://www.bleepingcomputer.com/news/security/chrome-switching-to-nist-approved-ml-kem-quantum-encryption/

如有侵权请联系:admin#unsafe.sh