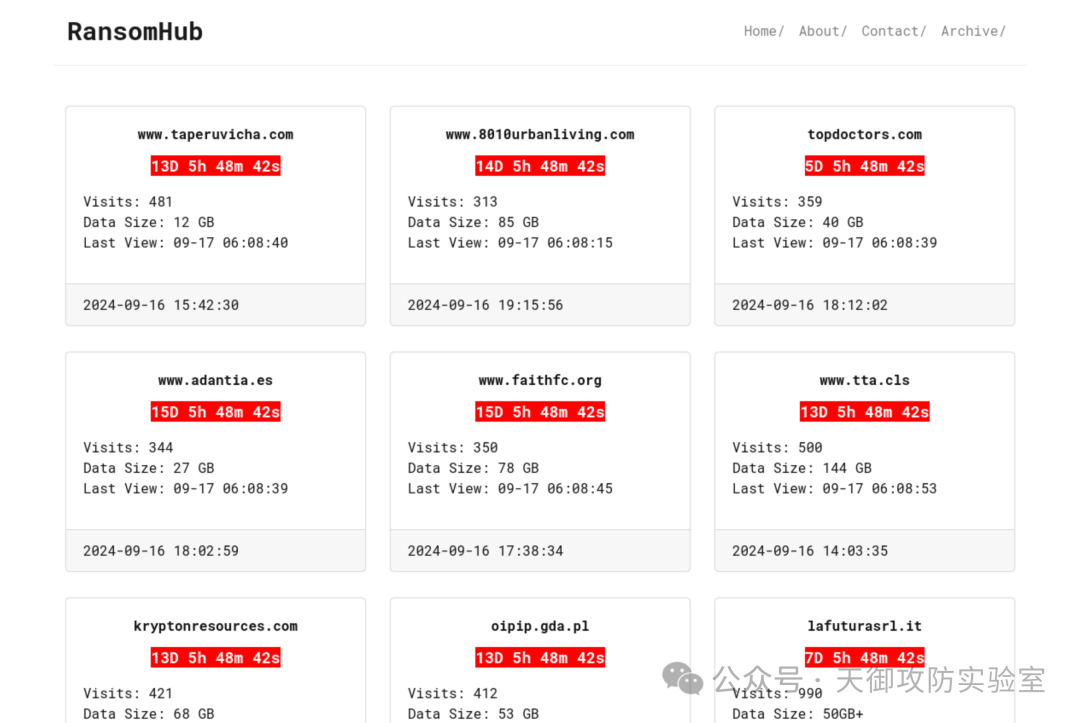

图一:有组织勒索软件团伙

从LockBit 3.0到Hunters International,这些是组织最需要关注的活跃度最高的勒索软件团伙。

勒索软件生态系统这几年经历了较大的分化。一些主要团伙在执法行动的打击下关闭,或因引起太多关注、头目身份被悬赏通缉而停止活动。

勒索软件即服务(RaaS)的运作高度依赖于被称为"附属者"(Affiliates)的第三方黑客入侵受害者网络、窃取数据并部署勒索软件。这些附属者可从受害者支付的赎金中获得很大一部分提成,因此不同勒索软件之间总是在竞相吸引附属者,许诺更优渥的佣金分成。

大型团伙因内部管理层之间的斗争而分裂成小团伙,或在承受巨大压力时关闭并重新打造品牌,这些情况也屡见不鲜。这意味着勒索软件的生态系统一直处于不断变化之中,新团伙不断涌现、跃升,然后因各种原因而解散。

以下是2024年活动最频繁或技术最先进的十大勒索软件团伙(含各团伙的网站地址),值得各组织提高警惕。

1. LockBit 3.0

网站地址:(下同,不再重复)hxxp://lockbit7z5ltrhzv46lsg447o3cx2637dloc3qt4ugd3gr2xdkkkeayd.onion

LockBit最早出现在2019年,安全研究人员一度将其称为ABCD(因为早期变种将加密文件的扩展名改为.abcd)。但从2021年下半年发布LockBit 2.0版本、2022年发布3.0版本并大幅革新其附属者计划和攻击策略后,该团伙迅速跃升,在2022和2023年的大部分时间里一直占据头把交椅。LockBit的崛起也得益于其他几个主要团伙如Ryuk、REvil、Maze和Conti的衰落,成功吸纳了它们的附属者。

2024年2月,来自澳大利亚、英国、美国等10个国家的执法机构通过查封LockBit的网站和服务器,打断了该团伙的活动。这次代号为"克罗诺斯行动"(Operation Cronos)的努力获得的信息,导致数名LockBit附属者以及被认为是臭名昭著的勒索软件服务创建者和管理者LockBitSupp的真实身份曝光。美国国务院悬赏1000万美元,征集可导致逮捕LockBitSupp即31岁的俄罗斯沃罗涅日人季米特里·尤里耶维奇·霍罗舍夫(Dimitry Yuryevich Khoroshev)的线索。

执法行动不仅因查封基础设施、获取解密密钥而直接干扰了LockBit的运作,更因为损害了合作者对其行动安全性的信心,从而重创了该团伙。在吸纳了其他团伙的附属者多年后,轮到LockBit失去附属者了。到4月份,它已丧失头把交椅的位置,被一个名为Play的勒索软件所取代,其数据泄露网站上的新受害者数量也大幅下降。

尽管如此,根据网络安全厂商研究人员对各勒索软件团伙数据泄露发布的分析,LockBit在2024年上半年的受害者总数仍居首位,比Play高出一倍还多。网络安全厂商的勒索软件统计数据也显示,LockBit依然活跃,7月份仅次于另一个有大量LockBit附属者转投的团伙RansomHub,位列第二。

虽然LockBit的每月攻击数量远低于执法打击前的巅峰水平,但该团伙依然在运作,其成员中不乏经验丰富的渗透测试高手。

2. Play

hxxp://mbrlkbtq5jonaqkurjwmxftytyn2ethqvbxfu4rgjbkkknndqwae6byd.onion

Play又名Playcrypt,从2022年开始活动,像LockBit一样受益于其他大团伙如Conti和3月停止运作的BlackCat(ALPHV)的消亡。

与多数现代勒索软件一样,Play团伙采取双重勒索手法,即加密系统中的数据并盗取数据,以公开泄露数据相威胁,勒索受害公司。Play的文件加密程序采取间歇加密方式,只加密文件中特定大小的数据块而非全部内容。这种做法让加密过程快速得多、更难被发现,但仍能达到让文件无法使用的效果。被加密文件会被添加.play扩展名。值得注意的是,该团伙还有针对Linux系统的文件加密程序,会加密受害者VMWare ESXi环境中的虚拟机。

Play的附属者经常利用公网系统中已知的漏洞入侵网络,如微软Exchange服务器或飞塔(Fortinet) FortiOS设备中的漏洞,以及使用被盗的远程桌面协议(RDP)凭证。此后,他们会使用多种第三方工具进行侦察、横向移动,取得持久化控制,包括Cobalt Strike、Mimikatz、Grixba、AlphaVSS、IOBit、AdFind、BloodHound、GMER、Plink、Process Hacker等。

根据网络安全厂商的分析,Play在今年上半年名列其数据泄露网站发布受害者数量第二位(共155个)。网络安全厂商7月份的统计数据显示其攻击量位列第五。网络安全厂商在覆盖2023年4月至2024年4月的年度勒索软件报告中也将其列为第五,共勒索345个受害者。相比之下,同期LockBit声称有988个受害者。

3. 8Base

hxxp://xb6q2aggycmlcrjtbjendcnnwpmmwbosqaugxsqb4nx6cmod3emy7sad.onion

8Base是今年勒索软件排行榜上的第三名,这个双重勒索团伙也是从2022年开始活动的,但2023年其活动剧增。

8Base有点怪异,因为其表现出与RansomHouse等其他数据勒索团伙的相似之处,引发人们猜测它们可能有关联。该团伙本身也没有专门的勒索软件,而是部署的旧版Phobos勒索软件的定制变种。

8Base主要通过钓鱼诈骗传播恶意链接实现初始访问,并像多数勒索软件团伙一样,依赖多种系统工具、第三方黑客工具和恶意程序:Mimikatz、LaZagne、PasswordFox、KILLAV、SmokeLoader、SystemBC、PCHunter、GMER、Process Hacker等。该团伙使用的定制版Phobos文件加密程序会给加密文件添加.8base扩展名。

8Base已入侵了制造业、金融、法律服务、建筑、医疗等多个行业的组织,但其受害者中有很大一部分是员工人数不到200人的小企业。

4. Akira

hxxps://akiralkzxzq2dsrzsrvbr2xgbbu2wgsmxryd4csgfameg52n7efvr2id.onion/

Akira是2023年4月首次出现的团伙。研究人员很快发现其文件加密程序在代码上与已解散的Conti团伙的勒索软件有很多相似之处。不过Conti的加密程序源代码已经泄露,所以相似性并不一定意味着它们之间有紧密联系,但区块链分析确实发现了Akira可能与Conti有关联的潜在线索。

这个新的Akira团伙不应与2017年活跃的同名勒索软件混淆,后者可能并无关联,尽管两个团伙都使用.akira作为加密文件扩展名。2023年下半年,Akira放弃了原有的C++文件加密程序,改用了一个自称为Megazord的Rust语言加密程序,并使用.powerranges作为加密文件扩展名。该团伙还有针对ESXi主机的Linux加密程序。

Akira通过使用被盗的VPN和RDP凭证、利用Cisco安全设备中的漏洞以及网络钓鱼等手段实现初始访问。一旦进入网络,其附属者会使用多种技术和工具窃取凭证、横向移动并实现持久化控制。其中一些包括:Kerberoasting、Mimikatz、LaZagne、SoftPerfect、Advanced IP Scanner、FileZilla、WinRAR、WinSCP、RClone、AnyDesk、MobaXterm、RustDesk、Ngrok和Cloudflare Tunnel。

根据网络安全厂商对数据泄露网站的分析,Akira在今年上半年在其数据泄露网站上公布了119个受害者,网络安全厂商的攻击遥测数据显示其7月份的攻击量位列第三,仅次于RansomHub和LockBit。

5. Black Basta

hxxps://bastad5huzwkepdixedg2gekg7jk22ato24zyllp6lnjx7wdtyctgvyd.onion

Black Basta是另一个被认为与Conti有关联的团伙,于2022年4月首次出现,据信迄今已针对500多个组织发动攻击,今年有114个受害者被列在其网站上。

值得注意的是,与其他采取"大撒网"策略的团伙不同,Black Basta对目标的选择非常挑剔。它使用鱼叉式网络钓鱼,从其他access broker手中购买进入网络的访问权,甚至招募企业内部人士获取信息。

该团伙的一个惯用手法是向目标发送大量垃圾邮件,然后冒充IT支持工程师给对方打电话,目的是说服对方安装AnyDesk或Windows Quick Assist等远程访问工具。该团伙依赖QakBot和Pikabot僵尸网络实现初始访问,但这两个僵尸网络都曾是执法行动的目标。其他手法包括利用微软Windows Reporting Service中的CVE-2024-26169、ConnectWise中的CVE-2024-1709、ZeroLogon(CVE-2020-1472)、NoPac(CVE-2021-42278和CVE-2021-42287)以及PrintNightmare(CVE-2021-34527)等已知漏洞。

据信Black Basta的运营者和附属者中有曾在Conti和REvil效力的前成员,可谓人才济济,技术精湛。

6. BlackByte

hxxp://jbeg2dct2zhku6c2vwnpxtm2psnjo2xnqvvpoiiwr5hxnc6wrp3uhnad.onion/

与Black Basta类似,BlackByte是另一个老练的Conti分支。虽然这个团伙已知的受害者数量并不突出,但Cisco Talos最近的研究表明,该团伙的实际活动规模可能比此前认为的大得多,其成功入侵的只有20%到30%会被列在其数据泄露网站上。

7. RansomHub

hxxp://ransomxifxwc5eteopdobynonjctkxxvap77yqifu2emfbecgbqdw6qd.onion/

RansomHub是2024年2月才出现的新RaaS,但迅速跻身前列。网络安全厂商统计显示,该团伙是7月份观察到的攻击量最大的勒索软件团伙。根据美国网络安全和基础设施安全局(CISA)与联邦调查局(FBI)8月29日发布的联合公告,该团伙目前已有210多个受害者。

RansomHub使用老版Knight(又名Cyclops)勒索软件的定制变种,靠提供极其诱人的附属者提成比例(高达90%)和允许附属者直接与受害者谈判,迅速吸引了大量新附属者。

该团伙的攻击手法投机取巧,依赖SocGolish恶意软件实现初始访问。这个恶意软件通过搜索引擎优化(SEO)投毒传播。不过,它的一些附属者确实经验丰富。比如曾隶属于BlackCat、负责入侵联合健康集团(UnitedHealth Group)子公司Change Healthcare的一名附属者在BlackCat运营者卷走2200万美元赎金、关闭业务后转投了RansomHub。

RansomHub的附属者也利用已知漏洞实现初始访问,例如思科应用交付控制器(ADC, 以前叫NetScaler)远程代码执行漏洞(CVE-2023-3519)、飞塔防火墙缓冲区溢出漏洞(CVE-2023-27997)、Apache ActiveMQ远程代码执行漏洞(CVE-2023-46604)、Confluence Data Center 及服务器身份验证绕过漏洞(CVE-2023-22515)等。该团伙使用的工具包括Mimikatz、远程桌面协议(RDP)、PsExec、Anydesk、Connectwise、N-Able、Cobalt Strike、Metasploit、Nmap、RClone、AngryIPScanner、WinSCP和PowerShell。

8. Hunters International

hxxps://hunters55rdxciehoqzwv7vgyv6nt37tbwax2reroyzxhou7my5ejyid.onion

Hunters International是2023年10月首次出现的勒索软件团伙。研究人员很快发现其文件加密程序在代码上与曾经叱咤风云的Hive勒索软件团伙(2021年到2023年1月期间活跃,后被FBI通过一个长达7个月的秘密行动拿下)的加密程序有很多相似之处。

Hunters International声称代码相似是因为他们获得了旧版Hive的源代码和基础设施并在此基础上进行了改进,但一些安全研究人员仍认为该团伙可能是Hive的重塑。

根据网络安全厂商的报告,Hunters International截至4月在其网站上公布了97个受害者,但从那以后该团伙的活动有所增加。网络安全厂商7月份的攻击遥测数据将该团伙列为第四位。

Hunters International的文件加密程序使用Rust编程语言编写,但最近的攻击中该团伙还部署了一个名为SharpRhino的远程访问木马程序。

9. Medusa

hxxp://xfv4jzckytb4g3ckwemcny3ihv4i5p4lqzdpi624cxisu35my5fwi5qd.onion

Medusa是2022年底开始活动并在2023年崭露头角的RaaS。该团伙不同于自2021年以来一直活跃的另一个名为MedusaLocker的RaaS团伙。

Medusa的附属者利用公共系统中已知漏洞实现初始访问,但也从access broker手中购买访问权限。他们善于将系统自带工具(living-of-the-land)用于扩大访问、横向移动。其文件加密程序使用RSA加密并给加密文件添加.medusa扩展名。

根据网络安全厂商对数据泄露网站的分析,Medusa在2024年上半年入侵了103个组织。

10. DragonForce

hxxp://z3wqggtxft7id3ibr7srivv5gjof5fwg76slewnzwwakjuf3nlhukdid.onion/blog

DragonForce是2024年异军突起的勒索软件新秀,正在迅速跻身前列。该团伙以不寻常的勒索手段闻名,比如给受害者打电话,然后把录音发布到网上。

该团伙使用基于LockBit的勒索软件,因为LockBit 3.0的builder程序已在地下论坛泄露(builder是用于配置和生成定制勒索软件的工具)。不过研究人员认为除了机会主义地利用泄露的builder外,这两个团伙并无关联。

DragonForce攻击者通过网络钓鱼以及使用被盗的RDP和VPN凭证实现初始网络访问。

根据区块链分析公司Chainalysis的报告显示,2023年,勒索软件损失创下超过10亿美元的纪录。这些巨额损失来自影响重大的高调攻击事件,例如Cl0p团伙利用MoveIT的0day漏洞,以及ALPHV/BlackCat勒索软件团伙入侵凯撒酒店(Caesars),导致该公司支付了1500万美元赎金。尽管针对勒索软件部署程序和组织基础设施采取了重大执法行动,但还是发生了上述攻击。去年的这个时候,我们报告截至2023年6月底的累计勒索软件赎金约为4.491亿美元。今年同期,我们记录的赎金总额已达4.598亿美元,这表明2024年有可能成为有记录以来损失最严重的一年。

Kiva Consulting的首席法律顾问安德鲁·戴维斯(Andrew Davis)表示,尽管LockBit和ALPHV/BlackCat遭到打击,但勒索软件活动保持相对稳定。"无论是这些臭名昭著的威胁组织的前附属者,还是新兴的勒索软件团伙,大量新的勒索软件团伙加入战局,展示了新的攻击方法和技术,例如扩展了初始访问和横向移动的手段。"

一个显著的变化是我们观察到的单年最高赎金额大幅上涨。到目前为止,2024年创下了有史以来最大的一笔勒索金纪录,Dark Angels勒索软件团伙勒索了约7500万美元。这一最高赎金额的跃升也意味着与2023年最高赎金额相比增长了96%,与2022年最高赎金额相比增长了335%。

如果快速增长的最高赎金额还不够糟糕的话,更令人沮丧的是这种每年创纪录金额的趋势实际上也反映在中位赎金的上升趋势中。在最具破坏性的勒索软件事件中,这一趋势尤为明显。为了说明这一点,我们根据链上活动水平将所有勒索软件分为以下几类:

非常高危:在给定年份收到最高赎金超过100万美元

高危:在给定年份收到最高赎金在10万到100万美元之间

中危:在给定年份收到最高赎金在1万到10万美元之间

低到中危:在给定年份收到最高赎金在1000到1万美元之间

低危:在给定年份收到最高赎金低于1000美元

利用这一分类系统,我们可以追踪不同危险级别的勒索软件攻击的中位赎金规模随时间的非同寻常增长。对于"非常高危"级别的勒索软件,这一上升趋势尤为明显,其中位赎金从2023年第一周的198,939美元增加到2024年6月中旬的150万美元。在此期间,这类最严重的勒索软件的典型赎金规模增长了7.9倍,而自2021年初以来更是增长了近1200倍。这一模式表明,这些勒索软件开始将目标对准规模更大的企业和关键基础设施供应商,后者由于资金雄厚、系统重要性高,可能更倾向于支付天文数字般的赎金。

然而,危险级别最高的勒索软件的活动量仍比2023年同期下降了50.8%。这可能是由于执法部门打击了最大的勒索软件ALPHV/BlackCat和LockBit所致,这些行动一度中断了它们的勒索软件活动。在这些打击行动之后,勒索软件生态系统变得更加分散,附属者转移到效力较差的勒索软件或自己发起勒索软件攻击。因此,高危级别勒索软件的活动量同比增长了104.8%。

另一个勒索软件趋势是,根据eCrime.ch的数据泄露网站统计数据,今年到目前为止,攻击频率也在上升,攻击次数增加了至少10%。值得注意的是,尽管今年有望创下赎金总量的历史纪录,尽管已经出现了破纪录的最高赎金额,尽管攻击形势日益严峻,但还是有一丝好消息。在所有这些不利因素中,受害者支付赎金的频率仍在下降。勒索软件泄露网站的帖子数量作为勒索软件事件的衡量标准同比增加了10%,如果更多受害者被入侵,我们本应看到这种情况。然而,根据链上测量的勒索软件支付事件总数同比下降了27.29%。综合解读这两个趋势表明,尽管今年到目前为止攻击次数可能有所增加,但支付赎金的比例同比下降。这对加密货币生态系统来说是一个积极信号,表明受害者可能准备得更充分,无需支付赎金。

戴维斯表示:"在Kivu参与协助的受害组织中,约65%的案件在没有支付赎金的情况下得到解决,这延续了受害组织复原能力提高、无需向攻击者支付赎金的积极趋势。"

尽管加密货币生态系统中的非法活动总体呈下降趋势,但有两类加密货币犯罪似乎逆势而上:被盗资金和勒索软件。值得注意的是,实施这两类犯罪的攻击者通常具有某些共同特征。他们通常是有组织的团伙,利用复杂的网络基础设施。就被盗资金而言,朝鲜黑客组织臭名昭著,往往是幕后黑手。这些攻击者善于使用精心设计的社会工程策略入侵加密货币企业、窃取加密资产,并在资金被查封之前利用专业的洗钱技术套现。

打击网络犯罪的关键是打击其供应链,包括攻击者、附属者、合作伙伴、基础设施服务提供商、洗钱者和套现点。由于加密货币盗窃和勒索软件活动几乎完全在区块链上进行,因此执法部门如果配备正确的解决方案,就可以追踪资金流向,从而更好地了解并打击这些团伙的活动。eCrime.ch的研究员科尔辛·卡米切尔(Corsin Camichel)表示:"我认为像'克罗诺斯行动'、'猎鸭行动'和'终结游戏行动'这样的打击和执法行动对遏制这些活动至关重要,表明犯罪行为会付出代价。"勒索软件防御 参考资料:

至于勒索软件防御,主要还是依赖情报,通过人力情报(打入勒索软件团伙内部)和进攻性网络行动(入侵勒索软件团伙网站)持续追踪勒索软件团伙成员和具体行动计划,实现主动防御。

推荐阅读

闲谈

威胁情报

1.威胁情报 - 最危险的网络安全工作

2.威胁情报专栏 | 威胁情报这十年(前传)

3.网络威胁情报的未来

4.情报内生?| 利用威胁情报平台落地网空杀伤链的七种方法

5.威胁情报专栏 | 特别策划 - 网空杀伤链

APT

入侵分析与红队攻防

天御智库

如有侵权请联系:admin#unsafe.sh