一、方法论

金融网络威胁是指针对在线银行、电子货币和加密货币等服务的用户发动攻击,或是试图获取对金融组织及其基础结构访问权限的恶意程序。通常,这些威胁都会伴随着垃圾邮件和网络钓鱼活动,恶意用户往往会创建虚假的金融主题页面和电子邮件,以窃取受害者的凭据。

为了研究金融部门的威胁状况,我们的研究人员分析了卡巴斯基安全解决方案个人用户设备上的恶意活动。在客户同意与卡巴斯基共享数据的前提下,我们从企业安全解决方案中收集了企业用户的统计信息。

将我们得到的信息与2018年同期数据进行比较,就可以发现恶意软件开发活动的趋势。

二、简介和主要发现

在2019年,我们发现了网络威胁领域的诸多重大变化。网络犯罪分子开始对恶意加密货币挖掘不再感兴趣,并将其注意力转移到更为广泛的数字信任和隐私问题上。

我们非常关注这些变化如何影响全球的金融安全。正如我们在2019年上半年的报告中所分析的那样,我们不能放松警惕,因为以窃取金钱为目标的网络威胁仍然存在。

尽管金融行业在2019年并未发生任何重大事件,但统计数据表明,犯罪分子仍然将特定类别的用户和企业作为攻击目标。在这份报告中,我们提供了更加详细的信息。

此报告是卡巴斯基的系列解读,概述了多年以来金融领域的威胁分布。其中,涵盖了用户遇到的常见网络钓鱼威胁,以及基于Windows和Android的金融相关恶意软件。

网络钓鱼方面的主要发现:

1、2019年,金融领域网络钓鱼在所有检测到的网络钓鱼中,占比由44.7%增长到51.4%。

2、在卡巴斯基产品阻止访问的钓鱼页面中,有近三分之一都与银行钓鱼页面相关。

3、在2019年所有与网络钓鱼相关的攻击中,针对支付系统和在线商店的攻击活动占比分别为17%左右和7.5%左右,这一数值与2018年基本持平。

4、Mac用户遭遇到的网络钓鱼诈骗占比从57.6%下降到54%。

银行恶意软件(Windows)方面的主要发现:

1、2019年,遭受银行木马攻击的用户数量为773943,与2018年的889452相比有所减少。

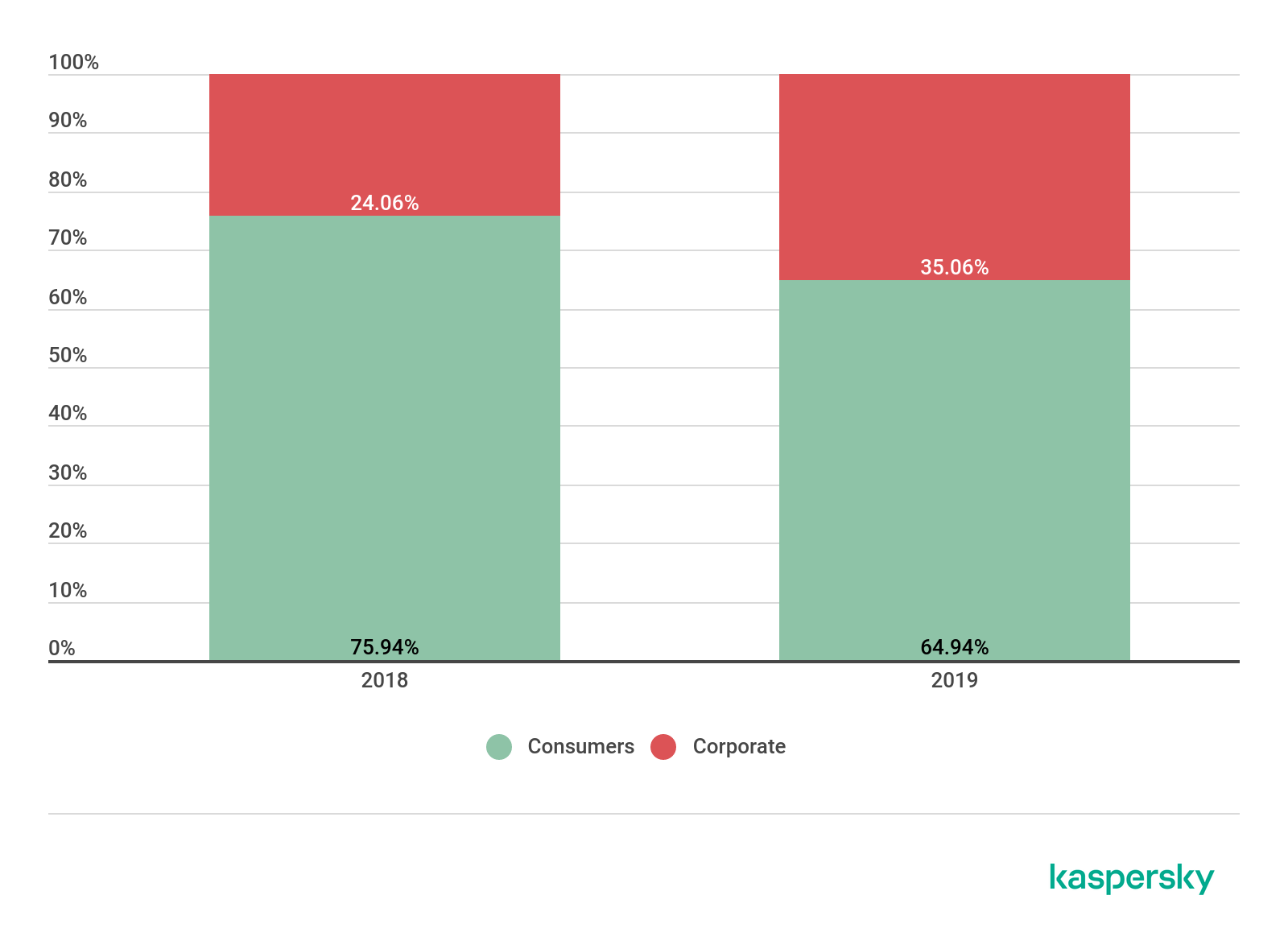

2、在受到银行恶意软件攻击的用户中,有1%是企业用户,与2018年的24.1%相比有所增加。

3、俄罗斯、德国和中国的用户最经常遭受到银行恶意软件的攻击。

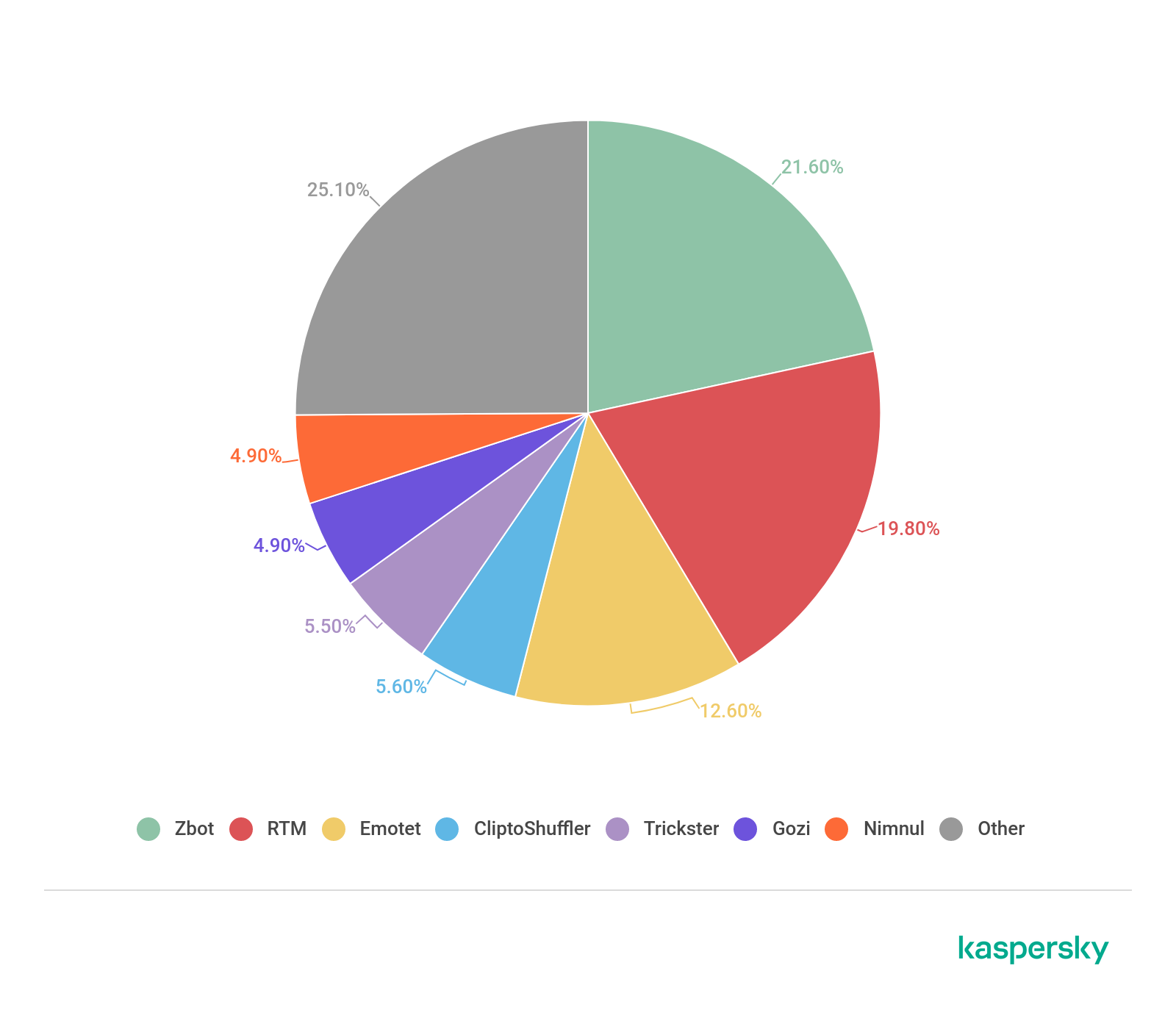

4、四个银行恶意软件家族(ZBot、RTM、Emotet、CliptoShuffler)构成了对绝大多数(大约87%)用户的威胁。

银行恶意软件(Android)方面的主要发现:

1、在2019年,Android银行恶意软件的用户数量从180万左右下降到675000左右。

2、俄罗斯、南非和澳大利亚是遭受到Android银行恶意软件攻击的用户中占比最高的国家。

三、金融类网络钓鱼

对于犯罪分子来说,网络钓鱼是最流行的赚钱方式之一。攻击者往往不需要太多的投入,但如果他们获得了受害者的凭据,就可以用来窃取金钱或者进行出售。

正如我们的遥测系统所展示的那样,近年来,这种类型的活动已经占针对Windows用户的所有网络钓鱼攻击的大约一半。

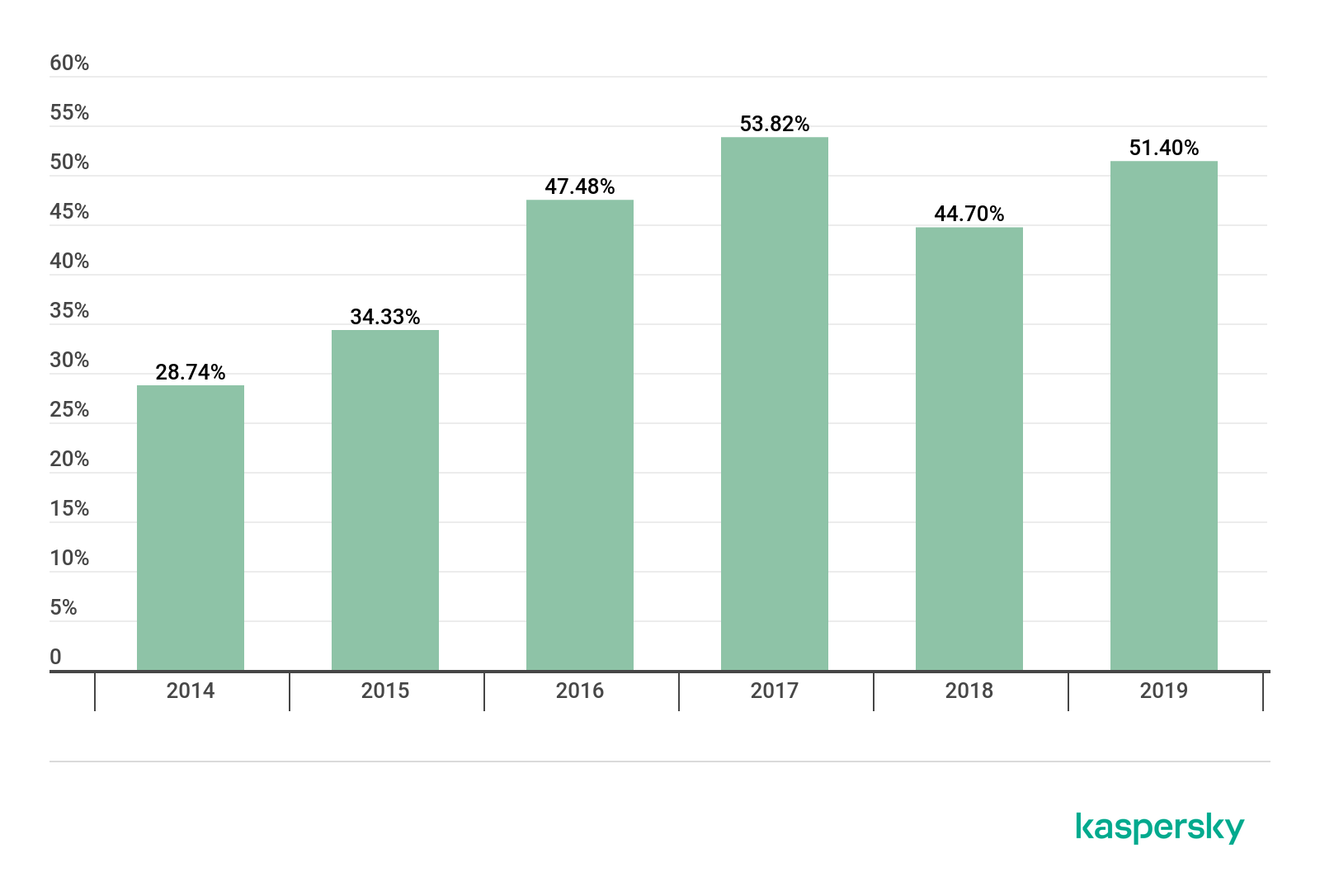

卡巴斯基在2014年至2019年期间检测到金融类网络钓鱼攻击占所有网络钓鱼攻击的百分比趋势:

2019年,我们共监测到467188119次网络钓鱼,其中有51.4%是与金融有关的攻击,这是我们监测有史以来排名第二的占比。在2017年,金融类网络钓鱼的占比达到最高,为53.8%。

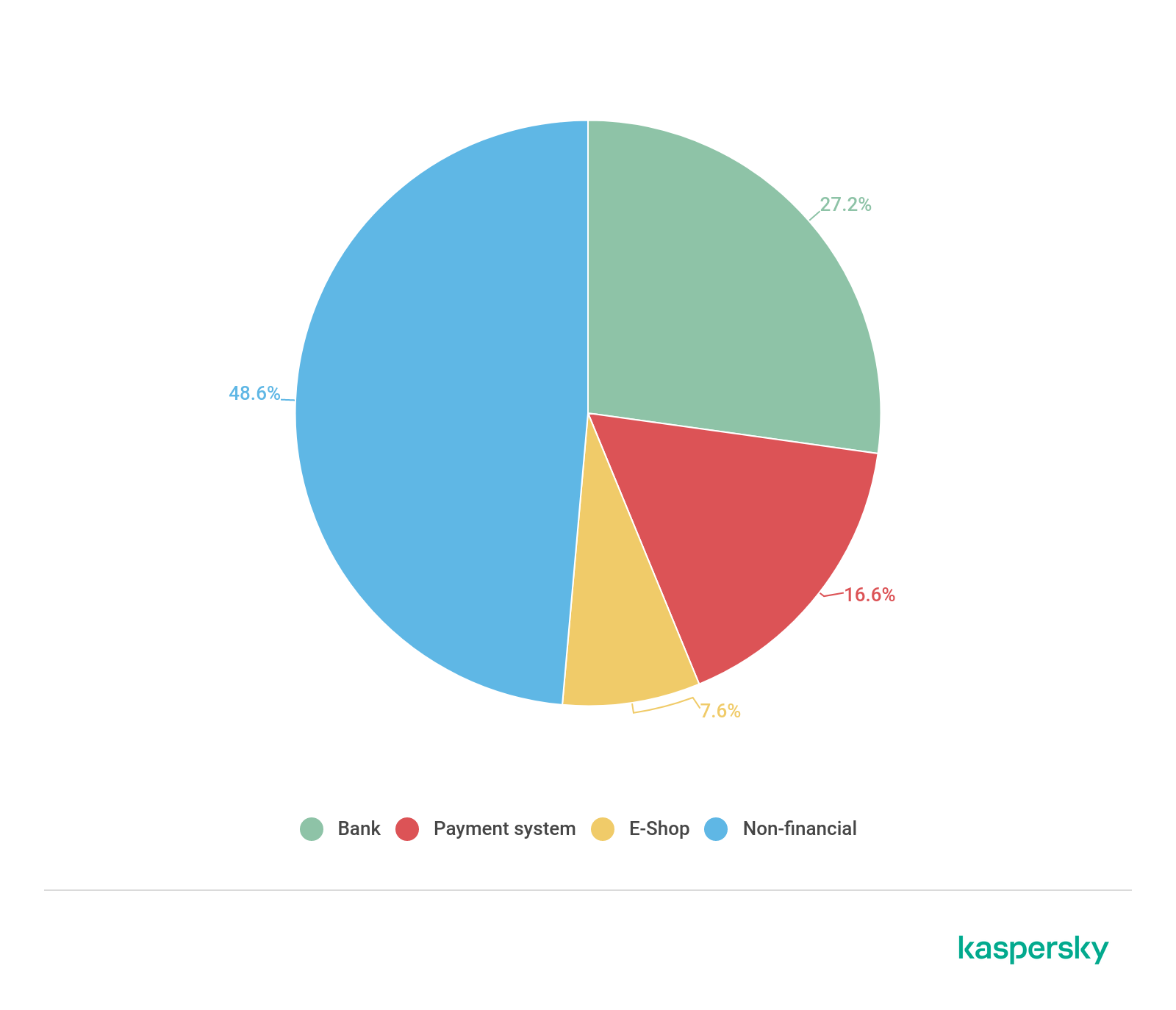

卡巴斯基在2019年检测到的不同类型金融网络钓鱼分布:

与上一年相比,与银行相关的网络钓鱼从21.7%增长到了近30%。其他两个主要的金融类基本保持在同一水平。

3.1 针对Mac的金融类钓鱼

根据惯例,我们将上述统计数据与macOS的统计数据进行了比较。尽管从传统意义上来讲,macOS被认为是在网络安全方面相对安全的平台,但没人知道最新的威胁会在哪一种平台上产生。此外,由于网络钓鱼与社会工程学密切相关,因此其与操作系统的关联性较小。

在2018年,针对Mac用户的网络钓鱼攻击中,有57.6%是试图窃取财务数据。其中,有三分之一是与银行有关的攻击。在2019年,这个总体水平略有下降,占比略高于54%。

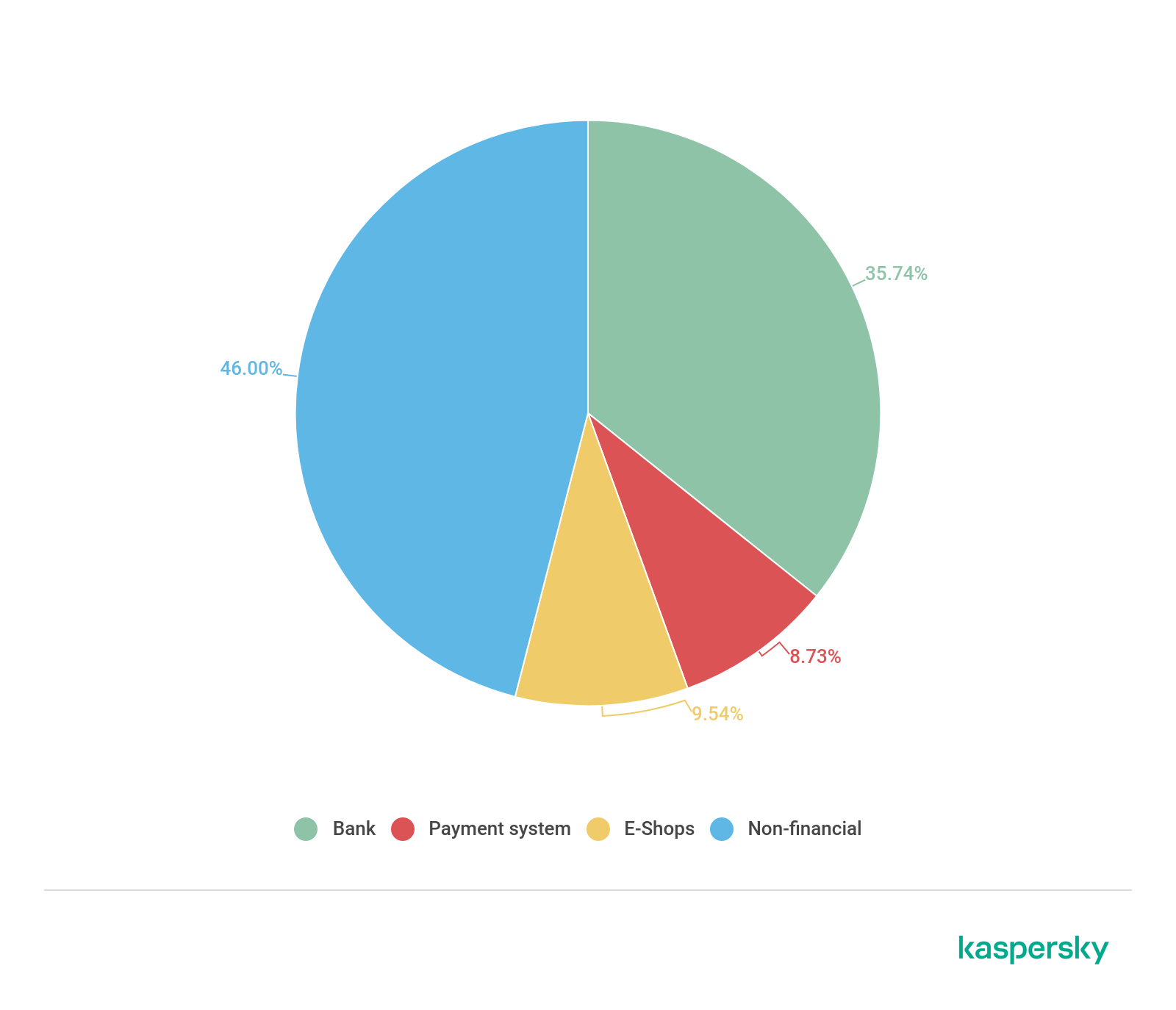

卡巴斯基在2019年检测到Mac上不同类型金融网络钓鱼的分布如下:

与2018年相比,银行网络钓鱼的占比实际上增长了约6%。与此同时,电子商店类别的占比从约18%下降到了8%。支付系统的占比大致保持不变。总体而言,我们的数据表明,针对Mac的网络钓鱼攻击中金融相关的所占比例也相当可观,与Windows基本一致。

接下来,我们将对这两个不同的平台进行详细比较。

3.2 Mac与Windows对比

2017年,我们发现Apple成为了macOS和Windows统计数据中,在线购物分类里面最常见的一个品牌名称。从这时起,就发生了有趣的转折,Amazon开始排名第二。更有趣的是,2018年Apple保持了在Windows统计数据中的领先位置,但是Amazon在当年首次占据macOS统计数据的榜首位置。而到了2019年,情况如下。

2019年,针对Mac的网络钓鱼活动在电子商店中挑选的最常见品牌,依次分别为:Apple、Amazon.com、eBay、groupon、Steam、ASOS、Americanas、Shopify。

2019年,针对Windows的网络钓鱼活动在电子商店中挑选的最常见品牌,依次分别为:Apple、Amazon.com、eBay、Steam、Americanas、groupon、MercadoLibre、Alibaba Group、Allegro。

其中,最值得关注的是,前三名似乎与操作系统无关,针对Mac和Windows两个不同分类的品牌都是相同的。

我们分析了攻击者对支付系统开展的攻击。2019年,在网络钓鱼活动中,攻击者最常针对的支付系统如下。

在Mac中,攻击者最常选择的支付系统依次分别是:Paypal、MasterCard International、American Express、Visa Inc.、Authorize.Net、Stripe、Cielo S.A.、adyen payment system、Neteller。

在Windows中,攻击者最常选择的支付系统依次分别是:Visa Inc.、Paypal、MasterCard International、American Express、Cielo S.A.、Stripe、Authorize.Net、adyen payment system、Alipay。

我们可以将以上的统计数据,作为对相应系统用户的警告。恶意攻击者往往会仿冒成一些知名的平台来欺骗用户,以获取支付卡的详细信息、在线银行凭据或支付系统凭据。而上述统计数据表明了攻击者更倾向于选择哪些平台来进行仿冒。

3.3 钓鱼活动主题

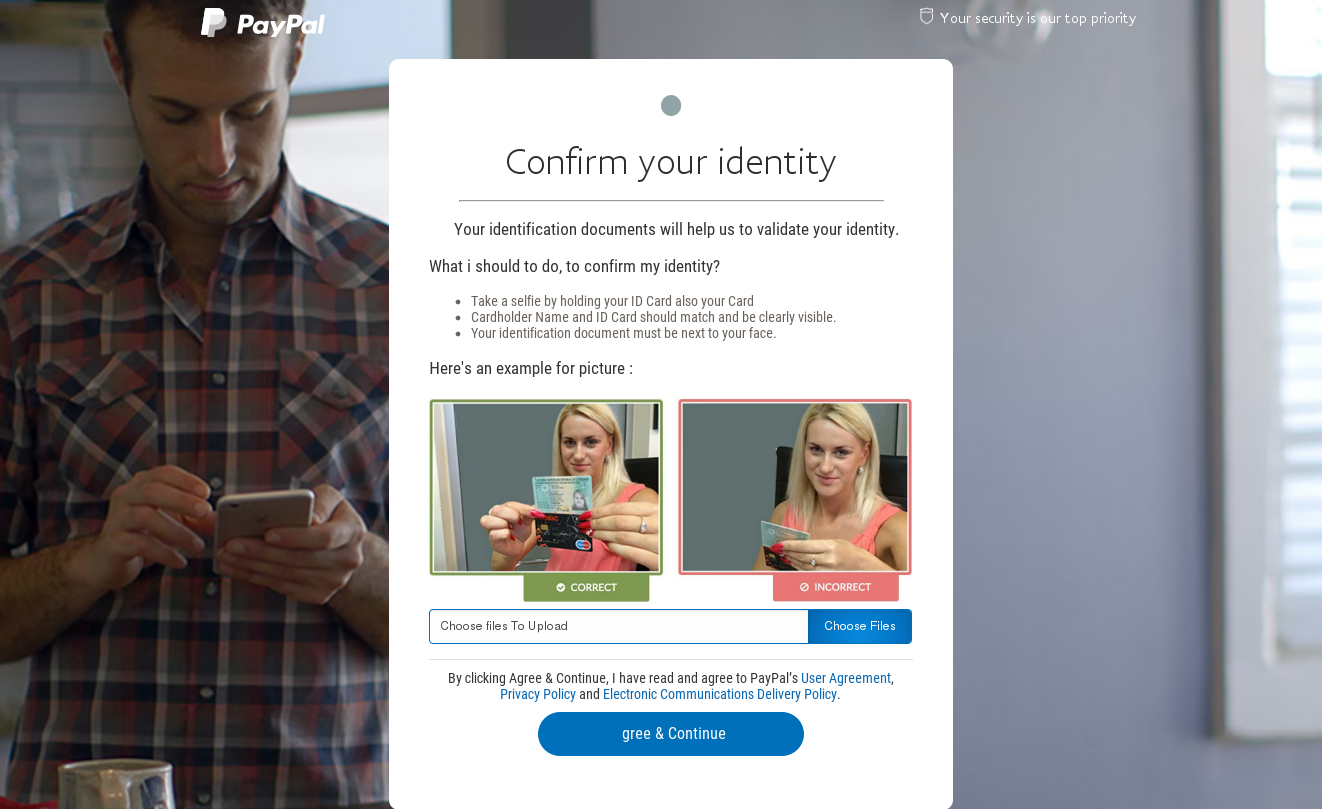

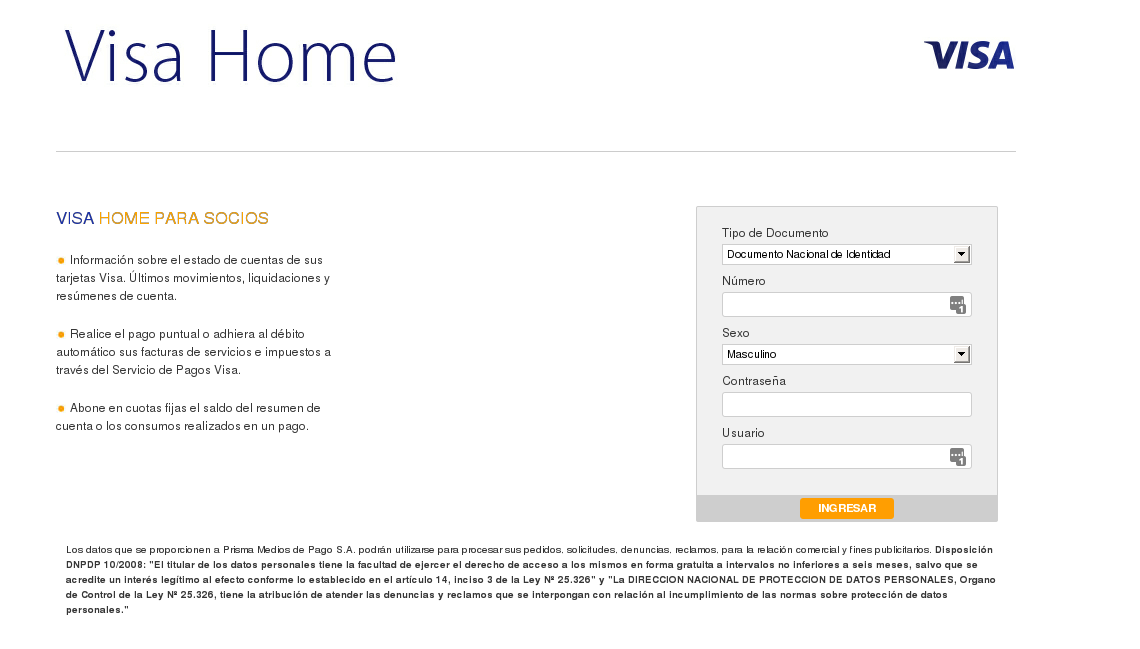

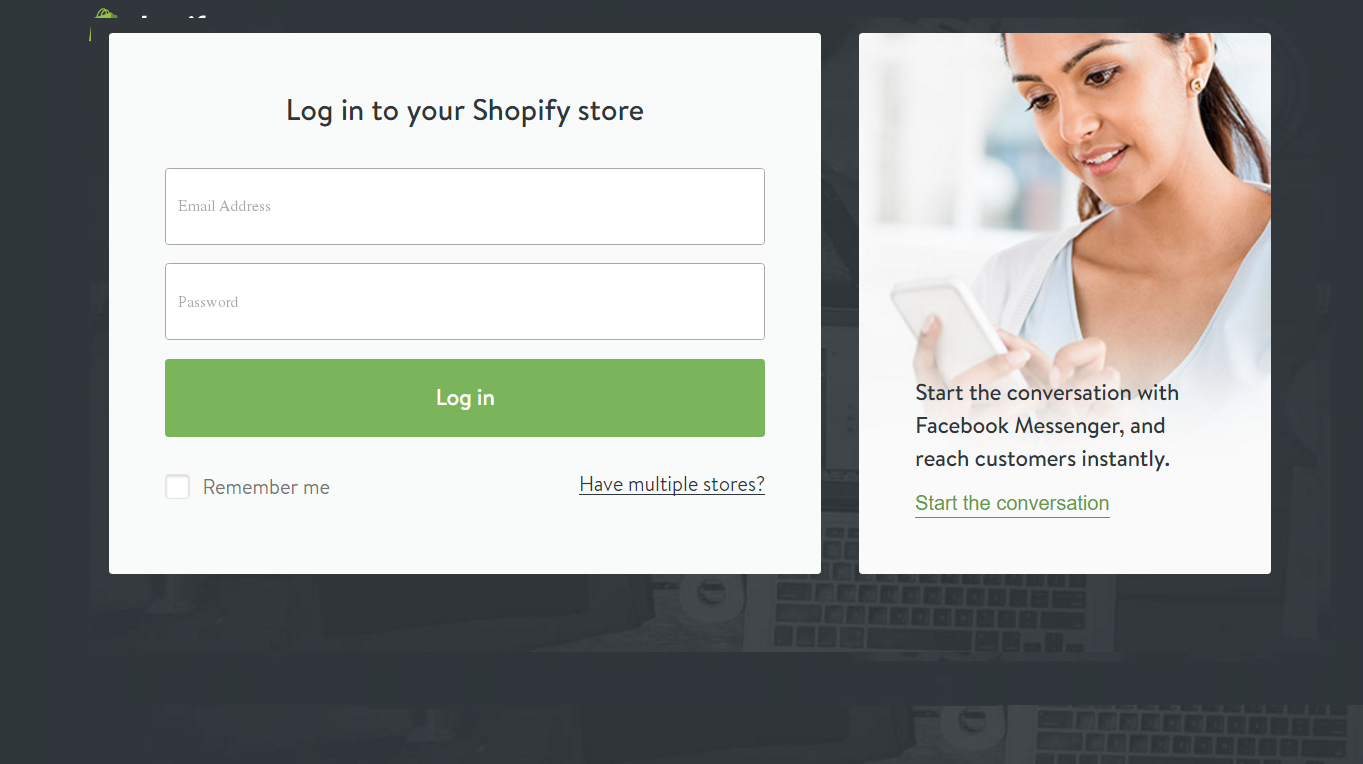

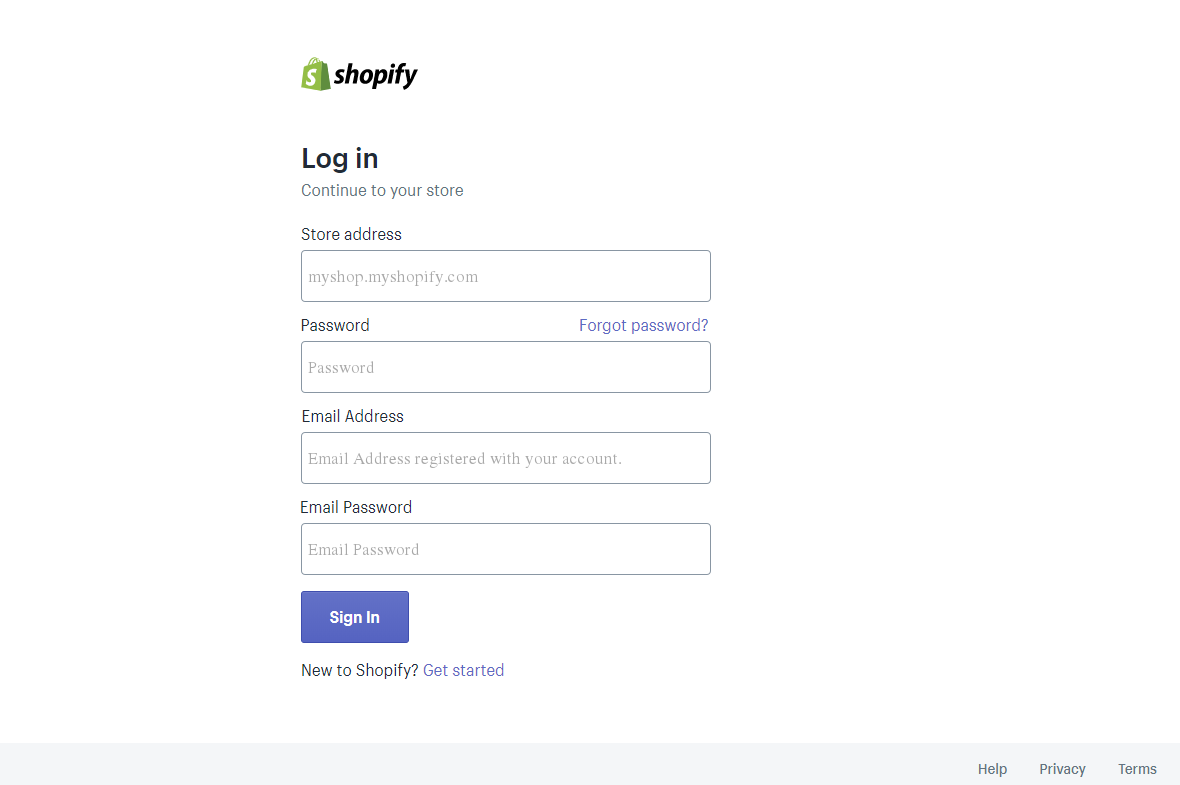

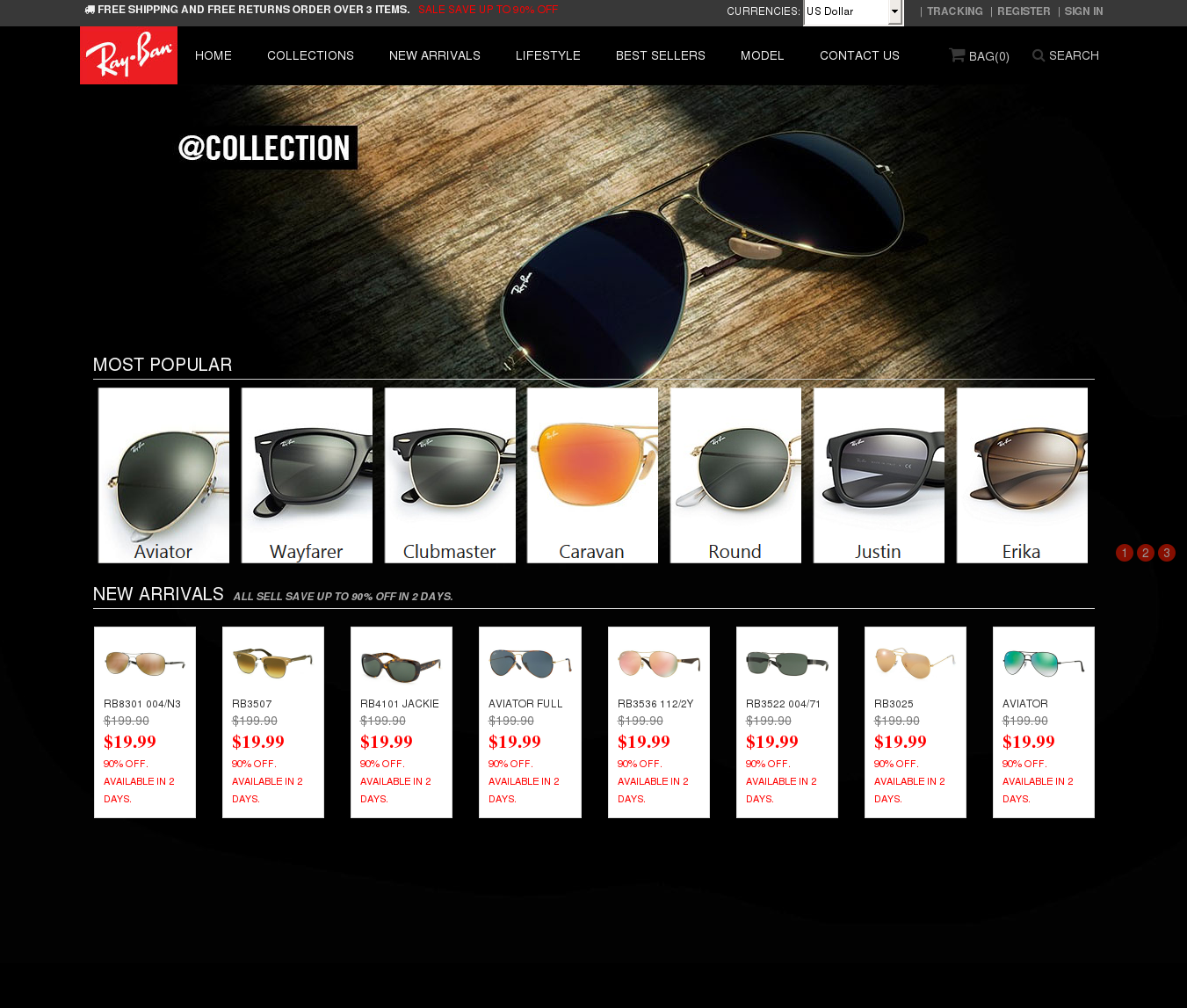

下面列举了2019年网络钓鱼活动中,攻击者通常使用的主题,其中包括伪造的网上银行或支付系统界面,或者是仿冒的网上商店的页面。

伪装成付款服务的网络钓鱼页面:

伪装成付款服务的网络钓鱼页面:

伪装成电子商店的网络钓鱼页面:

当然,在单击链接并在此类页面上输入凭据后,用户不会访问其账户,而是会将输入的重要个人信息传递给欺诈者。

用于欺骗用户的一些最常见骗局包括:涉及黑客入侵的虚假提示、阻止账户的提示、提供令人难以置信的优惠商品的信息等。

四、PC端银行恶意软件

为了清楚起见,我们在本文中讨论金融恶意软件时,主要是指典型的银行木马,这类木马用于窃取访问在线银行或支付系统时的帐户凭据,同时还能够拦截一次性密码。多年来,卡巴斯基持续监测这种特定类型的恶意软件。

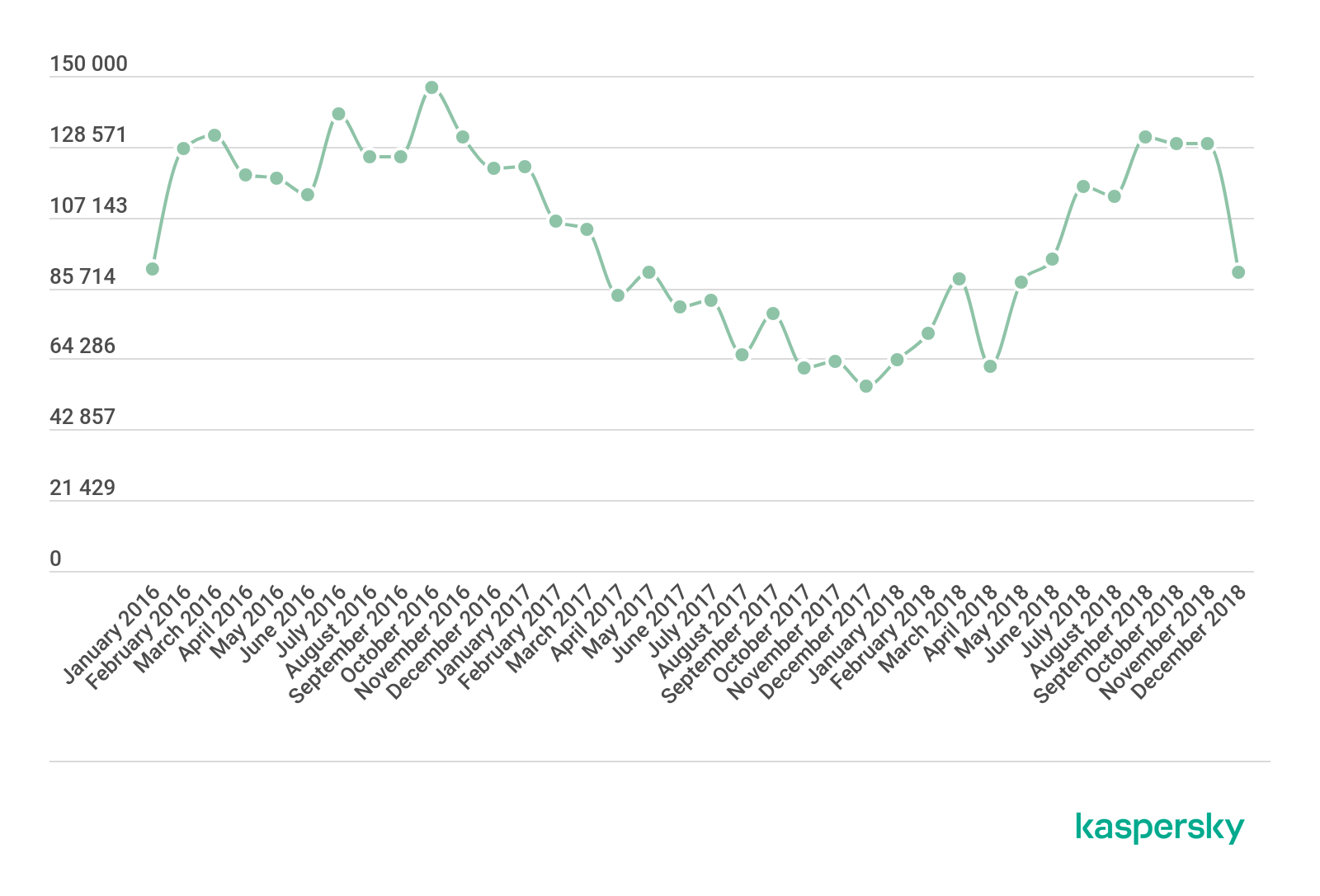

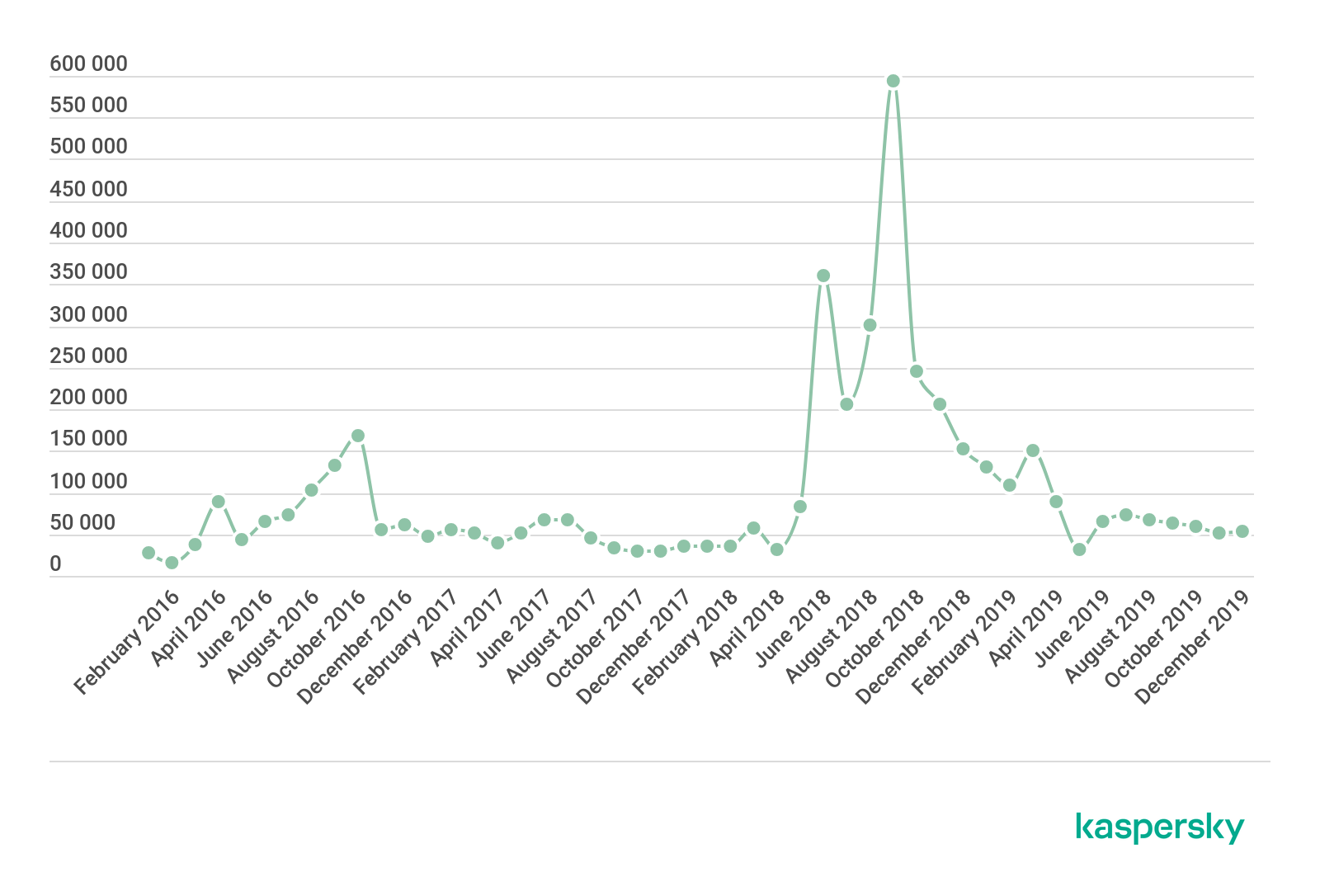

2016-2018年期间遭受银行恶意软件攻击的用户数量:

我们可以看到,继2014和2015年的下降趋势后,在整个2016年,遭到银行恶意软件攻击的用户数量持续稳定增长。在2017年至2018上半年,又恢复了下降趋势。全球受攻击的用户数量从2016年的1088933下降到2017年的767072,下降了近30%。以下是2019年的数字。

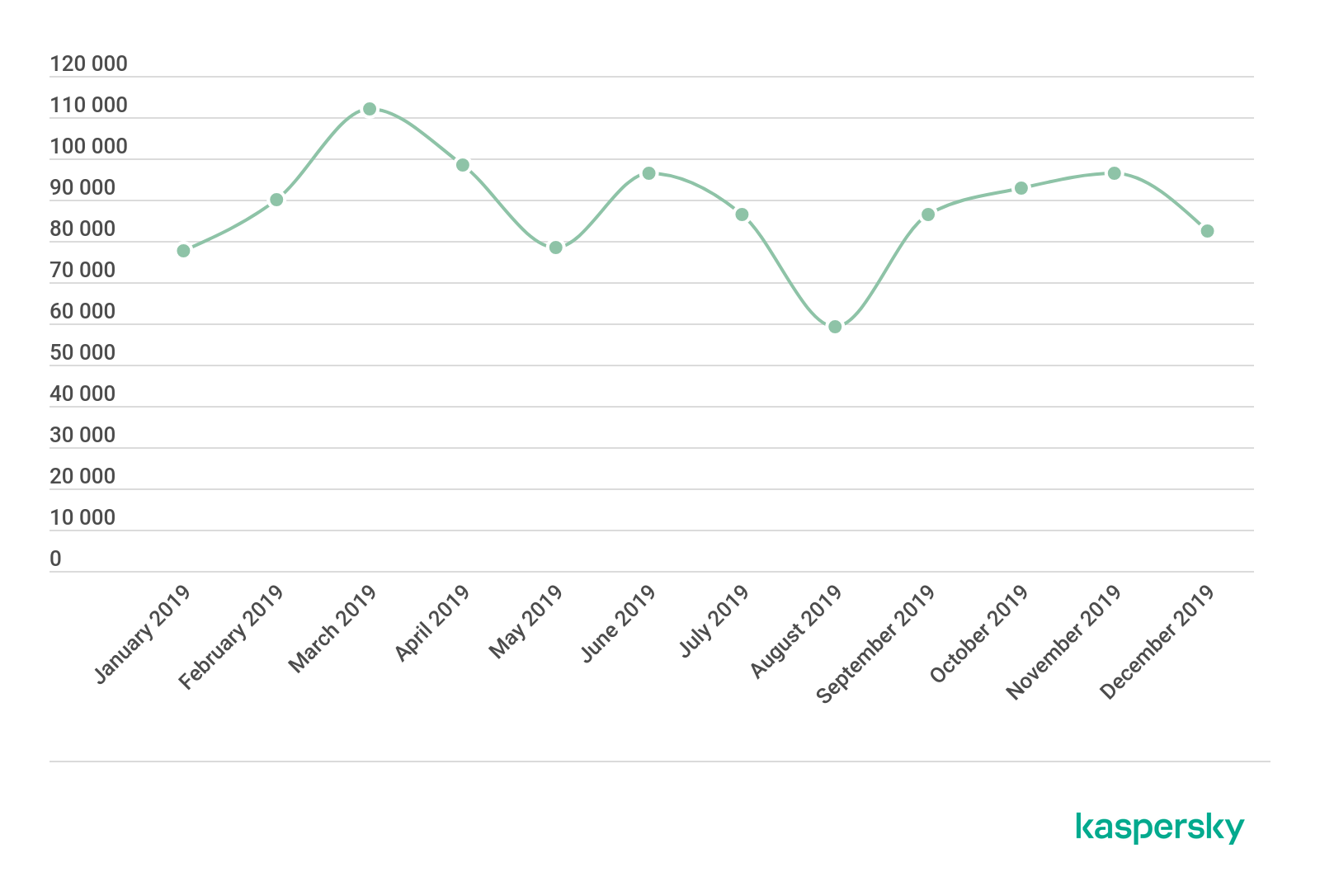

2019年受银行恶意软件攻击的用户数量:

2019年,遭到银行木马攻击的用户数量为773943,与2018年的889452相比略有下降。

4.1 被攻击用户地理位置分布

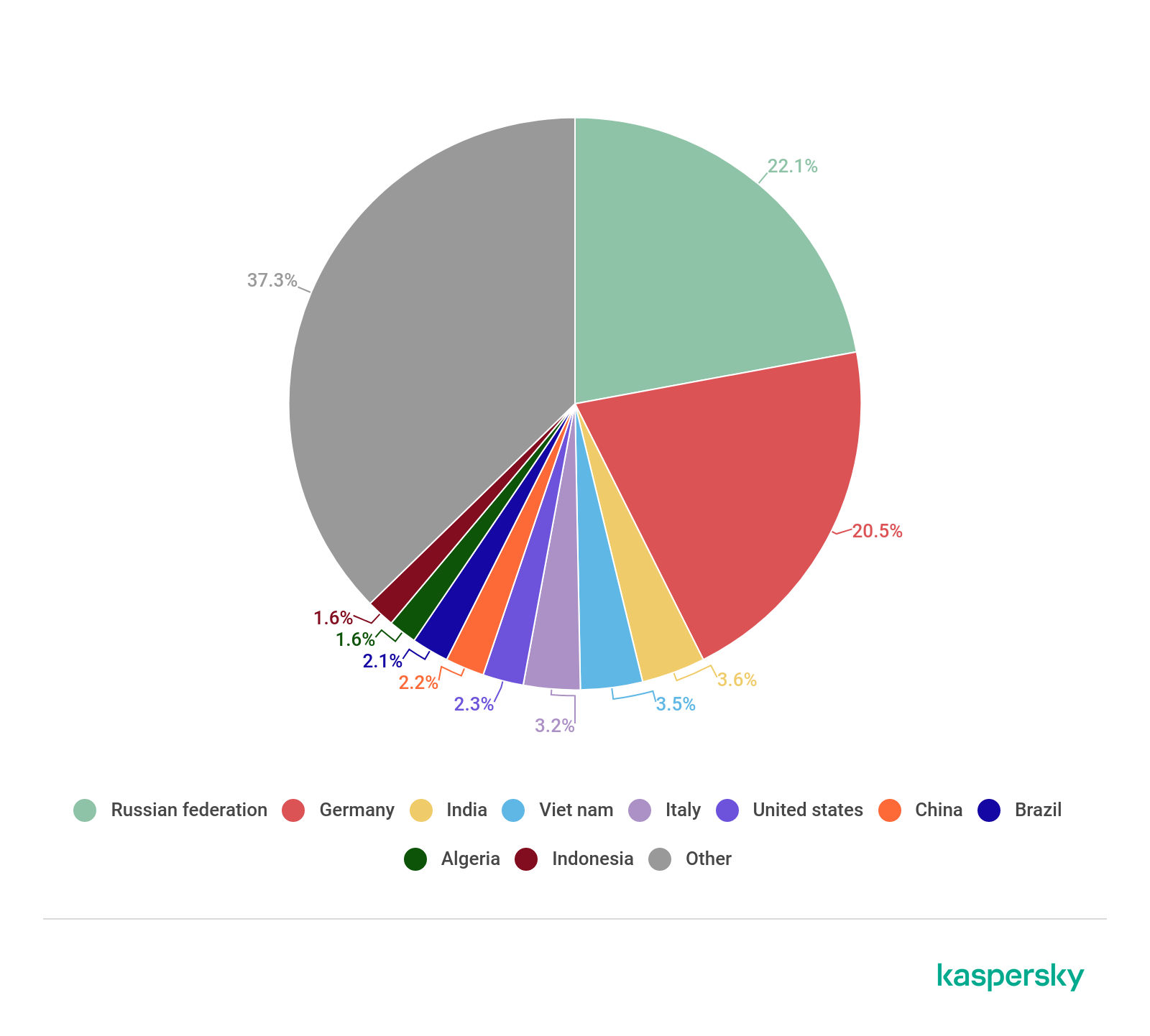

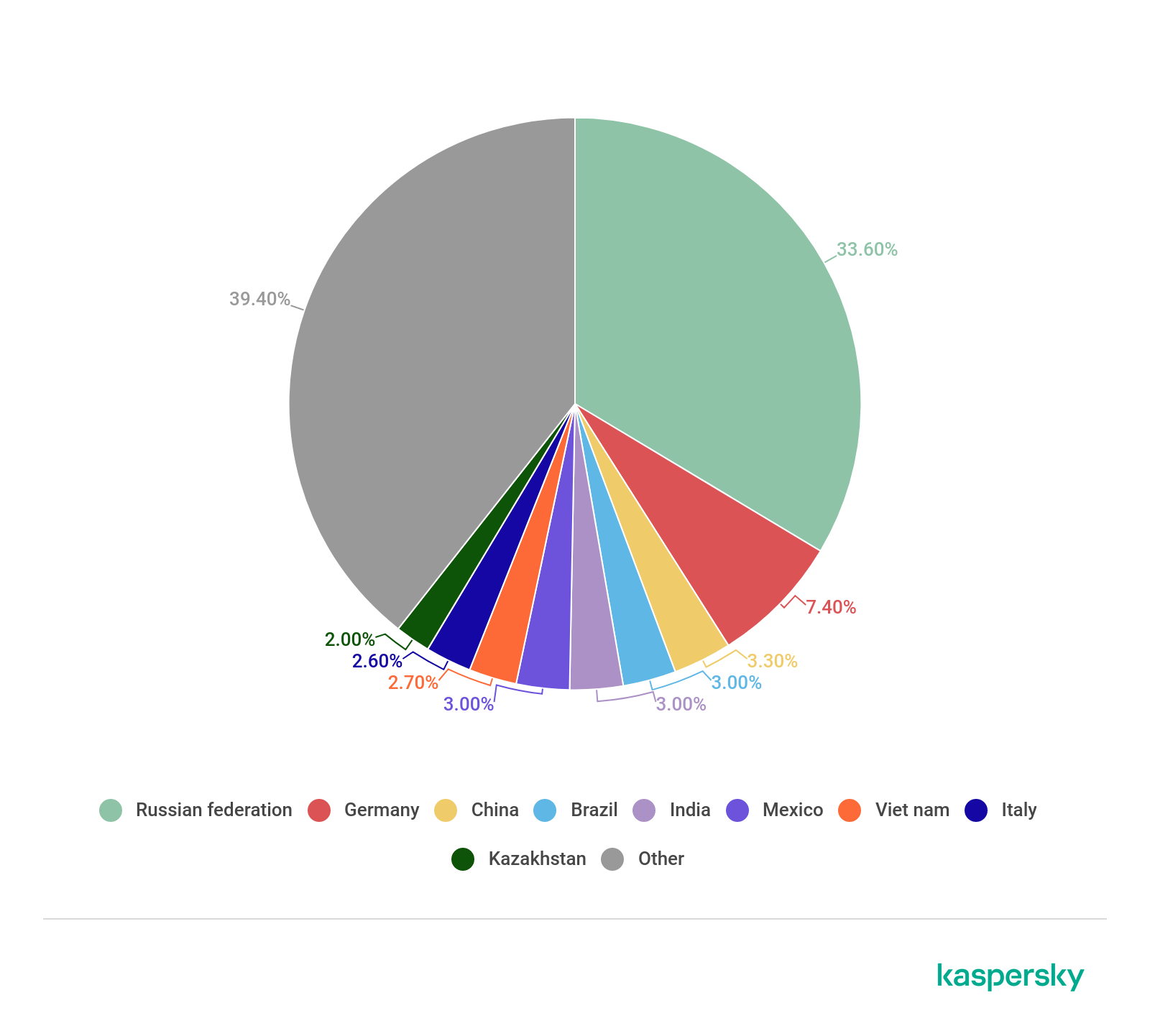

如下所示,在2018年和2019年受到银行恶意软件攻击的所有用户中,有超过一半是来源于10个国家。

2018年受到银行恶意软件攻击的用户的地理分布:

2019年受到银行恶意软件攻击的用户的地理分布:

在2019年,俄罗斯的占比有所增加,占被攻击总数的三分之一以上。德国保持在第二位,而中国则排名第三。

4.2 被攻击用户类型

从另一个维度,受害者/被攻击企业的分布也同样值得关注。

2018-2019年受攻击用户按类型划分的分布:

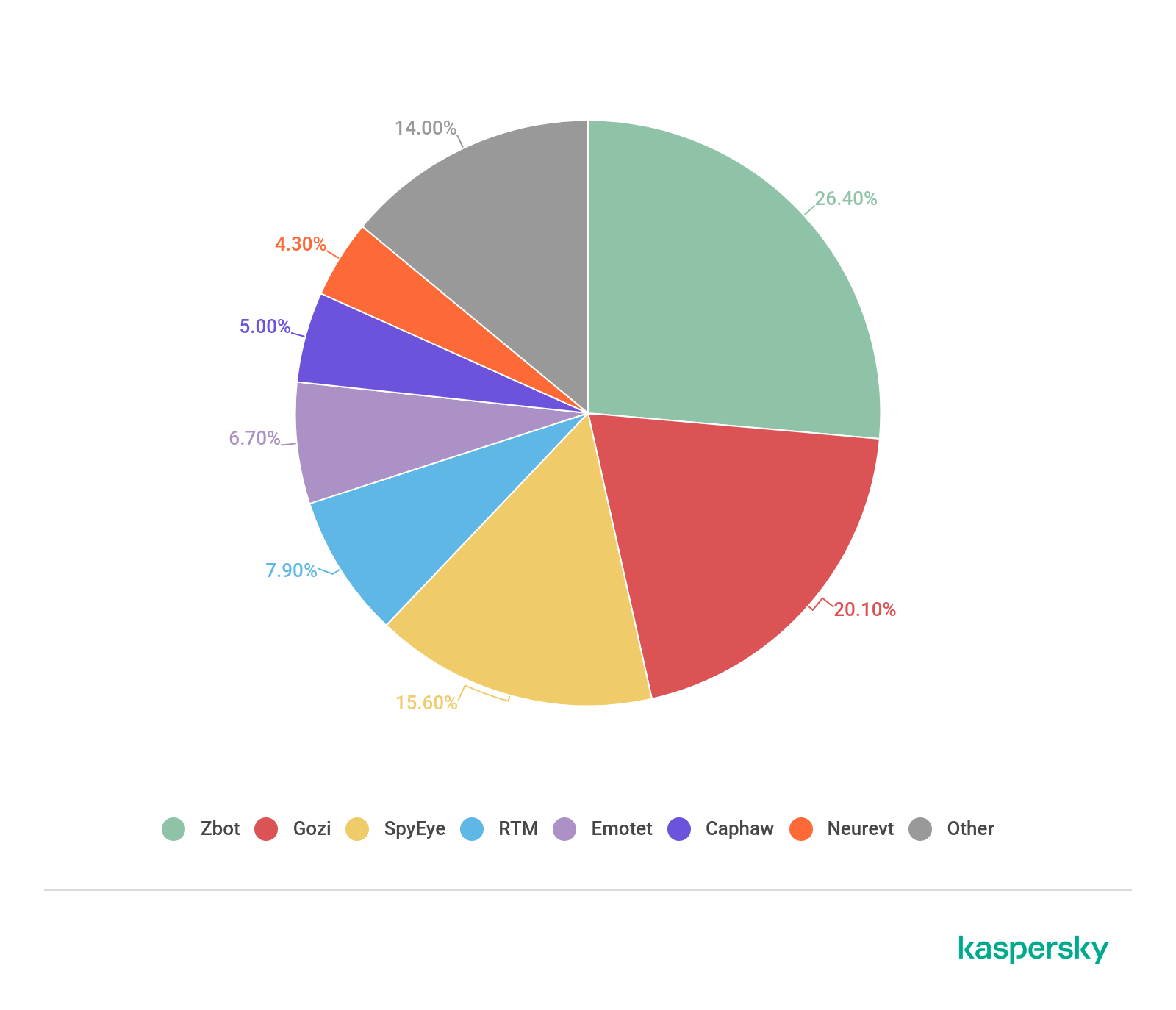

4.3 主要攻击者分布

多年来,在银行恶意软件方面,一直由几个主要参与者主导。

2018年最广泛的银行恶意软件家族分布:

在2018年,我们看到这些主要参与者减少了其攻击活动。Zbot降至26.4%,Gozi降至略高于20%。而2019年,情况则有所不同。

2019年最广泛的银行恶意软件家族分布:

我们看到,Zbot仍然是最为流行的恶意软件,而RTM和Emotet占据第二和第三的位置。Gozi跌出前三名,在本年度排名第六。

五、移动端银行恶意软件

在2018年,我们回顾了针对移动端的安全趋势。之前,我们使用的是卡巴斯基互联网安全解决方案中的Android解决方案,根据其发送到KSN的数据,来分析Android银行恶意软件统计信息。但是,随着我们不断开发新的移动安全解决方案和技术,仅从一种产品收集到的统计数据就变得不再有那么高的说服力。因此,我们决定转向从多个移动解决方案中收集扩展数据。并且,我们利用这种新方式,重新计算了2016年和2017年的数据。

2016-2019年受到Android银行恶意软件攻击的用户数量变化:

2019年,遭受到Android银行恶意软件攻击的用户数量从2018年的约180万下降到675000。

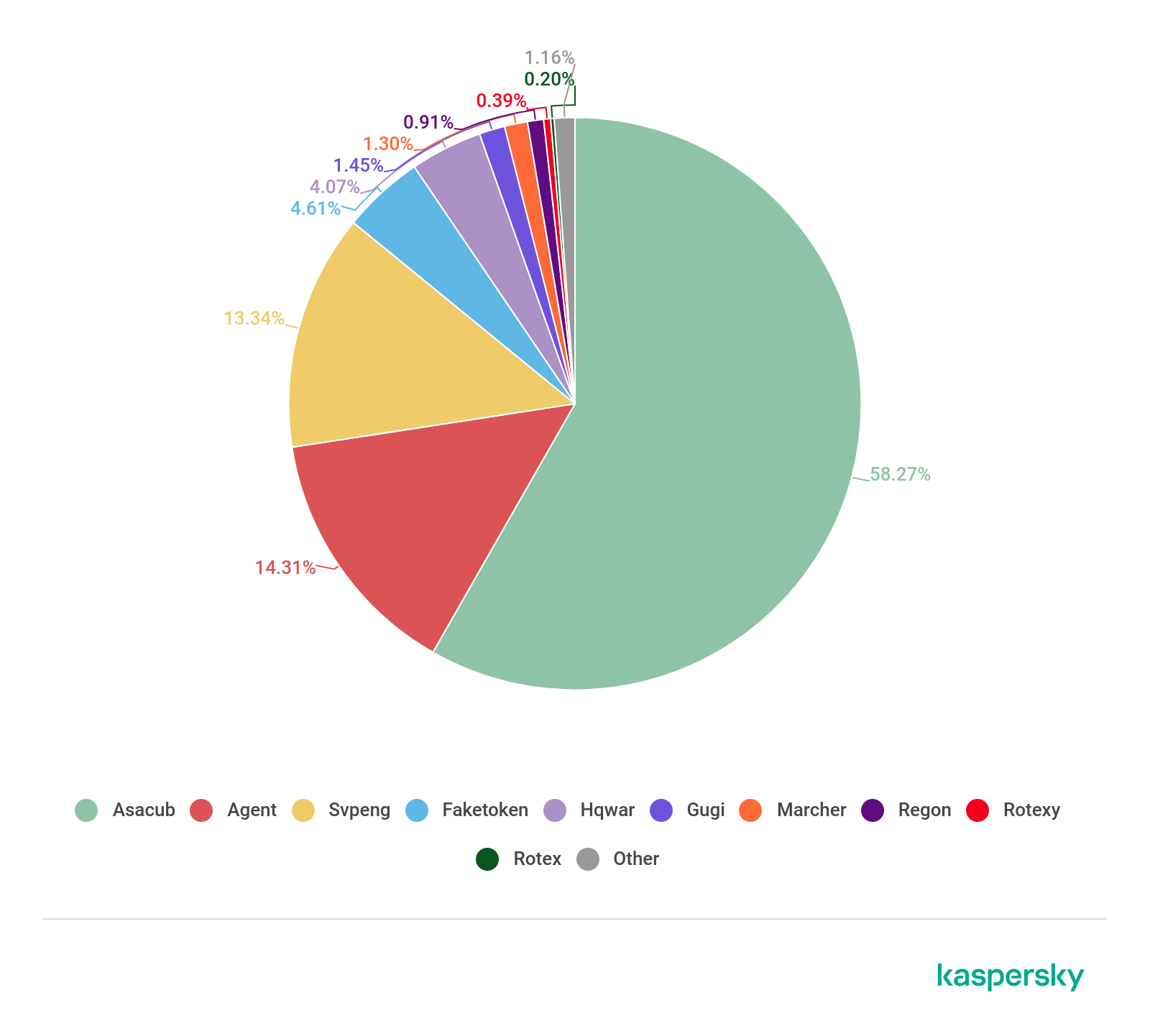

为了更清楚地弄明白导致这些巨大变化的原因,我们仔细研究了这些统计信息,并回顾了一年中分布最为广泛的恶意软件家族。在2018年,最为广泛的Android银行恶意软件如下:

Asacub的份额同比增长了一倍以上,达到近60%,紧随其后的是Agent(14.28%)和Svpeng(13.31%)。这三个恶意软件在2018年都经历了爆炸性增长,特别是Asacub,它从2017年时的146532个受攻击用户直接增长到顶峰,达到了1125258个受攻击用户。

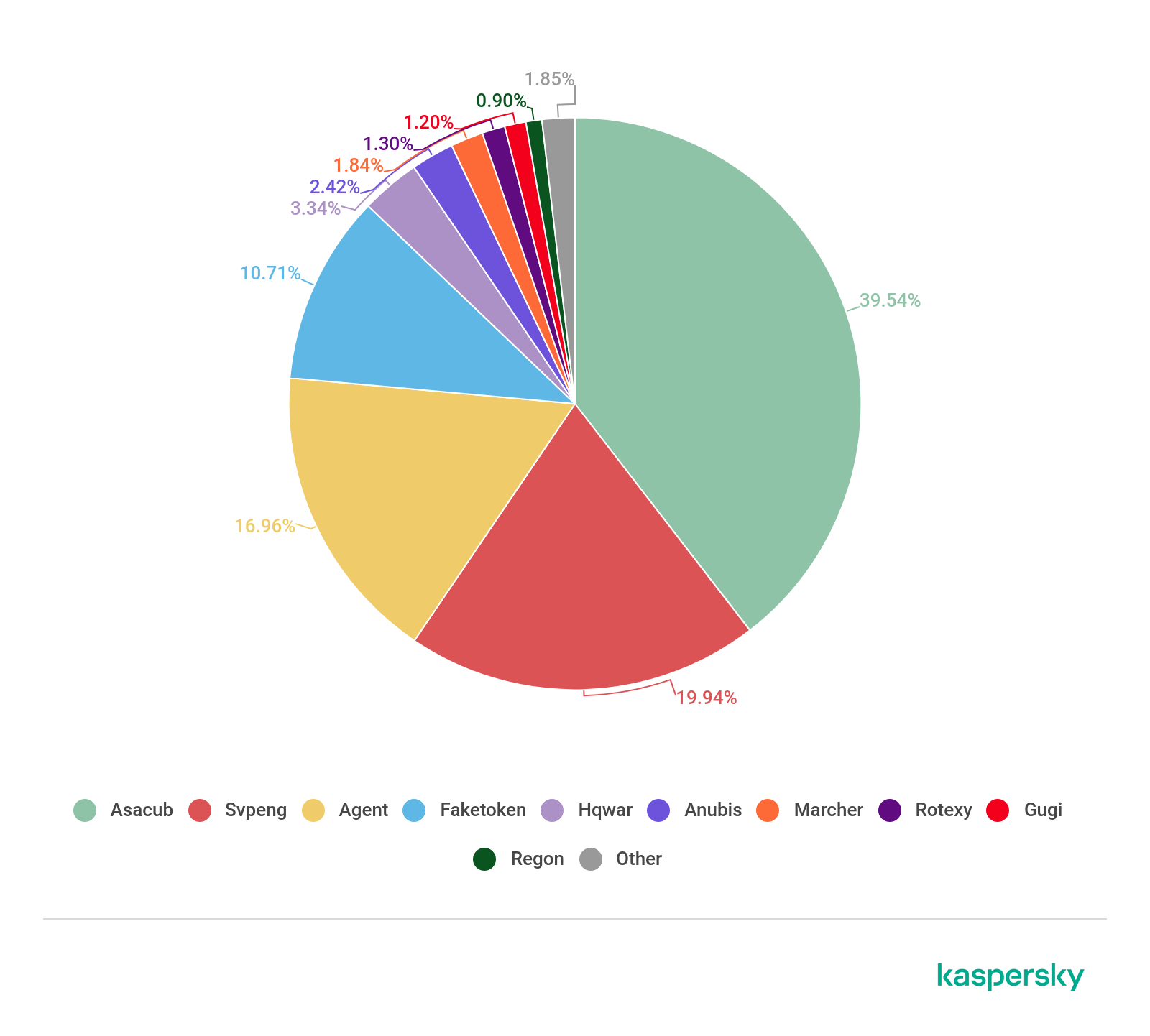

2019年最为广泛的Android银行恶意软件:

在2019年,最为广泛的银行恶意软件家族几乎没有变化。Asacub家族仍然是唯一的例外,它的一部分份额由其他恶意软件瓜分。但是,Asacub仍然占所有攻击的近一半。

5.1 被攻击用户地理位置分布

在以前的报告中,我们通常将受到此类型恶意软件攻击的唯一用户总数与某个地区的用户总数进行比较,从而计算出受到Android银行木马攻击的用户分布。但是,这里始终存在一个问题,由于俄罗斯地区普遍使用短信银行,因此针对俄罗斯大多数检测到的都是这种恶意软件,一旦感染成功,攻击者可以通过简单的短信方式窃取资金。以前,短信木马都是以这样的方式实现攻击,但是在采取了一些缓解措施之后,犯罪分子找到了一种新方法来对俄罗斯受害者发动攻击。

在2018年,我们决定改变原有的方式,从不同地区注册的所有用户中,计算出遭遇特定威胁的唯一用户所占的比例,并用其替代受攻击的唯一用户总数。

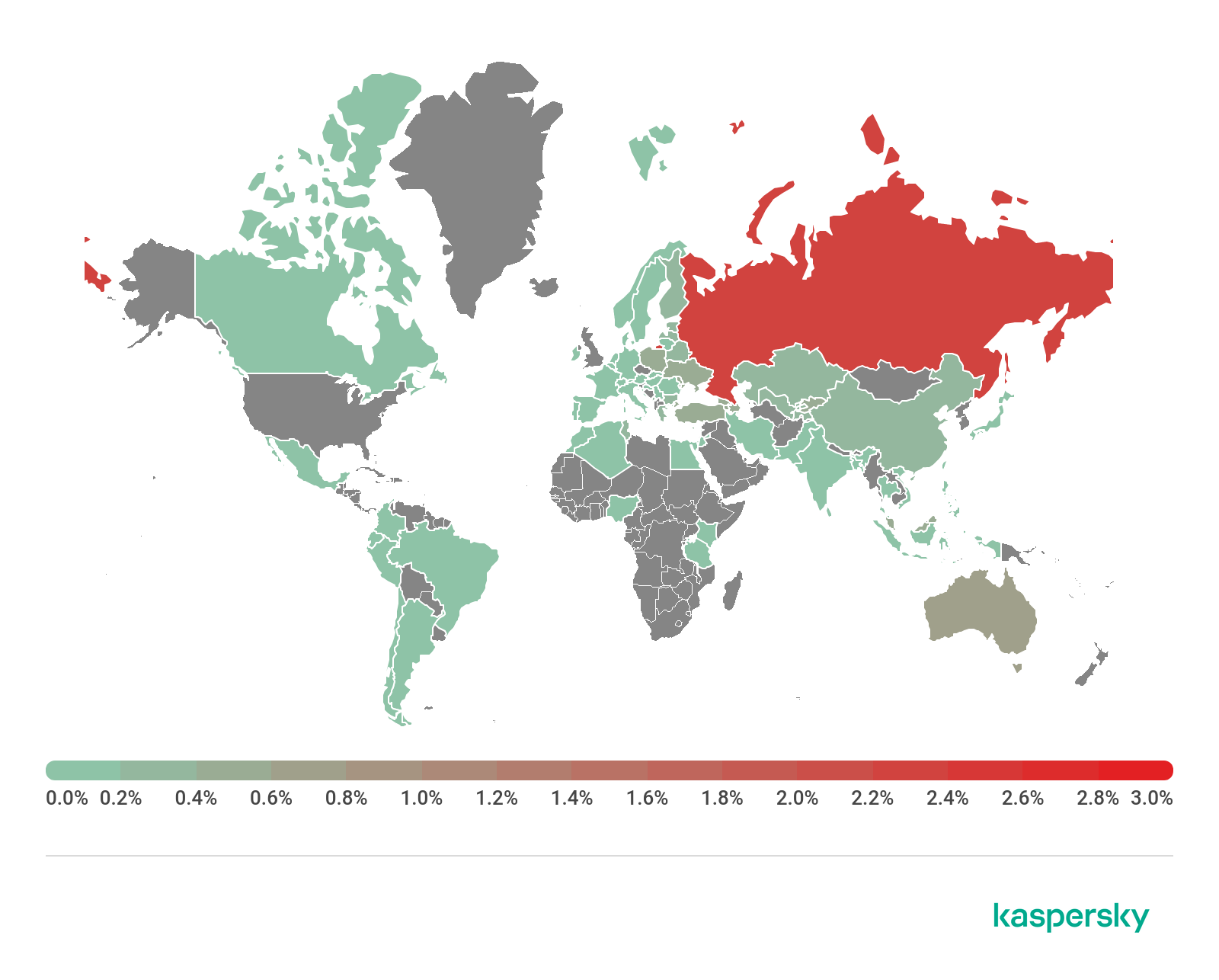

2018年遭遇银行恶意软件攻击Android用户的国家分布:

在2018年,遭遇Android银行恶意软件攻击的用户占比最高的前10个国家分别是:

1 俄罗斯 2.32%

2 南非 1.27%

3 美国 0.82%

4 澳大利亚 0.71%

5 亚美尼亚 0.51%

6 波兰 0.46%

7 摩尔多瓦 0.44%

8 吉尔吉斯斯坦 0.43%

9 阿塞拜疆 0.43%

10 格鲁吉亚 0.42%

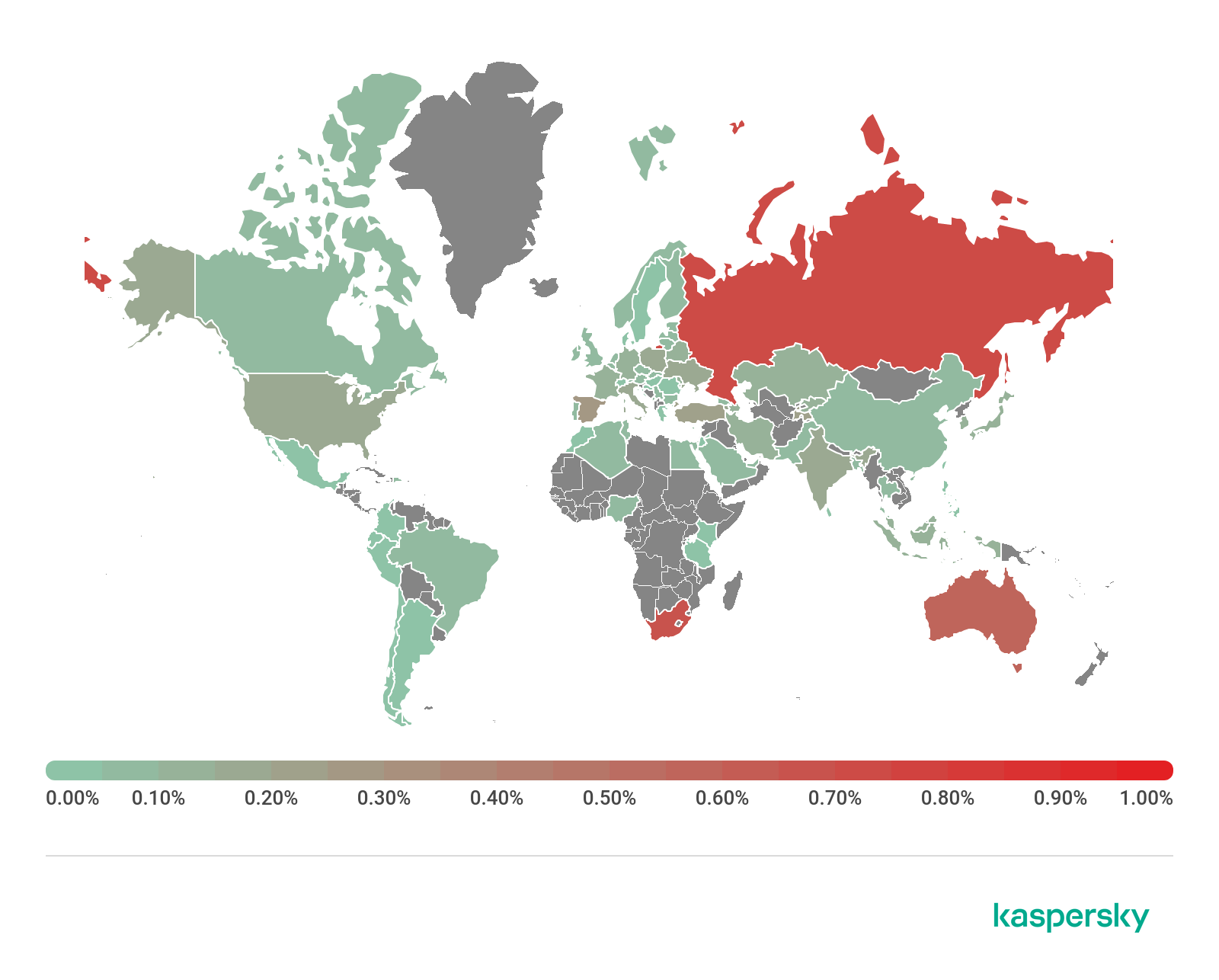

在2019年,遭遇Android银行恶意软件攻击的用户占比最高的前10个国家则变为:

1 俄罗斯 0.72%

2 南非 0.66%

3 澳大利亚 0.59%

4 西班牙 0.29%

5 塔吉克斯坦 0.21%

6 土耳其 0.20%

7 美国 0.18%

8 意大利 0.17%

9 乌克兰 0.17%

10 亚美尼亚 0.16%

我们看到,在2019年,澳大利亚取代了美国,上升到了第三名的位置。同样值得关注的是,所有国家的平均占比都有所下降,甚至其中有些国家达到了两位数的下降。

5.2 Android银行恶意软件分布的主要变化

从数字中,我们可以分析出很多的结论。我们可以使用多种方法,来探索威胁形势的变化和发展状况。其中,一个关键的方法是分析在野外实际发现的恶意软件。

正如该分析所表明的那样,2019年对于移动端恶意软件来说,是趋势较为稳定的一年。然而,其中值得关注的一点,是我们最近在Ginp和Cerberus木马中观察到的一种新技术。

在2020年初,我们发现了一个新版本的Ginp银行木马,该木马由卡巴斯基的分析师在2019年首次发现。在新版本中,除了Android银行木马的标准功能(例如:拦截和发送文本消息、对窗口进行覆盖)之外,还有一些非常规的功能,例如:可以在标准短信应用程序的收件箱中,插入伪造的文本消息。

这些消息看起来像是来自知名应用程序厂商的通知,用于通知用户有关异常事件(例如:帐户访问被阻止)的信息。为了解决这一“问题”,通常需要用户打开应用程序,一旦受害者按照要求进行了操作,木马程序就会覆盖原始窗口,并要求用户输入信用卡或银行帐户等详细信息,而这些信息最终将落入攻击者的手中。

此外,我们还发现了臭名昭著的Cerberus银行木马在Android设备上使用的新攻击技术。这个恶意软件目前越来越多地向用户生成虚假的推送通知。我们监测到的一些消息使用了波兰语,诱导用户打开目标应用程序,并输入登录凭据,以检查其卡片和银行帐户。随着越来越多的银行应用程序都会产生大量的通知,这种攻击技术正在不断兴起。

六、结论和建议

在2019年,网络犯罪分子持续使用新功能对其恶意软件进行更新,并将资源投入到新的分发方法和技术中,以避免被发现。针对企业用户的银行木马活动有所增加,而这一点比较令人担忧,因为与针对普通用户的攻击相比,此类攻击带来的问题往往会更多。

所有这些都表明,恶意攻击者可以从其恶意活动中获取到经济利益。

如上述威胁数据所示,攻击者仍然出于不同目的,持续开展网络钓鱼和银行恶意软件的攻击活动。同时,移动端恶意软件也不断威胁着全球各地的用户。

为了避免因网络攻击而遭受损失,我们提出以下安全建议。

为了防止个人遭受到金融相关的威胁,我们建议用户:

1、仅安装来自可靠来源(例如:官方商店)的应用程序。

2、检查应用程序请求的访问权限,如果这些请求的权限与应用原本的设计不符,则应产生质疑。

3、不要点击垃圾邮件中的链接,也不要打开可疑附件。

4、安装可靠的安全解决方案,例如Kaspersky Security Cloud,以防范各类威胁。在该服务中,还包含Android的权限检查功能。

可以由用户查看哪些应用程序能够访问设备的摄像头、麦克风、位置和其他私人信息,并在必要时对其进行限制。

为了保护企业遭受到金融类恶意软件的侵害,我们建议:

1、为员工(特别是负责财务的员工)引入网络安全意识培训,培训员工如何区分网络钓鱼攻击,避免打开附件或单击指向未知或可疑地址的链接。

2、向用户说明从未知来源安装程序的风险。对于关键的用户配置文件(例如:财务部门的用户配置文件),应该针对Web资源启用默认拒绝模式,以确保只能访问合法站点。

3、针对所使用的所有软件,安装最新的更新和补丁。

4、在互联网网关级别启用保护,在到达员工终端之前,抵御多种金融威胁和其他类型的威胁。使用互联网安全网关,可以保护公司网络中所有设备免受网络钓鱼、银行木马和其他恶意Payload的威胁。

5、使用移动安全解决方案或企业互联网流量防护系统,确保员工设备不会遭遇金融和其他类威胁。其中,互联网流量防护系统甚至可以针对没有反病毒功能的设备实现防护。

6、实施终端检测与响应(EDR)之类的解决方案,以实现终端级别的检测、调查与事件的及时补救。利用EDR,甚至可以捕获未知的银行恶意软件。

7、将威胁情报集成到SIEM和安全控件中,以访问关联性最强和最新的威胁数据。

本文翻译自https://securelist.com/financial-cyberthreats-in-2019/96692/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh