2024-9-28 15:1:50 Author: www.cybersecurity360.it(查看原文) 阅读量:2 收藏

Recentemente, il gruppo di minacce nordcoreano noto come Gleaming Pisces ha lanciato una campagna mirata alla distribuzione di pacchetti Python dannosi attraverso il repository PyPI. Questi pacchetti, denominati PondRAT, sono progettati per installare backdoor su sistemi Linux e macOS, mettendo a rischio la sicurezza dei sistemi degli sviluppatori che li scaricano.

La campagna è stata scoperta dai ricercatori di sicurezza Unit 42 di Palo Alto Networks.

Chi è e come agisce la gang Gleaming Pisces

Gleaming Pisces (noto alla comunità di sicurezza informatica anche come Citrine Sleet) è un attore motivato finanziariamente, affiliato alla Corea del Nord e attivo almeno dal 2018.

Nel tempo si è distinto per i suoi attacchi contro il settore delle criptovalute propinando falsi software di trading per infiltrarsi e compromettere i sistemi di varie piattaforme.

Pacchetti Python PondRAT: i dettagli

PondRAT è stato progettato per eseguire comandi remoti sui sistemi infetti, permettendo agli attaccanti di ottenere il controllo completo dei dispositivi compromessi.

Questi pacchetti sono stati caricati su PyPI, uno dei repository più utilizzati per la distribuzione di pacchetti Python, aumentando così la probabilità di diffusione.

Questa attività ha riguardato specificamente i pacchetti Python real-ids, coloredtxt, beautifultext e minisound registrando centinaia di download.

Ulteriori analisi dei campioni PondRAT hanno rivelato somiglianze (strutture di codice, nomi funzioni, chiavi di crittografia o flussi di esecuzione) con POOLRAT, un noto strumento di amministrazione remota (RAT) macOS e il malware AppleJeus entrambi già utilizzati in passato dallo stesso attore Gleaming Pisces.

In tutti i casi, la catena di infezione prevede che i pacchetti, una volta scaricati e installati sui sistemi degli sviluppatori, eseguano le versioni Linux o macOS di PondRAT dopo averle recuperate da un server remoto.

Fonte: Unit 42.

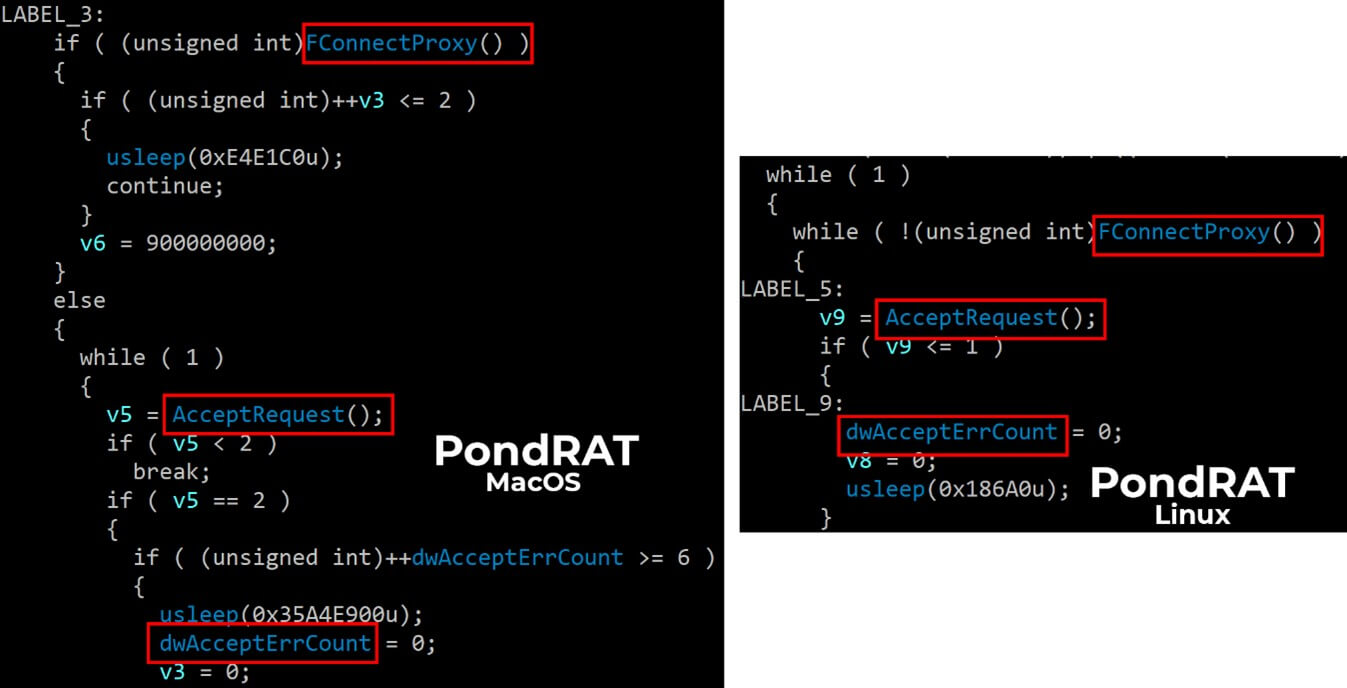

Inoltre, gli esperti hanno individuato similitudini anche tra le due versioni Linux e macOS di PondRAT in particolare nei nomi dei metodi e nei flussi di esecuzione.

Fonte: Unit 42.

Implicazioni per la sicurezza della catena di fornitura

La scoperta di questi pacchetti dannosi mette in luce i rischi associati alla catena di fornitura del software, specialmente per gli sviluppatori che si affidano a pacchetti open source.

“Valutiamo che l’obiettivo dell’attore della minaccia era proteggere l’accesso ai fornitori della supply chain tramite gli endpoint degli sviluppatori e successivamente ottenere l’accesso agli endpoint dei clienti dei fornitori, come osservato in incidenti precedenti”, spiega Yoav Zema ricercatore della Unit 42. “Un’installazione riuscita di pacchetti di terze parti può causare un’infezione da malware, compromettendo le organizzazioni che si affidano al popolare repository PyPI”.

Anche se PyPI ha rimosso i pacchetti infetti, la minaccia rimane significativa per chi potrebbe averli già scaricati.

Gli sviluppatori sono invitati a verificare attentamente i pacchetti che scaricano e a utilizzare strumenti di sicurezza per analizzare il codice prima di integrarlo nei propri progetti. Inoltre, è consigliabile mantenere aggiornati i sistemi di sicurezza e monitorare costantemente le attività sospette.

Sviluppatori sempre più nel mirino degli attaccanti

La campagna Gleaming Pisces rappresenta un esempio significativo delle minacce in evoluzione nel panorama della sicurezza informatica.

È essenziale che sviluppatori e organizzazioni adottino misure proattive per proteggere i loro sistemi e dati da tali attacchi.

Negli ultimi tempi gli sviluppatori software risultano sempre più nel mirino degli attaccanti come documentato di recente dai ricercatori di ReversingLabs e dal rapporto del CERT-AgID.

Allo scopo di distribuire infostealer, in questi casi falsi reclutatori o supporti tecnici adescano gli sviluppatori GitHub per progetti mascherati da test di codifica o per presunte vulnerabilità di sicurezza.

如有侵权请联系:admin#unsafe.sh