文章中涉及的敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!文章中敏感信息均已做多层打码处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

本文作者: Track-马小芳

1.前言

也是一次漏洞挖掘的思路分享 上次我们讲过了关于小程序方面的一些小思路,即关于抓包更改id号造成的一个信息泄露,但是在小程序上的信息泄露很难涉及到公民三要素这是一个痛点,今天就来分享一下一次edu挖掘时挖到的一个涉及公民三要素的端口信息泄露的大致思路

2.信息收集

2.1 大范围检索

众所周知,src这一块最为重要的便是信息收集,这边是利用fofa语句对一个虚拟仿真系统的查询(这种边缘资产容易出洞) 具体查询命令这里就不放出来了,但是可以给一个小提示(和这个有相关性质吧) title="虚拟仿真"

2.2 是否符合标准

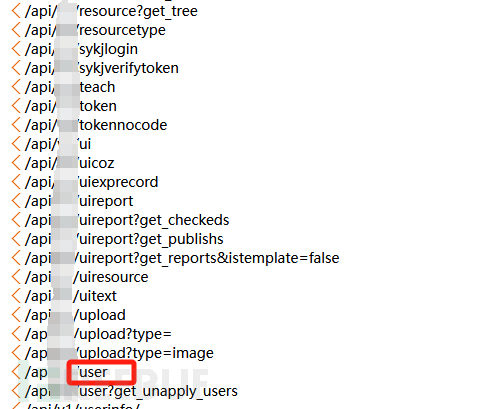

这个标准还没提过,但这就是这个漏洞的最中心的一个点,如下图

img

img

即是否有大范围的接口泄露,注意看那个user,这就是一个可能存在的信息泄露 tips:大多能扫出很多接口的api开头的后接路径就是一个特征点

3.开始攻击

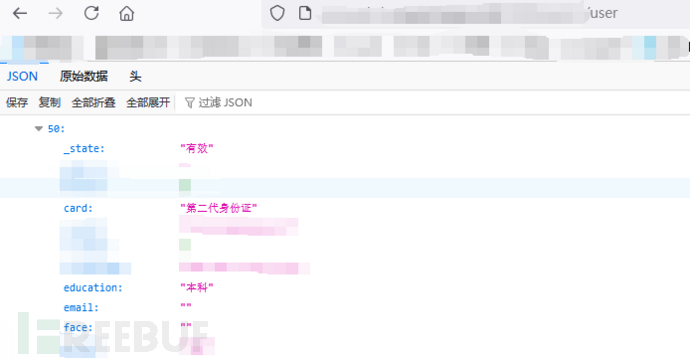

3.1 尝试拼接

即手注,手注看似很没用确实也没啥用,有的可以直接拼接后造成接口信息泄露

img

img

比如这种,就直接没有一点挑战的就出来了,但是攻击方式不止如此

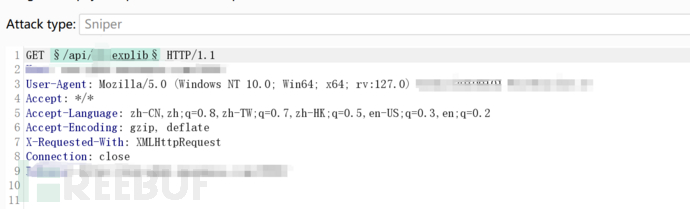

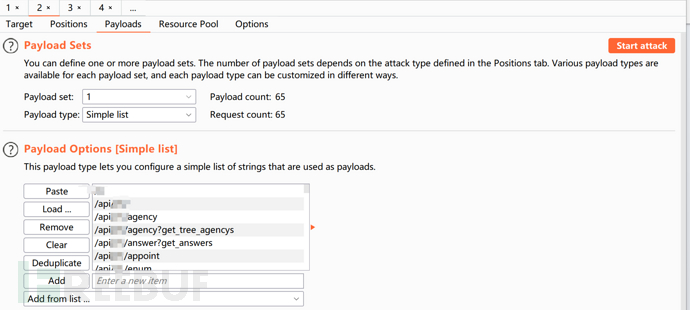

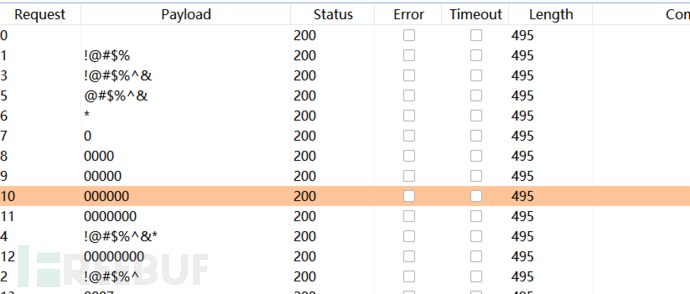

3.2爆破接口

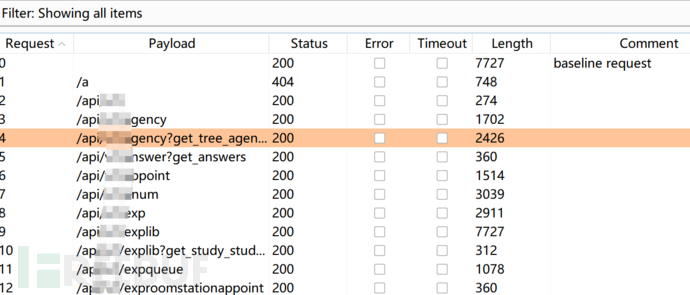

把一开始收集到的接口复制下来做成一个txt文档,在浏览器里开启抓包,咱刷新后把咱抓到的包丢爆破器里然后直接开爆

img

img img

img

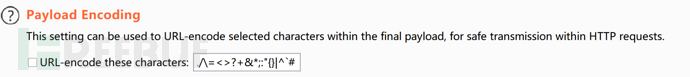

注意要把下面这个勾选给去掉

img

img

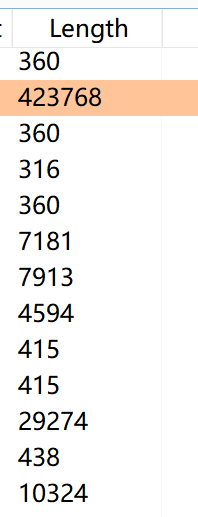

然后就可以开始爆破出信息了如下图

img

img

里面也是有一些具有信息泄露的接口的

img

img

如下

img

img

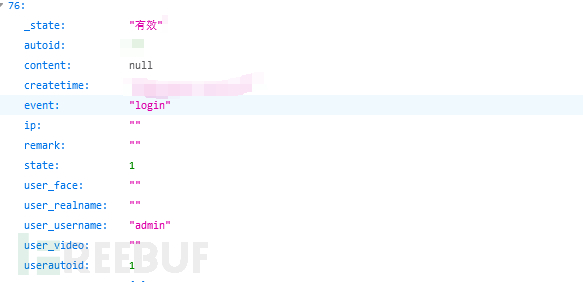

3.3爆破账号

是一些登录日志(很多,可以拿去尝试弱口令也是一种攻击方式)主要没试出来

img

img img

img

尝试失败

img

img

到这就可以停手了喵 tips:漏洞已经提交,仅作为经验分享

4.小结

边缘资产容易出洞,这大概也是一个很重要的方向吧,大家挖src的时候也可以多多注意这些细节

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022