Threat Discovery è uno spazio editoriale di Telsy e TS-WAY dedicato all’approfondimento in ambito cyber threat intelligence a livello globale.

Le informazioni riportate sono l’esito del lavoro di raccolta e analisi svolto dagli specialisti di TS-WAY per la piattaforma TS-Intelligence.

In questo articolo ricostruiamo le dinamiche di due sofisticate frodi che impattano ogni settore del business a tutti i livelli: Business Email Compromise (BEC) e CEO fraud.

L’analisi dei trend, l’ammontare delle perdite finanziarie e il sempre più diffuso sfruttamento dell’intelligenza artificiale e dei deep fake da parte dei criminali suggeriscono di non sottovalutare il potenziale di queste minacce e giustificano la necessità per le compagnie e i dipendenti di porre in atto tutte le best practices del caso.

BEC e CEO fraud: analogie e differenze

BEC e CEO fraud mirano, con diverse strategie, a ingannare impiegati di settori critici per indurli ad autorizzare ingenti pagamenti o a rivelare informazioni sensibili.

La frode BEC si basa su messaggi di posta elettronica fraudolenti o compromessi che l’attaccante invia ad uno specifico impiegato all’interno dell’azienda, fingendo di essere un interlocutore già noto o degno di fiducia. L’individuazione del target e la seguente interazione si basano su attività di Social Engineering mirate a minimizzare i livelli di difesa. Negli attacchi più recenti è stato rilevato l’uso di modelli di intelligenza artificiale generativa (LLM) per la redazione di e-mail quanto più possibile verosimili. Una volta instaurato un contatto solido, oppure determinando reazioni emotive dovute a fretta o paura, il criminale proverà a indurre l’impiegato ad autorizzare bonifici o a rivelare segreti aziendali o altri dati.

Nella frode del CEO l’attaccante si finge un alto dirigente di una compagnia e contatta uno dei dipendenti con l’obiettivo di fargli effettuare pagamenti non preventivati o di indurlo a rivelare informazioni riservate. Il contatto può avvenire nei modi più disparati: attraverso e-mail o messaggi inviati da un account che spoofa quello legittimo del manager, oppure sfruttando l’intelligenza artificiale per imitare la voce e l’aspetto del dirigente nel corso di chiamate vocali o videoconferenze.

I pagamenti e i bonifici vengono trasferiti su conti controllati dagli attaccanti o gestiti da money mule, i quali avviano più o meno sofisticati schemi di riciclaggio finanziario.

BEC: i numeri divulgati dall’FBI

In un Public Service Announcement dello scorso 11 settembre, l’FBI ha fornito aggiornamenti sui dati relativi alle denunce di frodi BEC presentate all’IC3 (Internet Crime Complaint Center).

Le campagne BEC continuano a prendere di mira piccole attività commerciali locali, grandi aziende e transazioni private, evolvendo al contempo le tecniche per accedere a tali conti aziendali o personali.

Tra dicembre 2022 e dicembre 2023, si è registrato un aumento del 9% nelle perdite finanziarie globali denunciate. Nel 2023, l’IC3 ha registrato una crescita nelle segnalazioni BEC in cui i fondi sono stati inviati direttamente a un istituto finanziario che ospitava conti di custodia detenuti da elaboratori di pagamenti di terze parti, o elaboratori di pagamenti peer-to-peer, ed exchange di criptovalute, che hanno contribuito direttamente all’aumento delle perdite globali esposte.

I dati IC3 mostrano che la frode BEC è stata segnalata in tutti gli USA e in altri 186 paesi, con oltre 140 paesi che hanno ricevuto i trasferimenti fraudolenti. Sulla base dei dati finanziari segnalati all’IC3 per il 2023, le banche internazionali situate nel Regno Unito e a Hong Kong hanno spesso agito da passaggio intermedio per i fondi, seguite da Cina, Messico ed Emirati Arabi Uniti.

Recenti casi di BEC e CEO fraud

Per avere un’idea immediata della dimensione del rischio causato da questi schemi fraudolenti, basterà scorrere una breve e parziale rassegna di recenti attacchi. Sarà utile considerare, non solo quelli andati tristemente a buon fine, ma anche il modo in cui alcuni di essi sono stati sventati.

Un dipendente della filiale di Hong Kong di una multinazionale britannica è stato coinvolto in una sofisticata frode BEC basata sull’intelligenza artificiale. L’uomo ha ricevuto via e-mail la richiesta di effettuare un trasferimento segreto di fondi che, sebbene sembrasse provenire dal CFO britannico, lo ha comunque insospettito. Per fugare i suoi dubbi, gli attaccanti lo hanno invitato ad una videoconferenza con il CFO stesso e altri dipendenti. Alla riunione hanno partecipato profili deepfake di quelle persone, attraverso i quali gli attaccanti hanno convinto l’uomo ad effettuare il trasferimento di oltre 25 milioni di dollari.

La società LastPass, che distribuisce un programma gratuito per la gestione delle password web, ha rivelato di essere stata coinvolta in un tentativo di CEO fraud. Gli avversari sono entrati in comunicazione con uno dei dipendenti su WhatsApp, fingendosi l’amministratore delegato, Karim Toubba. Per guadagnarsi la fiducia del target, avrebbero effettuato chiamate, inviato messaggi di testo e almeno un vocale basato su un audio deepfake. Le richieste, trasmesse fuori dai canali istituzionali e caratterizzate da elementi tipici delle tecniche di Social Engineering, come l’urgenza forzata, sono state prontamente segnalate al team di sicurezza interno.

Un dirigente della compagnia automobilistica Ferrari sarebbe stato oggetto di un tentativo di CEO fraud basato sull’intelligenza artificiale. L’uomo avrebbe ricevuto messaggi testuali e, in seguito, una chiamata vocale da un numero il cui profilo mostrava la foto del suo amministratore delegato, Benedetto Vigna. L’attaccante, che aveva usato l’AI per rendere la propria voce simile a quella di Vigna, richiedeva al dirigente di firmare un Non-Disclosure Agreement per un’acquisizione aziendale riservata. Tuttavia, il criminale non ha saputo rispondere a una domanda relativa a una questione privata fra i due e la comunicazione è stata interrotta.

Una frode BEC ha coinvolto una compagnia statunitense e una ditta italiana che avevano stipulato un accordo da 1,4 milioni di dollari per la fornitura di lavorati in travertino destinati alla ristrutturazione di un tempio a New York. I criminali hanno violato gli account e-mail delle due società, hanno intercettato gli scambi relativi alla commessa e hanno dirottato un bonifico di 700.000 dollari. Scoperta la truffa, sono stati coinvolti lo US Secret Service e la Polizia Postale italiana, i quali hanno identificato alcuni dei criminali, compreso il money mule che aveva ricevuto il bonifico e smistato i soldi su diversi altri conti.

L’identità del CEO di WPP, una delle più grandi società di pubblicità e ricerche di mercato a livello globale, è stata abusata in un tentativo fallito di frode. Per indurre un dipendente a fornire dati e denaro, i criminali hanno organizzato una riunione di Microsoft Teams basata su un audio deepfake del dirigente.

Un distretto scolastico del Tennessee (USA) è caduto vittima di una frode BEC. Il direttore finanziario del Johnson County Board of Education, il cui distretto rurale conta circa 4.500 studenti, è stato contattato da un finto dipendente della Pearson, azienda che fornisce corsi online e materiale didattico digitale. Il criminale è riuscito a ottenere due bonifici bancari per un totale di 3,36 milioni di dollari. Le autorità hanno ricostruito la rete di conti attraverso la quale è passato il denaro e identificato un totale di quattro persone che avrebbero operato come money mule. Parte del denaro sottratto sarebbe stato recuperato.

Il CEO per l’Europa meridionale dell’olandese Fremantle, leader mondiale dell’intrattenimento TV, è caduto vittima di una CEO fraud da quasi un milione di euro. Il manager ha raccontato di aver ricevuto un messaggio WhatsApp da un account apparentemente riconducibile all’azienda, con la richiesta di un bonifico per l’acquisizione di una società controllata all’estero. Successivamente, ha ricevuto una telefonata da un individuo che si presentava come uno degli avvocati che stava gestendo l’acquisto, il quale gli ha dettato le coordinate bancarie per un ingente bonifico, che sarebbe stato effettuato.

Telsy e TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

I servizi di TS-WAY

TS-WAY è un’azienda che sviluppa tecnologie e servizi per organizzazioni di medie e grandi dimensioni, con un’expertise in cyber threat intelligence unica nel panorama italiano. Nata nel 2010, dal 2023 TS-WAY è entrata a far parte di Telsy.

TS-WAY si configura come una effettiva estensione dell’organizzazione cliente, a supporto del team in-house, per le attività informative e di investigazione, per la risposta ad incidenti informatici e per le attività di verifica della sicurezza dei sistemi.

L’esperienza di TS-WAY è riconosciuta in consessi internazionali ed è avvalorata da grandi organizzazioni private nei comparti finanza, assicurazioni, difesa, energia, telecomunicazioni, trasporti, tecnologia e da organizzazioni governative e militari che nel tempo hanno utilizzato i servizi di questa società italiana.

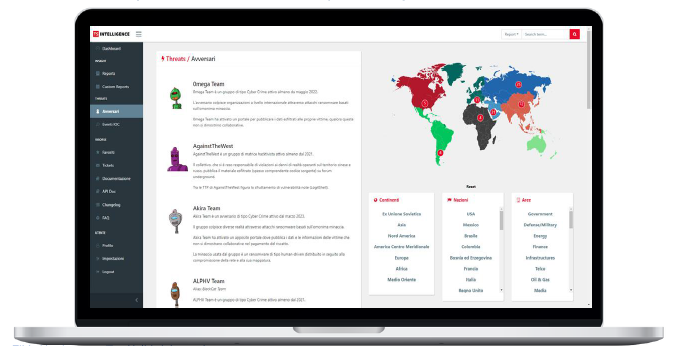

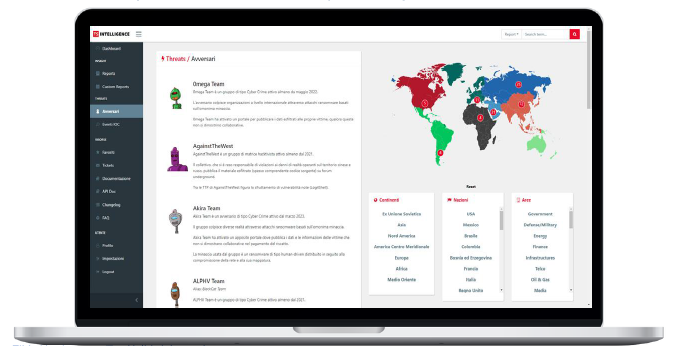

TS-Intelligence

TS-Intelligence è una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

TS-Intelligence è una soluzione proprietaria, flessibile e personalizzabile, che fornisce alle organizzazioni un panorama di rischio dettagliato.

Si presenta come una piattaforma fruibile via web e full-API che può essere azionata all’interno dei sistemi e delle infrastrutture difensive dell’organizzazione, con l’obiettivo di rafforzare la protezione nei confronti delle minacce cibernetiche complesse.

La costante attività di ricerca e analisi sui threat actors e sulle minacce emergenti in rete, sia in ambito APT che cyber crime, produce un continuo flusso informativo di natura esclusiva che viene messo a disposizione delle organizzazioni in real-time ed elaborato in report tecnici, strategici ed executive.

Scopri di più sui servizi di TS-WAY.