0x01 引言

当我们遇到一个登录框或者统一授权登陆(SSO)的时候,一顿瞎操作,sql注入不成功,账户密码爆破不出来,源代码找不到,端口扫描没有结果。此时总是苦于不知道该如何进一步做渗透测试和漏洞挖掘。笔者遇到一个有趣的现象,就是登陆后才可以看得见的js文件是可以未授权访问的。

0X02 初步探测

利用扫描工具探测存在的路径。

• 目录存在会返回403:

• 目录不存在则返回404:

经过递归爆破以后发现个有趣的路径:

/routes/admin/0X03 js文件爆破

0X04 利用linkfinder发现api接口

发现一处有趣的api,但是由于缺少必要参数,没有任何响应。

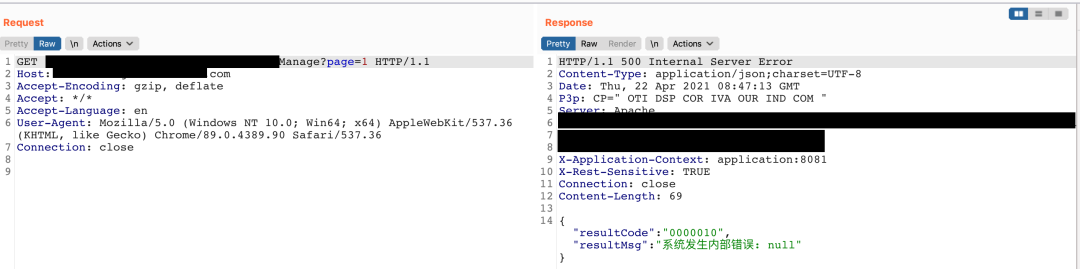

0x05 Fuzz请求参数

掏出我的祖传大字典,fuzz一波:

• 参数不存在返回200

• 参数存在返回500

最终构造出来的请求:

暴露了大量敏感信息,经厂商评定,严重漏洞。

0x06 小结

目录探测 --> js文件爆破 --> api提取 --> 参数fuzz --> 发现漏洞 --> 获得赏金

如果你是一个长期主义者,欢迎加入我的知识星球,我们一起往前走,每日都会更新,精细化运营,微信识别二维码付费即可加入,如不满意,72 小时内可在 App 内无条件自助退款

往期回顾

0x07 参考

1. https://github.com/ffuf/ffuf

2. https://wordlists.assetnote.io[1] 推荐个字典

3. https://github.com/GerbenJavado/LinkFinder

4. https://wordlists-cdn.assetnote.io/data/automated/httparchive_js_2021_03_28.txt

published from :大力出奇迹之js文件爆破[2]

References

[1] https://wordlists.assetnote.io: https://wordlists.assetnote.io/[2] 大力出奇迹之js文件爆破: https://articles.zsxq.com/id_xwtpdnw3wtjk.html

如有侵权请联系:admin#unsafe.sh