曾几何时,Tor一直被奉为“隐私神话”,是曾被无数黑客大量使用的工具之一。然而就在近日,这个“神话”被彻底打碎,德国执法部门成功锁定Tor网络用户身份的报道引发了广泛的关注和讨论。

据德国媒体《Panorama》联合混沌计算机俱乐部的调查报告披露,德国执法部门通过运行大量Tor节点并运用时序分析攻击技术,成功破获了儿童色情平台“Boystown”的案件。

根据德国警方在法庭上披露的文件显示,该执法机构多年来通过控制Tor节点,其核心原理是通过大量节点观察数据进入和离开网络的时间来识别用户,确定目标用户的身份,从而成功进行逮捕。

所谓时序攻击,又称计时攻击,是一种通过分析加密算法或敏感操作执行时间差异来推导出机密信息的攻击方式。在密码学中,这种攻击方式尤为有效,因为每个逻辑运算在计算机上执行都需要时间,而根据输入的不同,执行时间也会有所差异。攻击者正是利用这一特点,通过精确测量执行时间来反推出密码或其他敏感数据。

时间分析攻击最大优点是并不依赖软件漏洞,而是通过观察数据流动的时间点来实现去匿名化。如果攻击者控制了部分Tor节点或监视了进入和退出网络的节点,就可以通过比较数据流动的时间来跟踪回某个特定的用户。这其实表明了一个问题,那就是 Tor 网络中的大量服务器正在被少数实体控制的情况日趋严重,只要攻击者控制足够多的节点那就可以发起时序攻击。

如果节点被控制的这种情况无法得到改善的话,那 Tor 网络的安全性也将逐渐丧失,这对 Tor 网络的用户来说可能不是个好消息。所以此次德国执法部门成功地去匿名化Tor网络用户事件发生后,人们开始质疑Tor的安全性。

对此,Tor项目团队表示,他们并未获得相关法院文件,无法进一步分析这些安全假设,但仍根据已有的信息向用户发布声明。Tor团队指出,这些攻击发生在2019年至2021年之间,自那时以来,Tor网络规模大幅扩大,时序分析攻击的难度也随之增加。Tor团队还提到,过去几年他们对不良中继进行了广泛清理,进一步减少了网络集中化的问题。

关于报告中提到的匿名即时通讯应用Ricochet,Tor团队指出,攻击所针对的用户使用的是一个已于2022年6月停用的旧版本。新的Ricochet-Refresh版本则增加了针对时间分析和入口节点发现攻击的保护措施。

Tor到底是如何做到“隐私神话”?

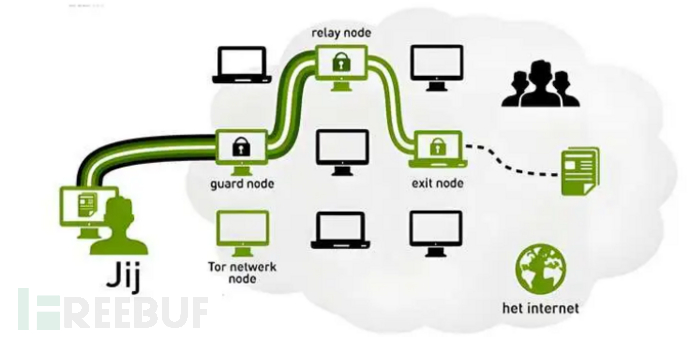

在Tor网络中,用户数据在传输前会经历三层加密处理,每一层加密都对应着路径上的一个中继节点。这些节点包括入口节点、中间节点和出口节点,共同构成了一个安全的通信通道。

最外层的加密是第一层,它确保了用户与入口节点之间数据传输的安全性。这一层加密像是一道坚固的屏障,保护着数据在初始阶段不被窥探。

紧接着,第二层加密负责保护数据在入口节点与中间节点之间的传输。这一层加密进一步增强了数据的安全性,确保数据在穿越网络时能够抵御潜在的攻击和窃取。

最后,第三层加密则是保护中间节点与出口节点之间通信的关键。这一层加密的作用在于确保数据在接近目标时的最后一段旅程也能得到充分的保护。

值得注意的是,每一层加密只有对应的下一个节点才能解密。这种设计确保了除了数据的发送者和接收者之外,其他中继节点都无法得知整个数据包的内容和完整路径。这种机制大大提高了Tor网络的匿名性和安全性。

简单来说就是每经过一个节点,数据包就会被加密一次,形成像洋葱一样的多层结构,通过多层加密和中继系统,就能使得任何人都很难跟踪用户的在线活动和原始数据。

当用户通过Tor浏览器或Tor客户端接入网络时,他们会首先与Tor目录服务器取得联系,获取当前网络中可用的中继节点列表。随后,系统会采用一种随机算法,从这份列表中挑选出三个节点,构成一个独特的通信路径。这条路径不仅采用先进的加密技术,确保数据在传输过程中的安全性,而且每次用户访问相同网站时,所选择的路径都可能发生变化。这种随机性和变化性大大增加了追踪的难度,使得用户的在线活动更加难以被监测和定位。

Tor网络通过随机选择节点和不断变化通信路径的方式,为用户提供了一个高度安全和匿名的网络环境,创造了属于它的“隐私神话”。

越来越多用户开始不信任 Tor

据Hacker News 论坛披露的最新消息称,在德国执法机关破解 Tor 的报告后,不少用户都纷纷在该论坛表示对Tor 以及组成 Tor 网络的 8000 台服务器的安全性持怀疑态度。其中一位用户表示:假设我以个人的形式资助了 1000 个 Tor 节点(包括入口和出口节点),并让它们都记录了内容,那么这一个月的成本可能不到 5000 美元。这个成本价对于美国、俄罗斯、以色列等国来说,完全在预算范围内。

这对上述问题,Tor 项目组称用户应定期更新软件,尽量让软件保持在最新版本。另外,根据 Tor 项目组发布的信息,我们了解到此前被认为早已停用的应用程序Ricochet的某用户发现攻击完全去匿名化,当然这完全存在这种可能,因为用户使用的软件版本既没有 Vanguards-lite,也没有 Vanguards 插件,而 Vanguards 插件可以保护用户免受此类攻击。

Tor 网络指出,它有超过 2000 个可用的出口节点,并鼓励志愿者贡献带宽和中继,并表示Tor 项目中继的多样性是 Tor 社区面临的一个亟待重视的问题。

而根据 Cybernews 研究团队的说法,只有从事去匿名化操作的警官才能完全了解他们工具的功能,因为关键细节没有公开分享。他们似乎仍在使用旧的、已知的攻击和漏洞进行时序分析,并试图自己托管大量节点。此前有人已经将这两种策略分享到了 Tor 社区中。不过目前又催生出了额外的技术和运营安全解决方案。

这种去匿名化方法依赖于易受攻击和过时的客户端以及与 Tor 服务的长期连接。而根据 Tor 项目的说法,两年前他们已经针对此类攻击进行了修复升级。但由于用户并不了解执法部门目前已经摒弃了旧的方式而是开始使用其他更先进的功能,那么因此所引发的用户对于Tor 的不信任也就不意外了。

参考资料:

如有侵权请联系:admin#unsafe.sh