思科在其IP电话Web服务器中消除了一个严重漏洞,该漏洞可能允许未经身份验证的攻击者远程执行代码。

思科警告其IP电话的Web服务器存在严重缺陷。如果利用此漏洞,则该漏洞可能允许未经身份验证的远程攻击者以root特权执行代码或发起拒绝服务(DoS)攻击。

概念验证(PoC)漏洞利用代码已发布在GitHub上的漏洞(CVE-2020-3161)上,在CVSS等级中,该漏洞排名9.8(满分10)。思科在周三的公告中发布了针对该漏洞的补丁程序,该补丁程序会影响面向中小型企业的各种版本的Cisco IP电话。

根据发现该漏洞的Tenable的Jacob Baines所说,思科IP电话的Web服务器缺乏对HTTP请求的正确输入验证。要利用此漏洞,攻击者仅可以向/ deviceconfig / setActivationCode端点(在目标设备的Web服务器上)发送精心设计的HTTP请求。

根据Baines的说法,由于缺乏输入验证,这将触发基于堆栈的缓冲区溢出:“在libHTTPService.so中,/ deviceconfig / setActivationCode之后的参数用于通过sprintf函数调用创建新的URI。不检查参数字符串的长度。

最终结果是攻击者能够使设备崩溃,甚至有可能远程执行代码。

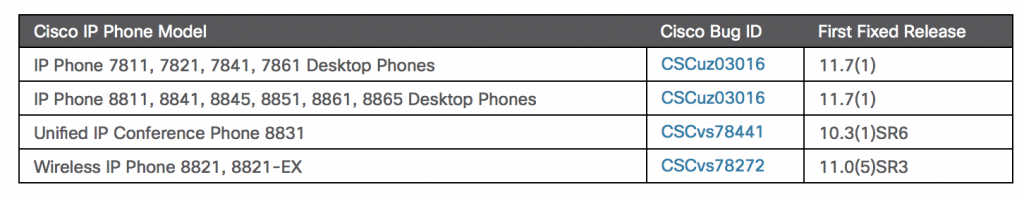

受影响的产品包括:IP电话7811、7821、7841和7861台式电话;以及 IP电话8811、8841、8845、8851、8861和8865台式电话,统一IP会议电话8831和无线IP电话8821、8821-EX。

值得注意的是,据思科称,其中一些产品(尤其是无线IP电话8821和8821-EX)已被医疗行业所采用,这些行业目前正处于冠状病毒大流行的最前沿。

思科还确认了不受其网站缺陷影响的各种产品。思科称,除了思科的补丁程序,该漏洞的一种缓解措施是禁用IP电话上的Web访问(实际上,默认情况下IP电话上的Web访问就是被禁用的)。

Tenable的Baines的这个新发现也促使思科在周三的时候将其IP电话中先前发现的一个漏洞(CVE-2016-1421)的严重程度等级提高了。以前,该漏洞的严重程度为中等(在CVSS等级中,满分为10,排名5)。

但是,Baines发现,未经身份验证的参与者也有可能会利用此漏洞(以前Cisco表示利用此漏洞需要身份验证),并且有可能实现远程代码执行以及DoS(以前Cisco发现只能启用DoS)。Baines还发现一种受影响产品,即未列入受影响列表的无线IP电话8821。

其他关键缺陷

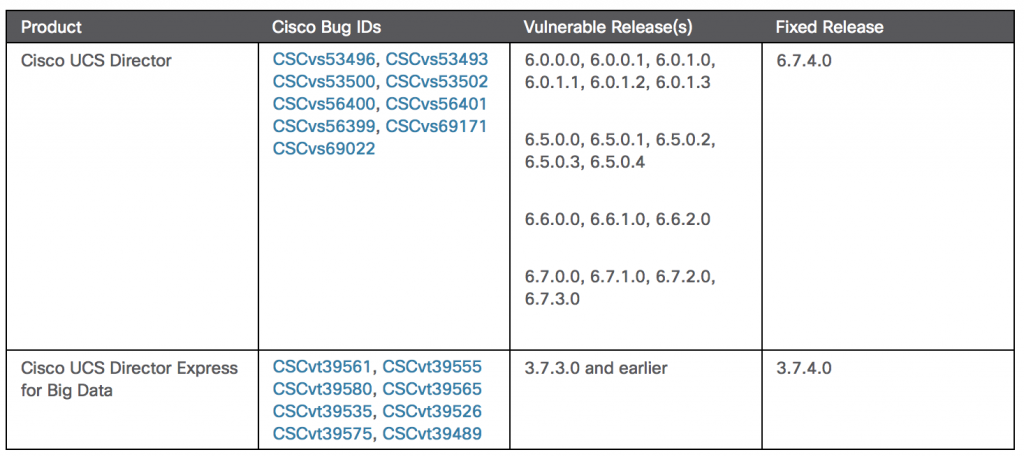

周三,思科还在其统一计算系统(UCS)Director产品和针对大数据的Cisco UCS Director Express产品中解决了与九个CVE相关的关键和高严重性漏洞。Cisco UCS Director是用于各种Cisco和非Cisco数据基础架构组件的端到端管理平台。适用于大数据的Cisco UCS Director Express则是一个开放的私有云平台,可在内部提供大数据即服务。

缺陷(CVE-2020-3239,CVE-2020-3240,CVE-2020-3243,CVE-2020-3247,CVE-2020-3248,CVE-2020-3249,CVE-2020-3250,CVE-2020-3251 ,CVE-2020-3252)存在于两种产品的REST API中,并且可能允许远程攻击者绕过身份验证或在受影响的设备上进行目录遍历攻击。以下是受影响的产品和固定版本的列表。

Source Incite的Steven Seeley与趋势科技的“零日活动”(Zero Day Initiative)合作,联合报告了这些缺陷。

思科表示:

思科产品安全事件响应团队(PSIRT)目前尚未发现任何该通报中提到的有关漏洞的公告或恶意利用情况发生。

本文翻译自:https://threatpost.com/critical-cisco-ip-phone-rce-flaw/154864/如若转载,请注明原文地址:

如有侵权请联系:admin#unsafe.sh