2024-10-8 15:43:1 Author: www.aqniu.com(查看原文) 阅读量:9 收藏

Patchwork集团攻击手段升级,利用新型后门威胁我国网络安全;英伟达容器工具包严重安全漏洞威胁主机系统安全 | 牛览

日期:2024年10月08日 阅:32

新闻速览

•国家互联网信息办公室就《终端设备直连卫星服务管理规定(征求意见稿)》公开征求意见

•国家数据局就《关于促进数据产业高质量发展的指导意见》公开征求意见

•北京市通信管理局公开通报6款APP

•NIST密码新规不再建议使用混合字符密码,重点转向长度

•CrowdStrike:供给量激增70%,远程管理工具成为黑客的新宠

•Patchwork集团攻击手段升级,利用新型后门威胁我国网络安全

•警惕!TikTok链接成为新型钓鱼攻击工具,Microsoft 365用户成主要目标

•通用Unix打印系统曝严重远程代码执行漏洞,或影响所有Linux系统

•英伟达容器工具包严重安全漏洞威胁主机系统安全

特别关注

国家互联网信息办公室就《终端设备直连卫星服务管理规定(征求意见稿)》公开征求意见

为了促进和规范终端设备直连卫星服务健康发展,维护国家安全和社会公共利益,保护公民、法人和其他组织的合法权益,根据有关法律法规,国家互联网信息办公室会同有关部门起草了《终端设备直连卫星服务管理规定(征求意见稿)》,现向社会公开征求意见。意见反馈截止时间为2024年10月27日。

原文链接:

https://www.cac.gov.cn/2024-09/27/c_1729036112375138.htm

国家数据局就《关于促进数据产业高质量发展的指导意见》公开征求意见

9月27日,国家数据局发布《关于向社会公开征求<关于促进数据产业高质量发展的指导意见>意见的公告》。

根据公告,为贯彻落实党的二十届三中全会决策部署,培育全国一体化数据市场,促进数据产业高质量发展,我们会同有关部门研究起草了《关于促进数据产业高质量发展的指导意见》,现向社会公开征求意见。

此次征求意见的时间是2024年9月27日至10月11日。

原文链接:

https://mp.weixin.qq.com/s/KgbREe03PKX-6ZGvcxUXxw

北京市通信管理局公开通报6款APP

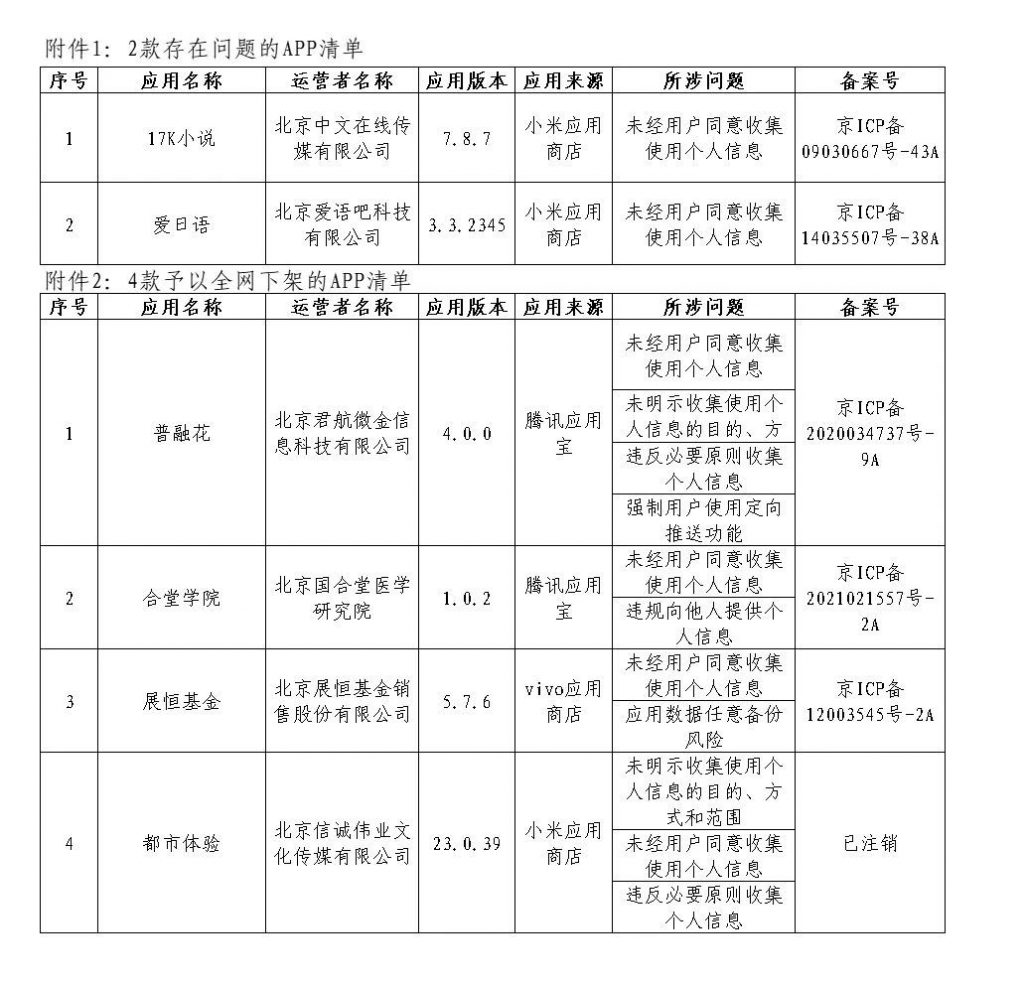

9月27日,北京市通信管理局发布《北京市通信管理局关于问题APP的通报(2024年第九期)》,公开通报6款未整改或整改不到位APP。

根据通报,依据《中华人民共和国网络安全法》《中华人民共和国数据安全法》《中华人民共和国个人信息保护法》《网络产品安全漏洞管理规定》等法律法规,按照工业和信息化部工作部署要求,北京市通信管理局持续开展APP隐私合规和网络数据安全专项整治,将存在侵害用户权益和安全隐患等问题的APP通报如下:

一、近期,北京市通信管理局通过抽测发现本市部分APP存在“违反必要原则收集个人信息”“未明示收集使用个人信息的目的、方式和范围”等侵害用户权益和安全隐患类问题。截至目前,尚有2款APP未整改或整改不到位,现予以公开通报(详见附件1)。

二、2024年8月30日,北京市通信管理局通报本市部分存在侵害用户权益行为的APP并要求整改。截至目前,仍有4款APP未整改或整改不到位,现予以全网下架处置(详见附件2)。

原文链接:

https://mp.weixin.qq.com/s/MizoKapKWTR76UG9KV1UFw

热点观察

NIST密码新规不再建议使用混合字符密码,重点转向长度

美国国家标准与技术研究院(NIST)近日发布了最新版本的密码指南草案(SP 800-63-4),对密码管理最佳实践进行了重大调整。这份备受关注的指南不再建议使用混合字符类型的密码,也取消了定期更改密码的要求。

新版指南明确指出,凭证服务提供商(CSP)不应要求用户设置包含特定字符类型的密码,也不应强制定期更换密码。此外,CSP被要求停止使用基于知识的身份验证或安全问题作为选择密码的方式。NIST的新建议包括:密码长度应至少为8个字符,但建议至少15个字符;CSP应允许密码最大长度至少为64个字符;密码可包含ASCII和Unicode字符。这一变化反映了NIST对密码安全理念的重大转变。NIST于2017年首次提出密码复杂性建议,但实践表明复杂的密码并不总是强大的。近年来,NIST将重点转移到密码长度上,因为更长的密码更难被暴力破解,同时也更容易被用户记住。此外,NIST现在只建议在凭证泄露的情况下重置密码。

原文链接:

CrowdStrike:攻击量激增70%,远程管理工具成为黑客的新宠

安全软件厂商CrowdStrike最新发布的报告显示,攻击者利用合法远程监控和管理(RMM)工具入侵企业网络的情况呈现显著增长。数据表明,这类攻击手法在过去一年中激增70%,其中ConnectWise ScreenConnect超越AnyDesk,成为被滥用最多的RMM工具。威胁情报公司ReliaQuest报告称,在2022年至2024年间,超过三分之一的入侵事件涉及RMM工具。

RMM工具原本设计用于帮助IT部门远程管理系统,但如今却成为攻击者的完美伪装。攻击者滥用RMM工具的主要原因在于其合法性。通过使用这些工具,攻击者可以将恶意活动隐藏在正常网络流量中。攻击者通常通过两种方式滥用RMM工具:一是利用漏洞或被盗凭据获取初始访问权限,二是在突破网络后安装这些工具以实现持久性或横向移动。RMM软件的可移植性使攻击者能够在不需要管理员权限的情况下建立本地用户访问。

为应对这一威胁,安全专家建议企业采取以下措施来有效降低RMM工具被滥用的风险:限制可启动的应用程序并严格控制访问权限;对RMM工具的使用实施高度可见性和持续监控;限制RMM工具的使用范围;确保运行特定的最新版本的许可工具;使用网关安全产品阻止不应通过RMM工具连接的IP范围和端口;定期审计RMM工具的设置和使用情况;实施强大的多因素身份验证;持续更新所有软件的安全补丁。

原文链接:

网络攻击

Patchwork集团攻击手段升级,利用新型后门威胁我国网络安全

近日,研究人员发现臭名昭著的Patchwork APT集团升级了攻击手段,采用新型后门Nexe,对我国实体实施精密的攻击行动,用于收集敏感系统信息。

根据Cyble Research和情报实验室(CRIL)的最新分析,Patchwork APT的最新活动始于自7月24日,使用恶意LNK文件作为初始感染媒介,通过钓鱼邮件进行传播,并通过提及某大型公司来吸引目标。LNK文件伪装成PDF,启动一个复杂的PowerShell脚本。该脚本先下载一个空白PDF作为幌子,并在随后获取一个恶意动态链接DLL文件。通过使用DLL侧加载技术,恶意软件利用合法的Windows系统文件“WerFaultSecure.exe”来加载DLL并执行其有效载荷。一旦加载,DLL会解密并执行壳代码(shellcode),该shellcode通过修改关键API函数来规避检测。为确保持久性,攻击者创建了一个计划任务,定期运行被感染的程序。将其最终有效载荷加载到内存中后,恶意软件会收集受害者的IP地址、用户名和设备详细信息等敏感系统信息。这些数据经过加密算法处理后,传输到硬编码的指挥控制(C&C)服务器。

这次攻击展示了Patchwork APT集团在技术和策略上的显著进步,使得识别和消除威胁变得更加困难。

原文链接:

https://thecyberexpress.com/patchwork-apt-group/

警惕!TikTok链接成为新型钓鱼攻击工具,Microsoft 365用户成主要目标

近日,研究人员发现一种新型钓鱼诈骗手法,该手法利用TikTok网址将用户引导至恶意网站,特别针对Microsoft 365用户的凭据进行攻击。

网络安全公司Cofense最新发布的报告揭示,这种钓鱼方式的特点在于使用了只出现在TikTok用户个人资料的简介中用于连接外部网站的链接,这些链接被直接嵌入到钓鱼邮件中。攻击者通过电子邮件冒充用户公司IT部门发出的Office 365警报,催促用户点击链接以取消删除收件箱邮件的请求。邮件中还包含一个彩色按钮,诱导用户点击处理所谓的问题,而这个按钮使用TikTok作为初始重定向域名。当用户点击TikTok链接后,会经过多次重定向,最终到达仿造Microsoft登录界面的钓鱼页面。该页面还会自动填充用户的电子邮件地址,试图让用户相信这是一个合法的登录站点。钓鱼页面告知用户如果遇到问题,可以点击链接或拨打电话寻求帮助,提供的链接会将用户重定向回钓鱼页面。

Cofense提醒用户谨慎识别电子邮件的来源,并始终警惕陌生或不相关的链接。

原文链接:

漏洞预警

通用Unix打印系统曝严重远程代码执行漏洞,或影响所有Linux系统

近日,研究人员发现一组影响所有GNU/Linux系统的严重远程代码执行(RCE)漏洞。这些漏洞(CVE-2024-47176、CVE-2024-47076、CVE-2024-47175、CVE-2024-47177)存在于通用Unix打印系统(CUPS),允许未经身份验证的攻击者在易受攻击的系统上执行任意命令。

根据安全研究人员Simone Margaritelli的报告,CUPS系统中存在几个关键问题,包括cups-browsed服务绑定到UDP端口631并信任来自任何来源的数据包,libcupsfilters库不验证或清理从IPP服务器返回的属性,libppd库在写入临时PPD文件时不验证或清理属性,以及cups-filters包允许通过FoomaticRIPCommandLine PPD参数执行任意命令。攻击者可以通过广域网/公共互联网向端口631发送UDP数据包,或通过局域网伪造zeroconf/mDNS/DNS-SD广告来利用这些漏洞。

数据显示,约7.3万台CUPS服务器暴露在互联网上,接受来自任何不受信任来源的自定义数据包。这些漏洞影响大多数GNU/Linux发行版、一些BSD系统、Google Chromium/ChromeOS、Oracle Solaris,以及可能更多打包了CUPS和cups-browsed的系统。安全专家建议用户采取以下措施:禁用并卸载cups-browsed服务;更新CUPS包以获取安全更新;如无法更新,阻止UDP端口631;考虑阻止DNS-SD流量。

原文链接:

https://cybersecuritynews.com/unauthenticated-rce-flaw-linux-systems/

英伟达容器工具包严重安全漏洞威胁主机系统安全

近日,研究人员在英伟达容器工具包中发现一个严重安全漏洞,可能允许攻击者突破容器限制,获得对底层主机的完全访问权限。

该漏洞被追踪为CVE-2024-0132,CVSS评分高达9.0。云安全公司Wiz的研究人员介绍,攻击者可能通过创建恶意容器镜像来利用这一缺陷。当该镜像在目标平台上运行时,攻击者将获得对文件系统的完全访问权限。这种攻击可能以供应链攻击的形式实现,受害者被欺骗运行恶意镜像,或通过允许共享GPU资源的服务实现。一旦获得访问权限,攻击者可以访问容器运行时的Unix套接字,进而以root权限在主机系统上执行任意命令,有效控制整个机器。该漏洞对编排的多租户环境构成严重风险,可能导致攻击者逃逸容器并获取同一节点或同一集群中其他应用程序的敏感数据。

该漏洞影响英伟达容器工具包v1.16.1及之前版本,以及英伟达GPU操作员24.6.1及之前版本。英伟达已在容器工具包v1.16.2和GPU操作员24.6.2版本中修复了该问题,并强烈建议用户及时应用补丁。

原文链接:

https://thehackernews.com/2024/09/critical-nvidia-container-toolkit.html

如有侵权请联系:admin#unsafe.sh