近日,研究人员在恶意事件中观察到一种名为 EDRSilencer 的红队操作工具。 EDRSilencer 识别安全工具后会将其向管理控制台发出的警报变更为静音状态。

网络安全公司 Trend Micro 的研究人员说,攻击者正试图在攻击中整合 EDRSilencer,以逃避检测。

被“静音”的EDR 产品

端点检测和响应(EDR)工具是监控和保护设备免受网络威胁的安全解决方案。

它们使用先进的分析技术和不断更新的情报来识别已知和新的威胁,并自动做出响应,同时向防御者发送有关威胁来源、影响和传播的详细报告。

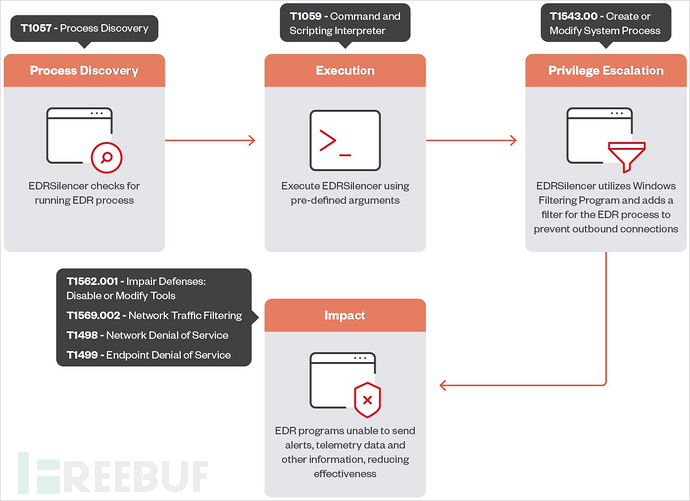

EDRSilencer 是受 MdSec NightHawk FireBlock(一种专有的笔试工具)启发而开发的开源工具,可检测运行中的 EDR 进程,并使用 Windows 过滤平台(WFP)监控、阻止或修改 IPv4 和 IPv6 通信协议的网络流量。

WFP 通常用于防火墙、杀毒软件和其他安全解决方案等安全产品中,平台中设置的过滤器具有持久性。

通过自定义规则,攻击者可以破坏 EDR 工具与其管理服务器之间的持续数据交换,从而阻止警报和详细遥测报告的发送。

在最新版本中,EDRSilencer 可检测并阻止 16 种现代 EDR 工具,包括:

- 微软卫士

- SentinelOne

- FortiEDR

- Palo Alto Networks Traps/Cortex XDR

- 思科安全端点(前 AMP)

- ElasticEDR

- Carbon Black EDR

- 趋势科技 Apex One

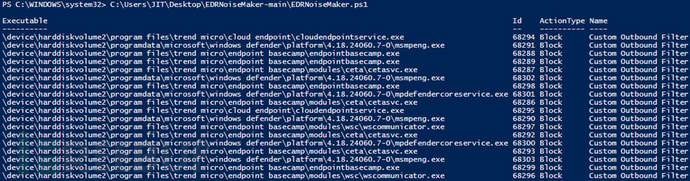

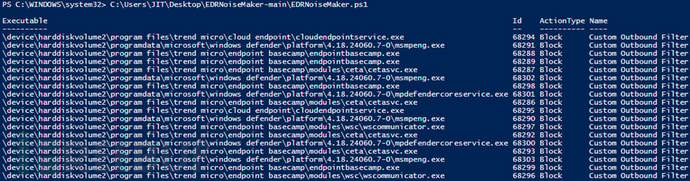

阻止硬编码可执行文件的传播,来源:趋势科技

趋势科技对 EDRSilencer 的测试表明,一些受影响的 EDR 工具可能仍能发送报告,原因是它们的一个或多个可执行文件未列入红队工具的硬编码列表。

不过,EDRSilencer 允许攻击者通过提供文件路径为特定进程添加过滤器,因此可以扩展目标进程列表以涵盖各种安全工具。

趋势科技在报告中解释说:在识别并阻止未列入硬编码列表的其他进程后,EDR 工具未能发送日志,这证实了该工具的有效性。

研究人员说:这使得恶意软件或其他恶意活动仍未被发现,增加了在未被发现或干预的情况下成功攻击的可能性。

EDRSilencer 攻击链,来源:趋势科技

趋势科技针对 EDRSilencer 的解决方案是将该工具作为恶意软件进行检测,在攻击者禁用安全工具之前阻止它。

此外,研究人员建议实施多层次的安全控制,以隔离关键系统并创建冗余,使用提供行为分析和异常检测的安全解决方案,在网络上寻找入侵迹象,并应用最小特权原则。

参考来源:EDRSilencer red team tool used in attacks to bypass security (bleepingcomputer.com)

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022