1. 推送

「新、热、赞」,帮部分人阅读提效

2. 学有精读浅读深读,艺有会熟精绝化,觉知此事重躬行。推送只在浅读预览

3. 机读为主,人工辅助,每日数万网站,10w推特速读

4. 推送可能大众或小众,不代表本人偏好或认可

5. 因渲染和外链原因,公众号甲方安全建设发送日报或日期,如20241017获取图文评论版pdf

目录

0x01 【2024-1012】微软指南帮助缓解Kerberoasting攻击

0x02 【2024-1012】KeyCloak中的SAML签名验证漏洞分析

0x03 【2024-1012】利用.NET框架枚举和攻击活动目录环境

0x04 【2024-1014】针对MikroTik路由器的渗透测试研究

0x05 【2024-1014】Zendesk在多家财富500强公司中故意留下后门漏洞

0x06 【2024-1014】远程桌面协议(RDP)简易解释

0x07 【2024-1014】深入解析ViewState安全问题

0x08 【2024-1014】利用韩文字母填充字符执行隐形JavaScript

0x09 【2024-1015】简单脚本从reg.py/lookupsid复制并受itm4n的注册表会话枚举启发

0x0a 【2024-1016】DLL劫持:恶意代码代理的新视角

0x0b 【2024-1016】早期级联注入技术:从Windows进程创建到隐蔽注入

0x0c 【2024-1016】克隆克隆器:构建自定义RFID克隆设备

0x0d 【2024-1016】Ghost:利用Fiber线程绕过EDR检测的Shellcode加载器

0x0e 【2024-1017】绕过noexec限制执行任意二进制文件

0x0f 【2024-1017】通过API0cradle添加证书和GPO转储脚本

0x10 【2024-1017】微信MMTLS加密协议安全性分析

0x01 微软指南帮助缓解Kerberoasting攻击

微软提供了针对Kerberoasting攻击的防御指南,强调了使用gMSA或dMSA、设置强密码以及审计SPN的重要性。

热评

Kerberoasting攻击:原理、检测与防御 Windows Server 2025:Active Directory 安全增强,不容忽视

关键信息点

Kerberoasting是一种低技术、高影响力的攻击,可以利用开源工具来查询目标账户、获取服务票证并通过暴力破解离线获取账户密码。 服务账户的安全性对于防止Kerberoasting至关重要。应优先使用gMSA或dMSA,它们提供了更强的密码安全性和自动管理功能。 密码策略对于防御Kerberoasting同样关键。应禁用弱加密算法,如RC4,并确保所有服务账户使用AES加密。 监测和审计是检测Kerberoasting攻击的关键步骤。应检查异常的Kerberos加密类型请求和重复的服务票证请求。

🏷️: Kerberoasting, Active Directory, 密码破解, GPU加速, 网络安全

0x02 KeyCloak中的SAML签名验证漏洞分析

Keycloak 存在一个 SAML 签名验证方法的漏洞,该漏洞允许攻击者通过创建精心设计的响应来绕过验证,可能导致权限提升或模拟攻击。

热评

KeyCloak 漏洞 CVE-2024-8698 分析 KeyCloak 漏洞 CVE-2024-8698 分析

关键信息点

Keycloak 的 SAML 签名验证漏洞可能导致严重的安全风险,包括权限提升和模拟攻击。 漏洞的根本原因在于 XMLSignatureUtil类中的validate方法错误地实现了签名验证逻辑。攻击者可以通过精心设计的 XML 签名和断言操作来绕过验证。 为了防御这种攻击,开发者应该确保使用最新版本的 Keycloak,并且在配置 SAML 时启用所有必要的安全验证。

🏷️: KeyCloak, SAML, 签名验证, 漏洞, XMLSignatureUtil

0x03 利用.NET框架枚举和攻击活动目录环境

热评

利用Offensive .NET枚举和利用Active Directory环境 .NET 攻击技巧:枚举和利用 Active Directory 环境

关键信息点

.NET Framework是进行Windows和Active Directory环境操作的理想选择,因为它不需要额外的依赖安装,能够原生运行,并且提供了丰富的类库和命名空间来简化开发。 LDAP是Active Directory中最基础的协议之一,使用.NET进行LDAP枚举能够有效地收集用户、组和其他对象的信息。 枚举Domain Controllers和Trusts是理解和横向移动在Active Directory环境中的关键步骤,利用.NET可以轻松实现这一点。 RBCD攻击是一种高风险的权限提升方法,通过修改目标对象的特定属性,攻击者可以实现对资源的委托。

🏷️: .NET, 活动目录, 攻击, 枚举, 网络安全

0x04 针对MikroTik路由器的渗透测试研究

本文主要介绍了针对MikroTik路由器的渗透测试方法和技术,包括API服务的暴力破解、设备发现、SNMP协议的滥用、UPnP扫描、缺失的安全特性、Winbox凭证的提取、PMKID攻击、配置分析工具Sara的使用、内网渗透技术Pivoting以及RouterOS的后期利用策略。

<<<左右滑动见更多 >>>

热评

渗透测试 MikroTik 路由器 MikroTik 路由器渗透测试

关键信息点

MikroTik路由器的安全性至关重要:由于MikroTik路由器在全球范围内的广泛使用,它们的安全性对网络稳定性和保护至关重要。 API服务的不当配置是安全风险:MikroTik设备的API服务如果未经配置或保护不当,可能会成为攻击者获取控制权限的入口点。 网络发现和SNMP协议的滥用:攻击者可以利用网络发现协议和SNMP协议来收集关键的网络设备信息,这些信息可能会被用于进一步的攻击。 缺乏安全特性增加了攻击面:缺少DAI、Storm Control和VACL等网络安全特性会增加网络面临的安全风险。

🏷️: 渗透测试, MikroTik, 路由器, 网络安全, 攻击

0x05 Zendesk在多家财富500强公司中故意留下后门漏洞

15岁的黑客小伙佩尔在业余时间发现了一个漏洞,该漏洞允许攻击者通过Zendesk的电子邮件合作功能入侵包括超过一半的全球500强公司在内的企业的支持票据系统,并可能通过OAuth登录特性进一步入侵Slack工作空间。尽管Zendesk最初将这个问题标记为“不在作用域内”并拒绝修复,但最终在受影响公司的压力下修复了漏洞。

<<<左右滑动见更多 >>>

热评

Zendesk 漏洞赏金:数百家公司后门敞开,最高奖励 5 万美元 Zendesk 漏洞赏金争议:漏洞被认定为“信息性”却未支付赏金

关键信息点

Zendesk的安全漏洞可能会对使用其服务的公司造成严重影响,尤其是当这些公司包括全球500强企业时。 即使是值得信赖的第三方服务提供商,也可能存在安全漏洞,这要求企业对这些服务进行适当的安全审计和监控。 黑客攻击和漏洞利用可能会通过电子邮件系统的弱点进行,因此对于电子邮件的安全性和身份验证的严格性至关重要。 企业在处理安全漏洞报告时的反应可能会受到公众和其他公司的压力,这可能会促使他们采取行动解决问题。

🏷️: Zendesk, 漏洞, 财富500强, 后门, 网络安全

0x06 远程桌面协议(RDP)简易解释

远程桌面协议(RDP)是一种流行的用于远程访问Windows计算机的协议,其复杂性和扩展性可能导致新的关键漏洞的发现,对安全行业的专业人士来说具有重要意义。

热评

远程桌面协议 (RDP) 简单解释

关键信息点

RDP协议的复杂性和广泛的应用使其成为安全领域的关注重点。由于其多样的扩展和潜在的新漏洞,安全专业人士需要对其进行深入学习和研究。 RDP的安全性至关重要。近年来发现的关键漏洞,如BlueKeep和DejaBlue,表明了RDP协议安全性的脆弱性。这些漏洞可能被用来进行远程代码执行,因此需要采取措施,如使用增强型安全性和NLA,来提高RDP服务器的安全性。 RDP协议的设计和实现允许高效的数据传输和良好的用户体验。通过使用多通道通信和数据压缩技术,RDP能够在网络上有效地传输图形和输入数据。 为了保护RDP服务器免受攻击,应该采取一些最佳实践。这包括防止RDP服务器直接暴露在互联网上,以及启用网络层认证,以限制只有已认证的用户才能访问RDP服务。

🏷️: RDP, 远程访问, 网络安全

0x07 深入解析ViewState安全问题

本文主要探讨了ASP.NET中ViewState机制的安全问题,包括不同配置、版本下的安全问题,以及如何从黑盒和白盒视角发现和利用这些问题,并最终提供了对ViewState处理流程的分析。

<<<左右滑动见更多 >>>

热评

关键信息点

ViewState是ASP.NET中用于保持页面状态的关键机制,但在不当配置下可能会带来安全风险。 在不同的配置和版本环境下,ViewState的安全性会有显著差异,需要特别注意的是Mac验证和加密的配置。 攻击者可以通过多种手段来利用ViewState的安全漏洞,包括生成恶意payload、绕过加密和Mac验证等。 在实战中,攻击者可以采用黑盒测试和白盒审计两种方法来发现和利用ViewState的问题。

🏷️: ViewState, ASP.NET, 安全问题, 渗透测试

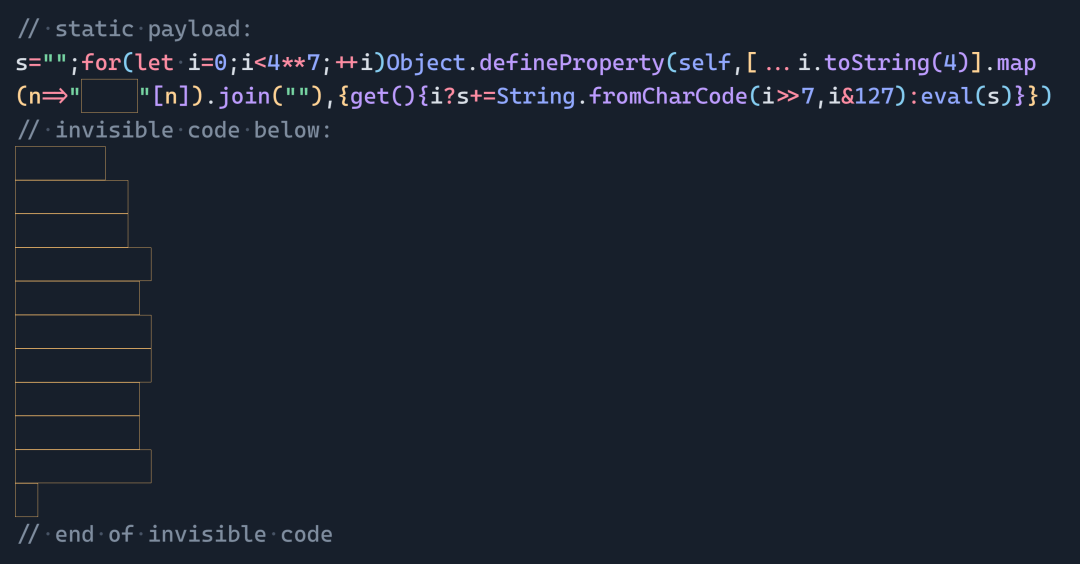

0x08 利用韩文字母填充字符执行隐形JavaScript

该网页介绍了利用韩文字符填充漏洞来执行看不见的JavaScript代码的方法,并且这一方法受到了Martin Kleppe的INVISIBLE.js的启发。

热评

关键信息点

利用韩文字符填充漏洞执行JavaScript代码是一种巧妙的方法,可以在用户看不到代码的情况下执行。 这种方法受到了Martin Kleppe的INVISIBLE.js的启发,INVISIBLE.js是一个专门用于隐藏JavaScript代码执行的框架。 通过本文提供的示例代码,可以看到代码执行的过程,以及这种技术的实际应用。 这种技术可能会有潜在的安全风险和滥用情况,因为它允许在用户不知情的情况下执行脚本。

🏷️: JavaScript, 隐形代码, 韩文字母, 代码执行

0x09 简单脚本从reg.py/lookupsid复制并受itm4n的注册表会话枚举启发

该网页提供了一个简单的Python脚本,用于通过注册表检查Windows系统上的登录用户,该脚本灵感来源于itm4n的会话枚举方法。

热评

低权限用户利用注册表进行C#/BOF替代方案

关键信息点

远程检测Windows登录用户:该脚本的主要目的是远程检测Windows系统上当前登录的用户,这对于安全审计和管理员的日常工作非常有用。 基于注册表的枚举方法:脚本利用Windows注册表中的HKEY_USERS键来枚举用户的SID,这是一种高效的检测已登录用户的方法。 集成Kerberos认证:脚本支持Kerberos认证,这使得在支持Kerberos的环境中进行更安全的认证成为可能。 灵活的命令行参数:用户可以通过命令行参数来指定目标主机的IP地址、端口、认证方式等,提供了很高的灵活性。

🏷️: 脚本, 注册表, 会话枚举, Python

0x0a DLL劫持:恶意代码代理的新视角

本网页主要介绍了DLL劫持的新技术和实战应用,以及持续渗透测试(CPT)在这一领域的重要性。

热评

DLL劫持:一种新的Shellcode代理方式

关键信息点

DLL劫持依然是一种有效的攻击手段,尽管微软采取了一些措施来减轻这些攻击,但攻击者仍然可以通过新的技术来实现代理shellcode。 持续渗透测试(CPT)对于发现新的攻击路径和漏洞至关重要,它允许红队团队进行深入的研究和开发,以适应坚固的环境。 简单而有效的方法,如使用process monitor来监控系统事件,可以帮助发现DLL加载的漏洞。 DLL代理攻击是一种新的技术,它允许攻击者在不中断服务的情况下加载恶意代码。

🏷️: DLL劫持, 恶意代码, 网络安全, 红队工具

0x0b 早期级联注入技术:从Windows进程创建到隐蔽注入

本文介绍了一种新型的进程注入技术——早期级联注入(Early Cascade Injection),分析了Windows进程创建的用户模式部分,并探讨了多个端点检测和响应系统(EDRs)如何在进程创建过程中初始化它们的检测能力。

热评

新型隐蔽进程注入技术:Early Cascade Injection 早期的级联注入:从 Windows 进程创建到隐蔽注入

关键信息点

早期级联注入是一种新型的进程注入技术,它通过操纵用户模式进程创建过程中的回调指针,避免了传统的跨进程APC排队,从而实现了对EDR的逃避。 传统的Early Bird APC注入技术可能对现代EDR系统不再有效,因为EDR系统已经开始更早地加载其检测措施。 EDR-Preloading技术展示了如何通过修改回调指针来在进程创建时执行代码,但它的执行受到加载器锁的限制。 早期级联注入利用了 ShimGlobalOptions回调指针,该指针不受加载器锁的限制,允许在进程初始化早期阶段执行代码。

🏷️: EDR, 进程注入, Windows, 安全检测, 技术

0x0c 克隆克隆器:构建自定义RFID克隆设备

作者在尝试构建一个长距离RFID克隆器,经过一系列的测试和调试,最终通过使用一个更强大的电源解决方案,成功增加了克隆器的读取距离。

热评

关键信息点

电源问题是影响RFID克隆器性能的关键因素:作者通过一系列的实验和测试,确定了电源问题是导致RFID读取距离不足的主要原因。 对电力基础知识的理解对于解决问题至关重要:作者强调了对电压、电流和电阻的理解对于成功构建和调试硬件项目的重要性。 实践和迭代是解决问题的关键:作者通过不断尝试和调整,逐步解决了问题,这凸显了实践和迭代在硬件黑客中的重要性。 合适的电源设备对于项目的成功至关重要:最终,通过使用一个更适合项目需求的高功率USB电池包,作者成功解决了读取距离的问题。

🏷️: RFID, 硬件黑客, 克隆设备, 电子工程

0x0d Ghost:利用Fiber线程绕过EDR检测的Shellcode加载器

Ghost 是一个旨在绕过端点检测和响应(EDR)多种检测能力的 shellcode 加载器项目。

热评

Ghost:一款绕过EDR检测的Shellcode加载器 Ghost:绕过EDR检测的Shellcode加载器

关键信息点

利用纤程线程避免内核回调的检测。 通过堆栈欺骗技术逃避堆栈展开检测。 采用内存填充和随机放置技术减少内存扫描的效果。 实施多种辅助绕过技术,如停用 ETW、自定义 API 哈希和利用资源隐藏。

🏷️: Shellcode, 内存, 内核, 检测, Fiber线程

0x0e 绕过noexec限制执行任意二进制文件

本网页介绍了一种在Linux系统上绕过noexec限制,实现无文件执行的技术,通过使用Bash进行系统调用,将ELF可执行文件直接从互联网流式传输到Bash的地址空间,而不需要写入硬盘或依赖ptrace()或mmap()。

热评

无需执行权限,利用BASH或PHP执行任意后门 绕过 noexec 执行任意二进制文件

关键信息点

文件执行技术可以在没有执行权限的环境中运行可执行文件,这对于那些没有写入权限或者在noexec环境中工作的攻击者来说是一个有用的手段。 传统的文件执行方法可能会因为系统安全限制而失效,如noexec挂载标志或ptrace禁用,而本文提出的方法可以绕过这些限制。 使用Bash进行系统调用的方法具有创新性,它不需要依赖于传统的mmap(2)或ptrace(2)调用,而是直接将二进制文件流式传输到进程的地址空间。 Perl和PHP变体提供了更多的灵活性,它们可以在不同的环境和限制条件下使用,尤其是在容器环境中。

🏷️: noexec, shellcode, Bash, syscall, fileless execution

0x0f 通过API0cradle添加证书和GPO转储脚本

网页主要介绍了一个新增的脚本,用于导出证书信息到文本文件,并且模仿了certipy工具的输出格式。此外,还更新了一个组策略转储脚本。

热评

ADExplorer更新:新增GPO导出脚本,方便识别异常写入权限

关键信息点

重用代码:脚本的开发基于项目中已有的代码,通过调整和优化实现了新的功能。 功能性增强:脚本能够导出证书信息,并且解析了ACL等高级信息,增强了工具的功能性。 格式模仿:输出的文本文件格式模仿了certipy工具,可能为了保持用户的熟悉度和兼容性。 贡献与分享:作者希望这些脚本对社区有用,并通过GitHub的拉取请求机制与社区分享。

🏷️: ADExplorerSnapshot, Pull Request, 证书, 脚本, GPO转储

0x10 微信MMTLS加密协议安全性分析

The Citizen Lab 对 WeChat 的主要网络安全协议 MMTLS 进行了深入分析,发现了多个安全和隐私问题,并对 WeChat 的网络请求加密流程、MMTLS 的无线格式、加密过程以及业务层加密进行了详细的技术描述和分析。

热评

微信加密协议漏洞:美国情报机构可能从中获益? 微信网络加密协议存在安全漏洞

关键信息点

MMTLS 的安全问题:MMTLS 存在多个安全问题,如缺乏前向保密性、使用确定性 IV、以及业务层加密的漏洞,这些问题可能导致数据被破解。 开源组件的使用:WeChat 在其应用程序中使用了 OpenSSL 和 Tencent Mars 等开源组件,但在加密方面的自定义修改可能降低了安全性。 中国应用的加密趋势:中国应用程序往往偏好使用自研加密系统,而不是标准的加密协议,这可能会导致安全性和性能的问题。 NewDNS 系统的潜在目的:WeChat 的 NewDNS 系统可能是为了绕过 DNS 劫持,但其安全性和隐私性尚未得到充分的分析和验证。

🏷️: WeChat, MMTLS, 加密协议, TLS, 安全分析

如有侵权请联系:admin#unsafe.sh