WordPress 网站近日被黑客非法入侵并安装恶意插件,这些插件会推送虚假的软件更新和错误信息,从而推送窃取信息的恶意软件。

在过去几年时间里,信息窃取恶意软件已成为全球安全防御者的“心腹大患” ,因为被盗凭据通常会被用来入侵网络和窃取数据。

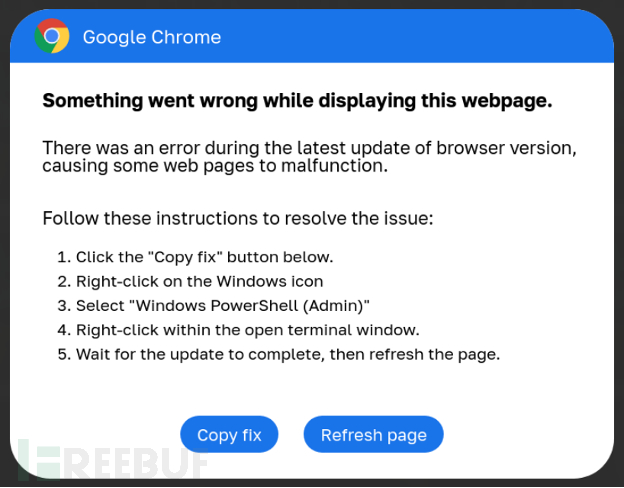

自 2023 年以来,一个名为 ClearFake 的恶意活动一直被用于分发虚假的 Web 浏览器更新横幅。2024 年,一种名为 ClickFix 的新活动问世,它与 ClearFake 有许多相似之处,但不同的是它会假装是软件错误信息,并附有修复程序。然而这些 “修复 ”都是 PowerShell 脚本,执行后会下载并安装信息窃取恶意软件。

假冒 Chrome 浏览器错误的 ClickFix 叠加示例,来源:BleepingComputer

今年,ClickFix 活动变得越来越常见,一旦威胁行为者成功入侵网站,就会显示 Google Chrome 浏览器、Google Meet conferences、Facebook 甚至验证码页面的虚假错误的推送信息。

恶意 WordPress 插件

上周,GoDaddy 报告称,ClearFake/ClickFix 威胁行为者已经入侵了 6000 多个 WordPress 网站,安装恶意插件来显示与这些活动相关的虚假警报。

GoDaddy 安全团队正在追踪一种新的 ClickFix(也称 ClearFake)虚假浏览器更新恶意软件变种,该恶意软件通过虚假 WordPress 插件传播,GoDaddy 安全研究员 Denis Sinegubko 解释说。

这些看似合法的插件被设计成对网站管理员无害,但却包含嵌入式恶意脚本,会向最终用户发送虚假的浏览器更新提示。

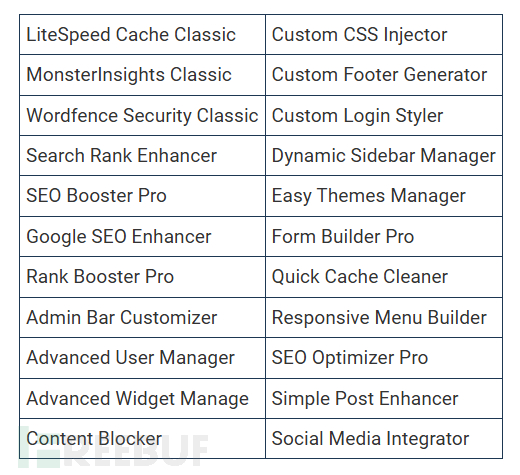

这些恶意插件使用了与合法插件类似的名称,如 Wordfense Security 和 LiteSpeed Cache,而其他恶意插件则使用了通用的编造名称。

2024 年 6 月至 9 月期间,在该活动中出现的恶意插件列表如下:

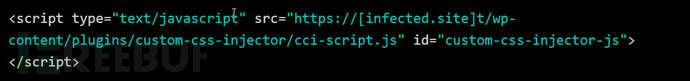

网站安全公司 Sucuri 指出,名为 “Universal Popup Plugin ”的虚假插件也是该活动的一部分。安装后,该恶意插件会根据变种关联各种 WordPress 操作,向网站的 HTML 中注入恶意 JavaScript 脚本。

注入 JavaScript 脚本,来源:GoDaddy

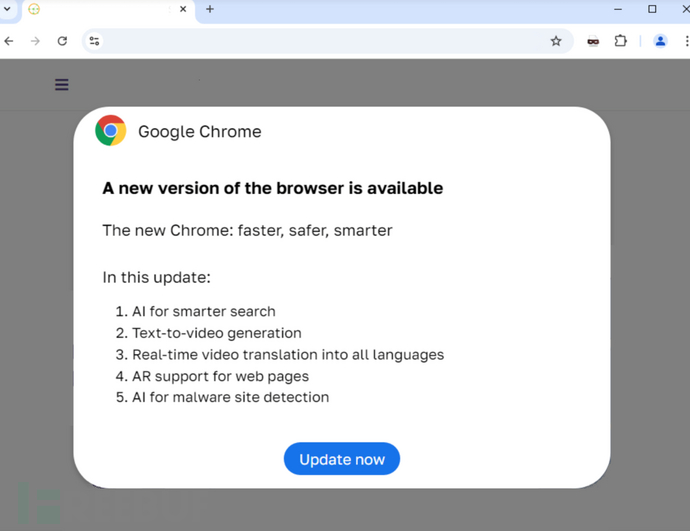

加载该脚本后,该脚本将尝试加载存储在 Binance 智能链 (BSC) 智能合约中的另一个恶意 JavaScript 文件,然后加载 ClearFake 或 ClickFix 脚本以显示虚假横幅。

伪造的谷歌更新横幅,来源:Randy McEoin

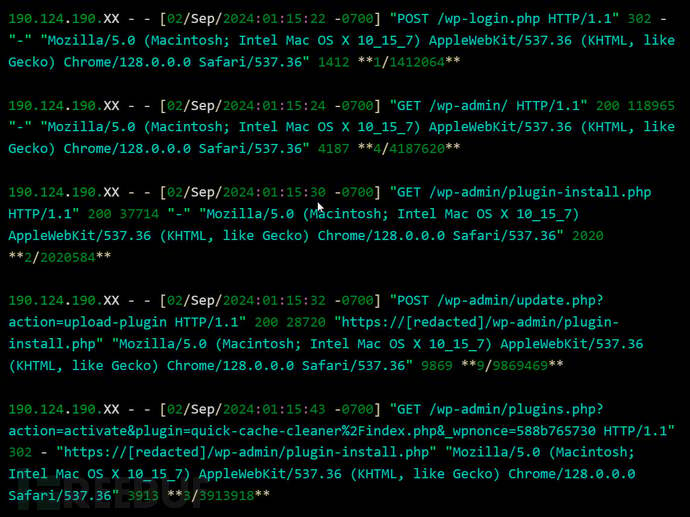

从 Sinegubko 分析的网络服务器访问日志来看,威胁者似乎是利用窃取的管理员凭据登录 WordPress 网站,并以自动化方式安装插件。

从下图中可以看到,威胁者通过单个 POST HTTP 请求登录,而不是首先访问网站的登录页面。这表明这是在已经获得凭据后自动完成的。

威胁行为者登录后,就会上传并安装恶意插件。

显示 WordPress 网站如何被入侵的访问日志,来源:GoDaddy

虽然目前还不清楚威胁者是如何获得凭证的,但研究人员指出,这可能是通过以前的暴力攻击、网络钓鱼和信息窃取恶意软件获得的。

如果您正在使用 WordPress,并且收到了向访问者显示虚假警报的报告,您应立即检查已安装的插件列表,并删除任何非您自行安装的插件。

如果发现未知插件,也要立即将所有管理员用户的密码重置为仅在网站上使用的唯一密码。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022