导语:通用即插即用(英语:Universal Plug and Play,简称UPnP)是由“通用即插即用论坛”(UPnP™ Forum)推广的一套网络协议。该协议的目标是使家庭网络(数据共享、通信和娱乐)和公司网络中的各种设备能够相互无缝连接,并简化相关网络的实现。UPnP通过定义和发布基于开放、因特网通讯网协议标准的UPnP设备控制协议来实现这一目标。

1. 基本介绍

1.1 概要

1.2 结构组成

设备 - UPNP规范中的最基本单元。代表一个物理设备或包含多个物理设备的逻辑设备。 服务 - UPNP规范中的最小控制单元。代表设备提供的服务及调用API接口。 控制点 - UPNP所在网络的其他网络中UPNP设备。

1.3 协议过程

发现 - 简单发现服务 描述 - 通过远程访问URL,XML文件格式显示服务相关信息 控制 - 控制信息使用SOAP协议,XML文件格式显示。

2. 安全风险

路由器设备作为代理,对内网进行渗透测试 开启端口映射,访问内部计算机

3. 威胁分析

3.1 获得服务控制协议文档(SCPD)

(1) 部分开启服务 - 1

(2) 部分开启服务 - 2

开启服务汇总

<serviceType>urn:schemas-upnp-org:service:Layer3Forwarding:1serviceType>

<serviceId>urn:upnp-org:serviceId:L3Forwarding1serviceId>

<SCPDURL>/L3F.xmlSCPDURL>

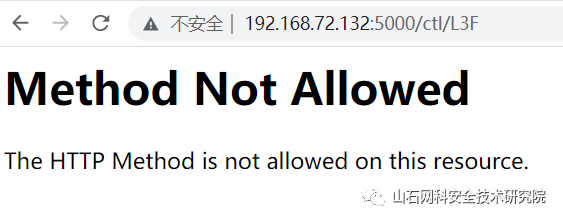

<controlURL>/ctl/L3FcontrolURL>

<eventSubURL>/evt/L3FeventSubURL><serviceType>urn:schemas-upnp-org:service:DeviceProtection:1serviceType>

<serviceId>urn:upnp-org:serviceId:DeviceProtection1serviceId>

<SCPDURL>/DP.xmlSCPDURL>

<controlURL>/ctl/DPcontrolURL>

<eventSubURL>/evt/DPeventSubURL>

<serviceType>urn:schemas-upnp-org:service:WANCommonInterfaceConfig:1serviceType>

<serviceId>urn:upnp-org:serviceId:WANCommonIFC1serviceId>

<SCPDURL>/WANCfg.xmlSCPDURL>

<controlURL>/ctl/CmnIfCfgcontrolURL>

<eventSubURL>/evt/CmnIfCfgeventSubURL>

<serviceType>urn:schemas-upnp-org:service:WANIPConnection:2serviceType>

<serviceId>urn:upnp-org:serviceId:WANIPConn1serviceId>

<SCPDURL>/WANIPCn.xmlSCPDURL>

<controlURL>/ctl/IPConncontrolURL>

<eventSubURL>/evt/IPConneventSubURL>

<serviceType>urn:schemas-upnp-org:service:WANIPv6FirewallControl:1serviceType>

<serviceId>urn:upnp-org:serviceId:WANIPv6Firewall1serviceId>

<SCPDURL>/WANIP6FC.xmlSCPDURL>

<controlURL>/ctl/IP6FCtlcontrolURL>

<eventSubURL>/evt/IP6FCtleventSubURL

3.2 服务操作(SOAP)

(1) 直接访问控制

(2) 端口映射操作

优势 - 无需认证

将路由器80端口映射在外网端口8443

$ upnp> host send 0 WANConnectionDevice WANIPConnection AddPortMapping

获取设备端口映射列表

查看后端端口映射是否添加成功

查看映射是否成功

4. 安全风险

5. UPNP攻击面

通过SCPD获取服务控制协议文档,查看可利用服务。 通过SOAP进行可利用服务操作,获取设备相关敏感信息及相应权限。

总结

如若转载,请注明原文地址