2024 年 10 月 21 日,确凿证据表明,与朝鲜有关联的威胁组织正把目标对准科技行业的求职者,向他们传播 BeaverTail 和 InvisibleFerret 这两个已知恶意软件家族的最新版本。在 2023 年 11 月首次追踪到的 “Contagious Interview”(传染性面试)行动中,这些威胁组织借助求职平台,伪装成潜在雇主,与软件开发人员建立联系。这一情况引发了广泛关注,也给科技行业的安全带来了新的挑战。

攻击者常常会主动邀请受害者参加在线面试,在面试期间,他们会采用各种方法试图说服受害者下载并安装恶意软件。

在感染的第一阶段,会出现 BeaverTail 下载器和信息窃取器。这款恶意软件经过精心的设计,专门针对 Windows 和 Apple macOS 这两个常见的操作系统平台。它的主要功能是充当基于 Python 的 InvisibleFerret 后门程序的传输通道,为后续的恶意行为做好铺垫。

有充足的证据显示,即便该活动已经被公开披露,引起了一定程度的关注,但它依旧处于活跃状态。这一情况清楚地表明,该行动背后的威胁组织仍然在持续不断地取得成功。他们主要通过诱导开发人员以编程任务为借口执行恶意代码,从而实现其不可告人的目的。

该攻击链通过假冒的 Windows 和 macOS 视频会议软件(伪装成 MiroTalk 和 FreeConference.com 等知名品牌),对开发者系统进行渗透,并植入 BeaverTail 和 InvisibleFerret 恶意软件。

在“Contagious Interview”(传染性面试)行动中,其整体作案手法或许因持续有效而被沿用。尽管该行动已被广泛报道并深入分析,但社会工程学技巧,例如伪装成招聘人员,依旧极具欺骗性,特别是对于那些不熟悉此类威胁,或者在求职过程中可能忽视基本安全措施的人而言。攻击者利用专业环境中的信任和紧迫感,成功创造出一种可靠的方法来获取受害者的设备访问权限。

最新版本的恶意软件采用 Qt 框架进行开发,而 Qt 支持 Windows 和 macOS 的跨平台编译。这就意味着,基于 Qt 的 BeaverTail 版本功能更加强大,它不仅能够窃取浏览器密码,还能从多个加密货币钱包中收集数据。

该行动战术缺乏变化的另一原因,或许在于他们推出了一种新版本恶意软件,即现采用 Qt 框架编写的 BeaverTail。这款恶意软件具有更强的隐蔽性,更难被察觉,同时支持 macOS 和 Windows 两大平台。这使得攻击者能够继续沿用之前的攻击手段,如假冒求职面试和伪装招聘人员,在更广泛的受害者和设备上展开攻击,而无需对行动机制进行重大调整。

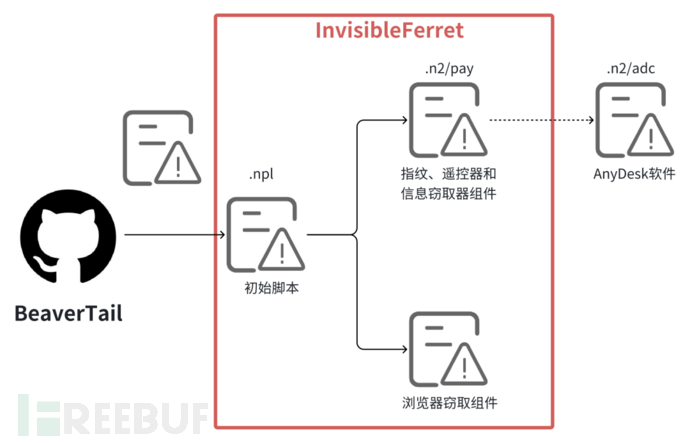

BeaverTail 的功能并非仅仅是将数据泄露至敌对势力控制的服务器,它还能够下载并执行名为 InvisibleFerret 的后门程序。该后门程序包含两大组件:其一为核心有效载荷,可对受感染主机进行指纹识别、实施远程控制、进行键盘记录、泄露数据以及下载 AnyDesk 软件;其二是浏览器窃取器,专门用于收集浏览器凭证及信用卡信息。

据相关分析,朝鲜背景的威胁组织可能为筹集资金为目标,会实施金融犯罪。鉴于 BeaverTail 恶意软件具备窃取 13 种不同加密货币钱包的能力,因此可以推测该行动可能源于其经济动机。

在当今数字化时代,恶意软件的威胁日益严峻。我们看到了与朝鲜有关联的威胁组织利用求职平台,通过 “传染性面试” 行动计划传播恶意软件,给科技行业带来了巨大的安全挑战。从攻击链的分析到恶意软件的功能剖析,再到对其经济动机的推测,我们深刻认识到恶意软件的复杂性和危害性。但其实不是仅只有这样背景的威胁组织会使用这种方式,任何其他背景或形态的组织都可能会使用此种行之有效的社工方式。

面对这些威胁,我们需要高度警惕,加强安全意识,在求职等过程中不轻易下载和安装不明来源的软件。同时,企业和机构也应加强安全防护措施,提高对恶意软件的识别和防范能力。

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022