18/11/2024

PEC vidar

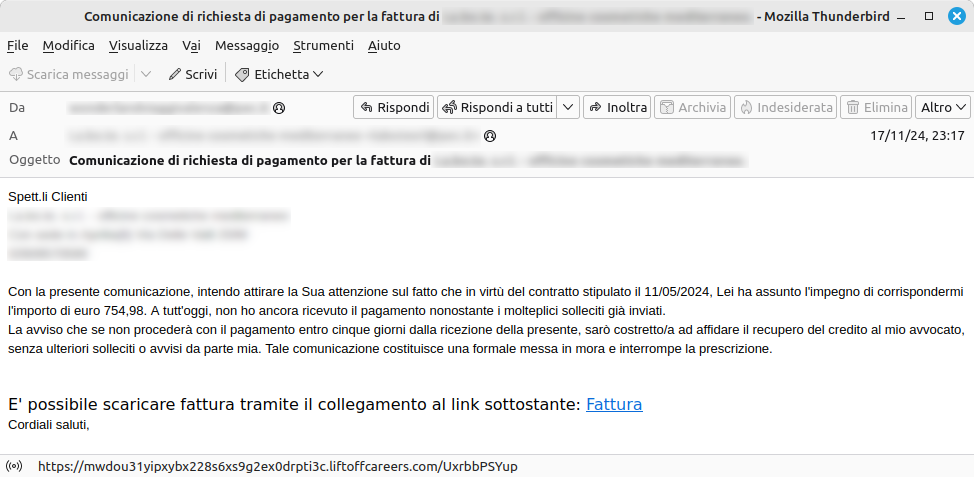

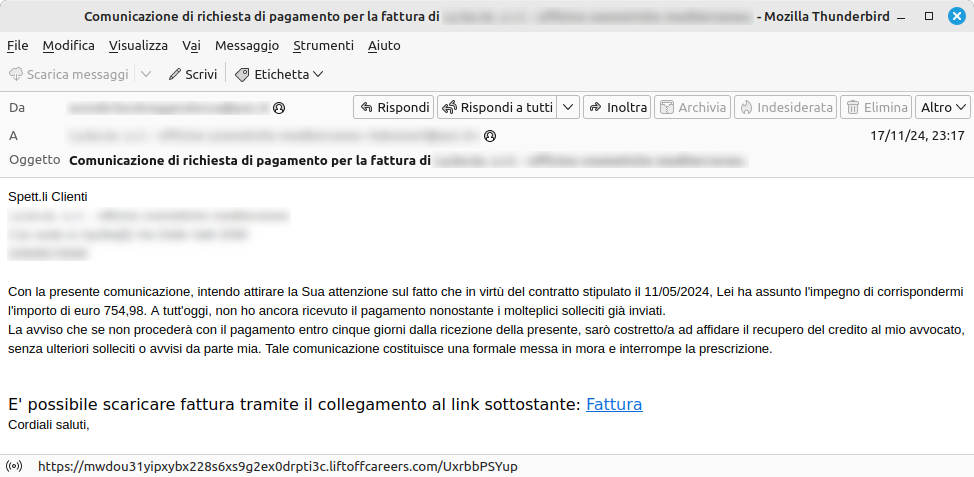

A una settimana dall’ultima serie di attacchi, il malware Vidar ricompare, prendendo di mira nuovamente le caselle di posta elettronica italiane, utilizzando come sorgente di attacco caselle PEC compromesse. Questa nuova ondata della campagna malware, pur mantenendo alcune sue caratteristiche peculiari, si distingue per nuove strategie rispetto alle precedenti.

In questa fase, gli aggressori hanno deciso di ripristinare l’uso di file VBS, tramite i quali viene eseguito uno script PS1. Un aspetto di notevole interesse di questa campagna è l’adozione di oltre 100 domini distinti, da cui sono stati generati randomicamente un totale di quasi un migliaio di sottodomini per il download del file VBS.

Altro aspetto particolarmente interessante è che le URL utilizzate per il download sono rimaste inattive durante la fase di attacco iniziale, attivandosi solo a partire dalla mattina del 18 novembre. Questo suggerisce una pianificazione strategica da parte degli autori, che potrebbero aver scelto di attivare i link in un momento specifico per massimizzare l’impatto.

La scelta di avviare una nuova campagna ogni domenica sembra essere una tattica ormai consolidata, probabilmente per colpire i soggetti all’inizio della settimana lavorativa, quando potrebbero essere più inclini a fidarsi delle nuove comunicazioni ricevute.

Vidar, noto per la sua abilità nel sottrarre informazioni sensibili e credenziali, continua quindi a dimostrare la sua pericolosità. L’uso di caselle PEC compromesse come veicolo di attacco rende questa minaccia, come già detto, particolarmente insidiosa, poiché i destinatari sono indotti a percepire i messaggi come autentici e affidabili.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta [email protected]

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC