安全分析与研究

专注于全球恶意软件的分析与研究

前言概述

原文首发出处:

https://xz.aliyun.com/t/14440

先知社区 作者:熊猫正正

去年使用“银狐”黑客工具的黑产团伙非常活跃,今年这些黑产团伙仍然非常活跃,而且仍然在不断的更新自己的攻击样本,采用各种免杀方式,逃避安全厂商的检测,免杀对抗手法一直在升级,近期一些朋友通过微信发给笔者几个使用“银狐”黑客工具的黑产团伙的最攻击样本让笔者看看,笔者针对这些攻击样本的前期加载过程进行了详细分析,分享给大家。

样本分析

样本一

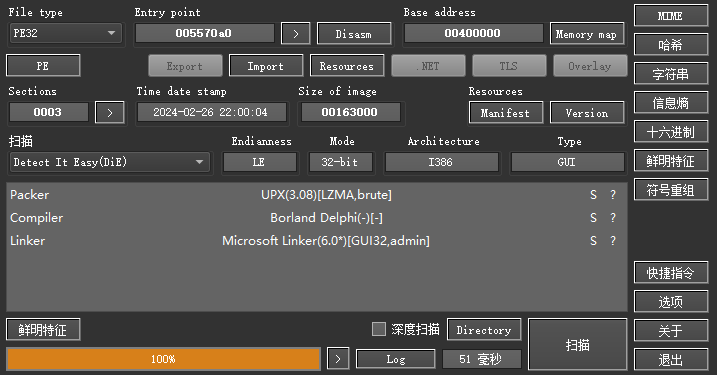

1.样本使用UPX加壳,样本编译时间在2024年2月,如下所示:

2.脱壳之后,从黑客服务器上下载恶意文件到指定目录,然后执行,如下所示:

3.查看黑客服务器上的文件,如下所示:

4.下载的恶意样本也采用UPX加壳,如下所示:

5.调用VirtualAlloc分配相应的内存空间,如下所示:

6.在内存中解密出恶意模块,如下所示:

7.解密出来的恶意模块导出函数,如下所示:

8.通过分析解密出来的恶意模块为Gh0st修改版,如下所示:

样本二

1.样本解压之后,如下所示:

2.样本的编译时间为2024年4月,如下所示:

3.YourPhone.exe会判断同目录下是否存在mainframe.dll模块,如果存在,则加载同目录下的mainframe.dll模块,如下所示:

4.mainframe.dll模块读取同目录下的hpock.png文件内容到内存,如下所示:

5.在内存中解密hpock.png文件内容,如下所示:

6.解密之后的shellcode代码,如下所示:

7.跳转执行解密出来的shellcode代码,如下所示:

8.shellcode代码解压缩包含的payload代码,如下所示:

9.解压缩后的payload,如下所示:

10.payload导出函数,如下所示:

样本三

1.样本采用AutoIt打包生成,如下所示:

2.从程序中解析出来的AutoIt脚本,如下所示:

3.在指定目录下生成一个白程序和一个恶意模块,如下所示:

4.采用白+黑的攻击技术,启动webprocess.exe程序加载恶意模块libcef.dll,如下所示:

5.样本的编译时间为2024年4月,如下所示:

6.解密程序中硬编码数据,如下所示:

7.解密过程,如下所示:

8.解密之后的payload,如下所示:

9.分配内存空间,如下所示:

10.将解密的payload拷贝到该内存空间当中,如下所示:

11.跳转执行payload模块的入口代码,如下所示:

12.执行payload模块导出函数JeffcEn,如下所示:

13.远程c2服务器IP为156.237.223.130,如下所示:

到此三个样本的加载过程基本就分析完毕了,最后加载生成的核心payload与此前的变种基本一致,有兴趣的朋友可以参考之前的分析报告,自己去分析研究一下。

威胁情报

总结结尾

正所谓野火烧不尽,春风吹又生,有人的地方就有江湖,有江湖的地方,只要有利益的存在,就会有对抗与斗争,也就会存在黑与白,有攻必有防,有矛必有盾,黑产组织今年似乎比去年更加活跃,更新频率也更快了,安全对抗会一直持续存在,并不断升级,有攻必有防,攻与防就类似于矛与盾的关系,安全研究人员需要持续不断的提升自己的安全能力。

安全分析与研究,专注于全球恶意软件的分析与研究,深度追踪全球黑客组织攻击活动,欢迎大家关注,获取全球最新的黑客组织攻击事件威胁情报。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、高端APT样本都有深入的分析与研究

如有侵权请联系:admin#unsafe.sh