2020-06-04 21:53:00 Author: www.cnblogs.com(查看原文) 阅读量:904 收藏

漏洞介绍

2020年3月10日,微软在其官方SRC发布了CVE-2020-0796的安全公告(ADV200005,MicrosoftGuidance for Disabling SMBv3 Compression),公告表示在Windows SMBv3版本的客户端和服务端存在远程代码执行漏洞。同时指出该漏洞存在于MicroSoft Server Message Block 3.1.1协议处理特定请求包的功能中,攻击者利用该漏洞可在目标SMB Server或者Client中执行任意代码。

影响版本

CVE-2020-0796漏洞影响运行Windows 10版本1903,Windows Server版本1903(服务器核心安装),Windows 10版本1909和Windows Server版本1909(服务器核心安装)的设备。根据Fortinet,其他Microsoft版本应受到影响。

模块说明

漏洞编号:CVE-2020-0796

漏洞别名:SMBGhost、永恒之黑

影响版本:Win10或2016 1903 | 1909

返回结果:IP、机器名、漏洞编号、操作系统版本

无损扫描

通过检测SMB3.1.1是否启用压缩功能判定漏洞,和MS17010一样不会对目标造成任何损害,也不会被杀软拦截。

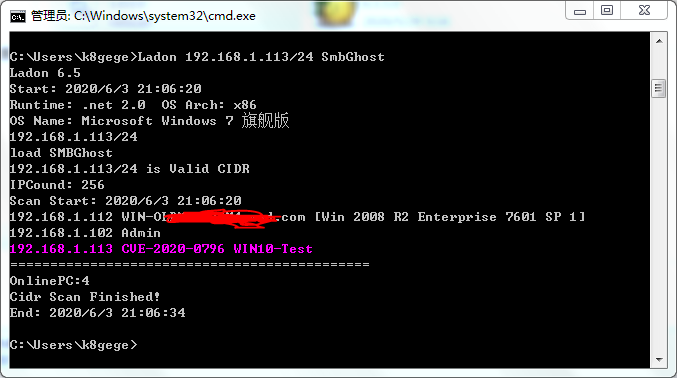

SMBGhost漏洞检测

扫描指定主机SMBGhost漏洞

Ladon 192.168.1.8 SMBGhost

扫描C段主机SMBGhost漏洞

Ladon 192.168.1.8/24 SMBGhost

Ladon 192.168.1.8/C SMBGhost

批量扫描IP列表主机SMBGhost漏洞

ip.txt里放需要扫描的IP,使用以下命令即可

Ladon SMBGhost

批量检测IP段(/24)SMBGhost漏洞

ip24.txt里放需要扫描的IP段,使用以下命令即可

Ladon SMBGhost

批量检测IP段(/16)SMBGhost漏洞

ip16.txt里放需要扫描的IP段,使用以下命令即可

Ladon SMBGhost

POC/EXP/LPE

https://github.com/danigargu/CVE-2020-0796

https://github.com/chompie1337/SMBGhost_RCE_PoC

工具下载

最新版本:https://k8gege.org/Download

历史版本: https://github.com/k8gege/Ladon/releases

如有侵权请联系:admin#unsafe.sh