近日,深信服安全团队发现一款合法的磁盘加密软件BestCrypt Volume Encryption被黑客利用作为勒索工具。黑客通过RDP暴破等方式远程登录目标服务器后,人工运行BestCrypt Volume Encryption进行勒索加密。由于用于加密的是正规软件而非病毒,通过文件查杀的方式通常无法防御。

深信服安全团队近日收到一起特殊的勒索求助。不同于通常的勒索病毒对文件进行加密并修改文件后缀,而是直接对磁盘进行了加密,加密后的磁盘无法打开,如下图所示:

并在桌面等目录存在如下勒索信息txt文件:

通过对系统近期创建文件进行排查,发现C盘根目录近期被放入了一个可疑程序“best.exe”,如下:

经验证,“best.exe”是一个合法的商用加密软件BestCrypt Volume Encryption,主界面如下:

可以使用该软件加密并卸载磁盘,如下:

另外在主机中还发现了一个bat脚本,用于将勒索信息txt文件复制到桌面以及开机启动目录并关机,如下:

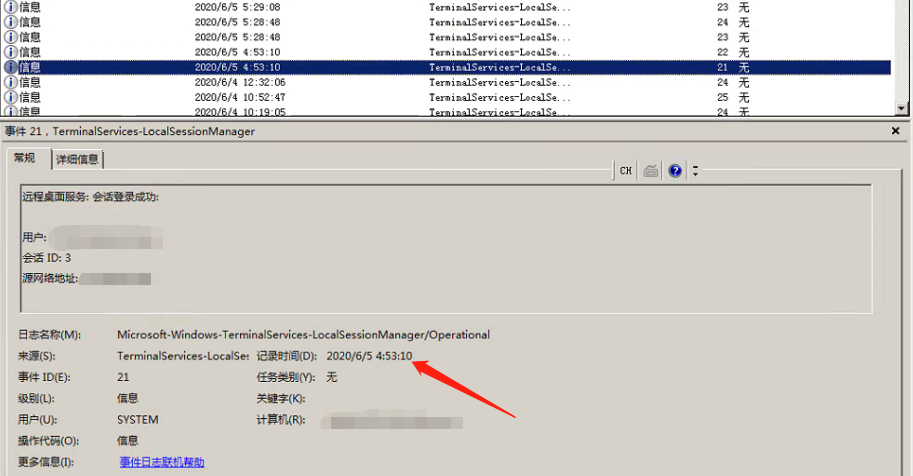

结合上述线索,初步怀疑本次勒索事件是黑客远程登录了受害主机并人工运行了加密软件进行了勒索加密,通过分析事件日志,果然发现了在加密软件”best.exe”放入前有异常远程桌面登录,如下:

因此我们可以还原出此次勒索攻击的场景:

1. 黑客通过RDP暴力破解等方式远程登录了目标主机;

2. 上传合法加密软件BestCrypt Volume Encryption、勒索信息文件Readme unlock.txt以及脚本文件copys.bat;

3. 人工运行BestCrypt Volume Encryption对磁盘进行加密卸载,然后运行copys.bat复制勒索信息文件到指定目录并关机。

整个过程不存在病毒文件,无法通过文件查杀的方式进行防御。

深信服安全团队通过海量勒索病毒攻击事件溯源分析,构建出不同场景勒索病毒攻击画像,其中远程桌面登录是勒索病毒攻击最常用的手段,通常具有以下特点:

1、攻击者通过RDP暴力破解,登录目标主机,登录时段通常为凌晨或节假日等不易被运维人员察觉异常的业务空闲期;

2、通过目标主机进行内网渗透,使用黑客工具对杀毒软件进行安全对抗,即使内网部署了安全软件,也不能确保能够防护攻击者的人工对抗;

3、投放勒索病毒进行加密勒索,勒索病毒可能会做免杀处理,或者同本文案例一样使用合法工具进行磁盘加密,进行安全软件绕过。

由于在成功入侵后攻击者便具有随意操作的自由,因此远程桌面登录防护显得尤为重要。

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

本文作者:深信服千里目安全实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/133410.html

如有侵权请联系:admin#unsafe.sh