GPRS Tunnelling Protocol (GTP) 协议是移动网络运营商使用的通信协议,是一组基于IP的高层通信协议,位于TCP/IP或UDP/IP等协议上,主要用于在GSM和UMTS和LTE网络中支持通用分组无线服务(GPRS)的通信。Positive Technologies研究人员在GTP 协议中发现了多个安全漏洞,攻击者利用这些漏洞可以对4G和5G用户发起攻击,包括拦截用户数据、假冒受害者身份、发起DoS 攻击和进行欺诈活动。

为评估SS7、GTP网络的安全性,研究人员对2018年到2019年位于欧洲、亚洲、非洲、南美洲的28家电信运营商进行了分析。

图1 安全分析工作流

漏洞产生的主要原因是没有对用户的真实位置进行检查,因此很难验证进入的流量是不是合法的。其次是没有对IMSI的有效性进行验证,第三是没有对网络边缘进行过滤。

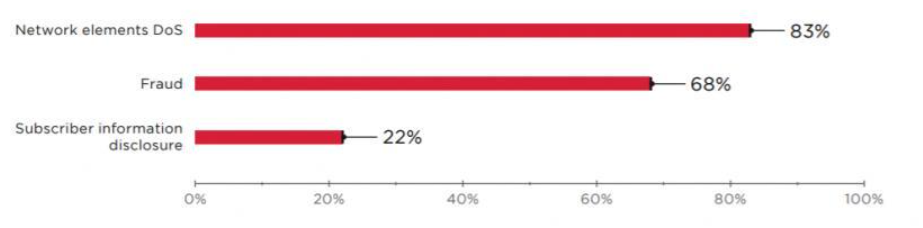

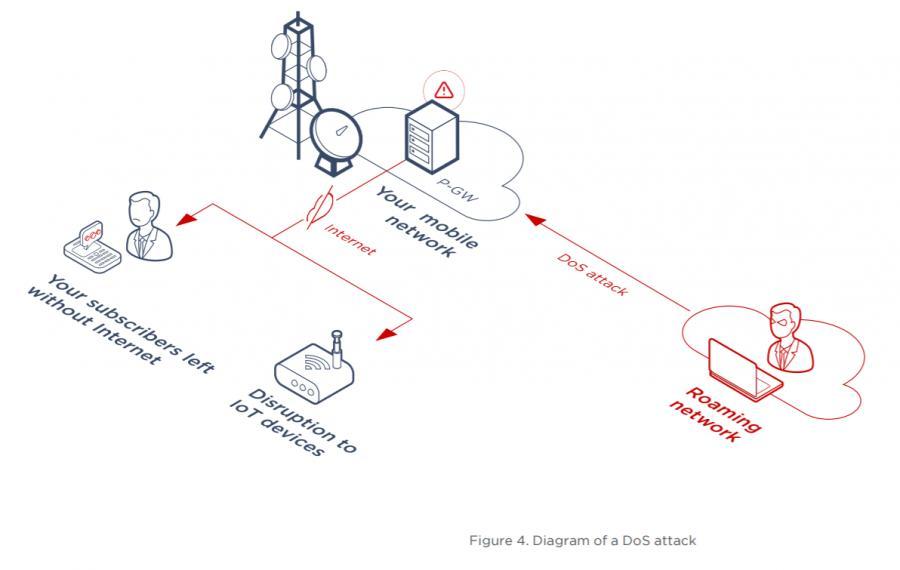

DoS攻击

每个被测网络都受到DoS 攻击的威胁。通过发送多个请求来打开新的连接,攻击者就会耗尽DHCP 服务器池或GTP 通道池的资源。结果就导致合法的用户无法连接到互联网,攻击者在攻击过程中可以使用不存在的IMSI 或属于真实用户的IMSI。

针对网络设备的DOS 攻击会让大量的用户无法连接,因此受影响的用户范围更大。比如,单个GGSN 或 P-GW 设备常用来支持某个城市或区域的所有用户。大规模的通信丢失对5G 网络是非常危险的,因为用户可能是智能家居、城市基础设施等物联网设备。

图2 DOS攻击示例图

欺诈

在所有的测试网络中,还可以使用其他用户或运营商的身份来使用移动互联网。如果攻击者可以使用真实订阅用户的被黑的id来建立连接,那么建立连接的费用就会向连接用户的名义收取。如果攻击者是一个不存在的id,那么损失就由运营商来承担。攻击者可以用不诚实的运营商来创建漫游流量,运营商就会被错误地收取费用。

图3 欺诈目的的攻击示意图

假冒攻击

另一种威胁是可以假冒任意用户的身份。此类攻击可以通过两种方式实现:

-

一是以其他用户身份连接,并以他人身份使用互联网;

-

二是用真实用户的身份(如手机号)来欺骗用户会话数据。

此类范围可以用于:

-

在账号注册过程中验证MSISDN;

-

执行反欺诈检查;

-

无密码认证。

图4 假冒攻击示意图

通过互联网或用户设备发起攻击

在安全评估过程中,研究人员发现无需访问GRX 就可以攻击运营商网络,这既可以通过互联网发起也可以通过用户的移动设备发起。

图5 GTP-IN-GTP 攻击示意图

测试中研究人员发现GTP 漏洞可以通过inter-operator IPX网络利用,甚至可以通过移动设备发起,同时会影响 EPC。 2020年初,大多数5G 网络部署都是非独立组网的,而是使用EPC 作为5G 核心网。

因此,当前5G和4G网络都会受到如下攻击:

-

泄露用户信息,包括TEID 和位置数据;

-

欺骗,用于欺诈和假冒攻击;

-

针对网络设备的DoS 攻击,影响大量的移动设备通信。

完整报告见:https://positive-tech.com/storage/articles/gtp-2020/threat-vector-gtp-2020-eng.pdf

本文作者:ang010ela

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/133688.html

如有侵权请联系:admin#unsafe.sh