2019年12月,网络安全公司Proofpoint的研究人员发现了后来被他们命名为“GuLoader”的新型恶意软件下载器。在当时,虽然GuLoader是恶意软件下载器家族中的新成员,但GuLoader很快便得到了广泛应用,被大量的网络黑客用于传播远程访问木马以及信息窃取程序,包括Agent Tesla/Origin Logger、FormBook、NanoCore RAT、Netwire RAT、Remcos RAT和Ave Maria/Warzone RAT等。GuLoader是一个使用VB语言编写的恶意软件下载器。它通常从Google Drive、Microsoft OneDrive、MediaFire等托管站点下载恶意代码执行。常见的后续恶意远控程序有:LokiBot、Remcos RAT和Agent Tesla等等。GuLoader本身具有较为复杂的执行流程,较强的反调机制使得当前部分在线沙盒无法精确检测恶意行为,同时也给分析人员造成一定阻碍。今年5月,攻击者使用伪装成“顺丰速运”的恶意钓鱼邮件发起攻击。

进入到2020年,GuLoader便非常的活跃,借助Google Drive等云服务来传播恶意软件,通过云驱动器传播恶意软件是2020年新出现的一种攻击趋势,且增长很快。

比如,最近一家意大利公司通过帮助网络犯罪分子使用云驱动器传播恶意软件,获得了高达50万美元的利润。

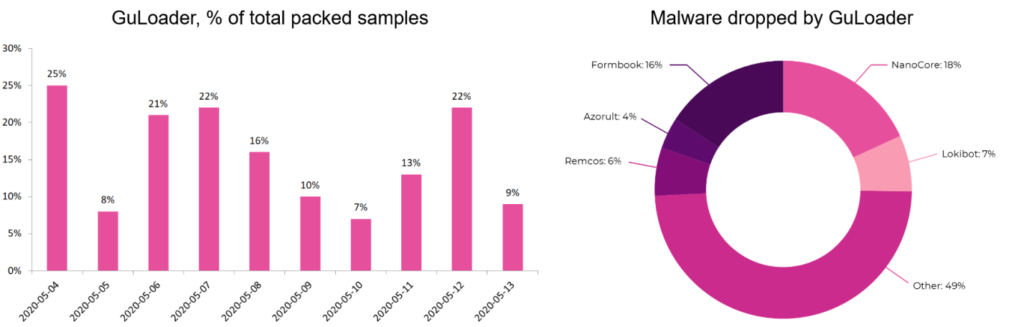

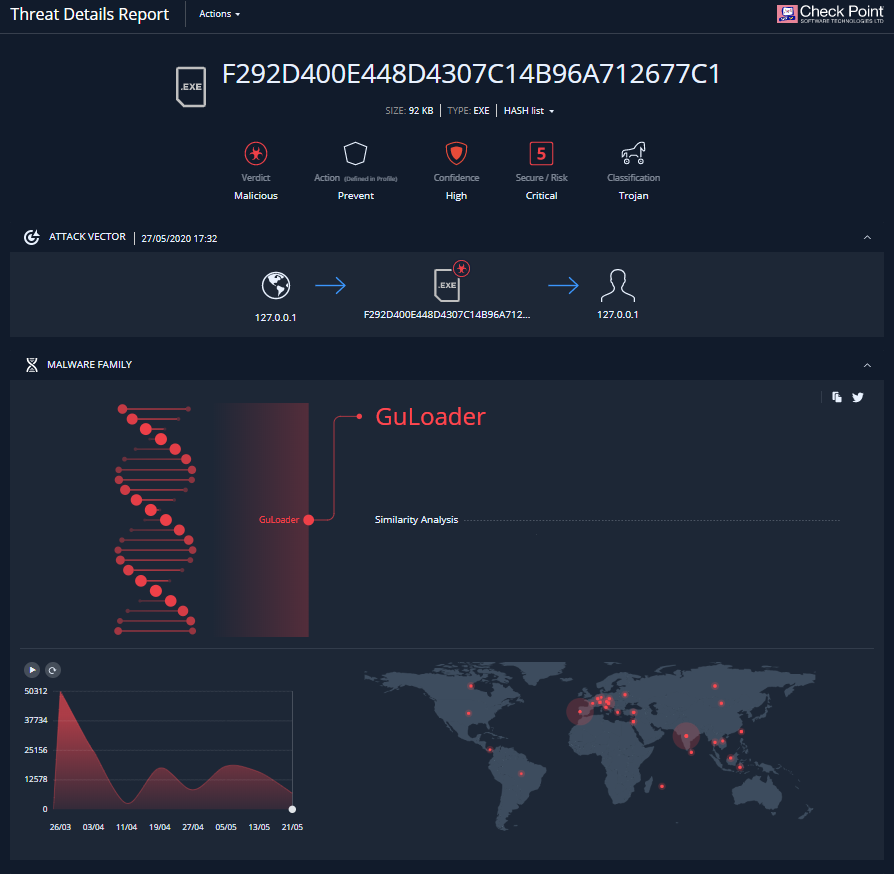

Checkpoint安全组织最近每天都能截获大量的恶意软件,在所有已发现的样本中,高达25%的恶意软件是用GuLoader下载的。dropper提供了大量的恶意软件类型,包括不同的恶意活动。

通过GuLoader传播的恶意软件的百分比

dropper目前还在不断更新中,比如研究人员就看到了新版本的沙盒逃避技术,代码随机化功能,C&C URL加密和额外的有效载荷加密。因此,我们可以合理地假设,在GuLoader后面有一个主要的新服务,旨在取代传统的封装程序和加密程序。

研究人员也确实找到了一个样本,它是由一家意大利公司创建和维护的,该公司从外面看是完全合法的,并且在Clearnet中都使用.eu域名区域的网站。

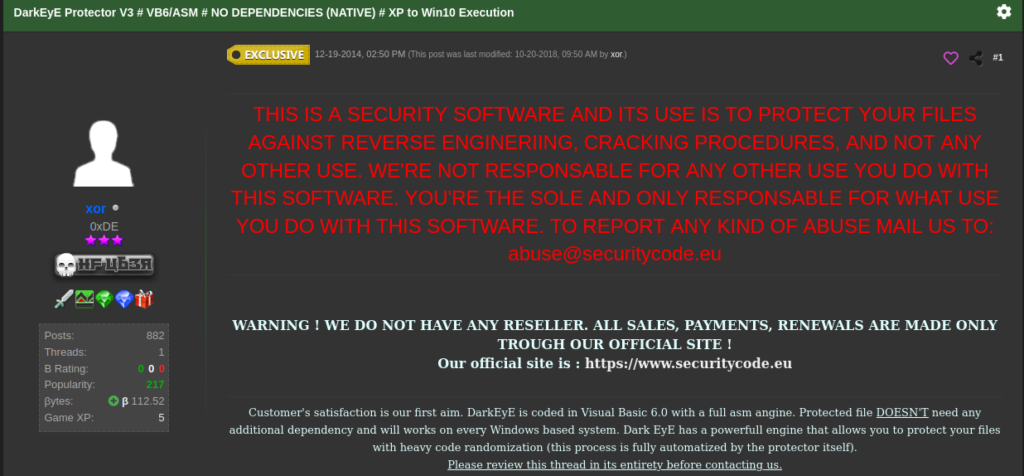

DarkEyE

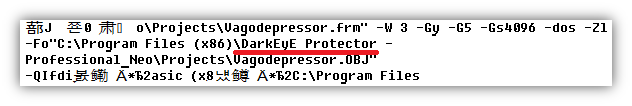

在监控GuLoader时,我们多次遇到被检测为GuLoader的样本,但是它们不包含用于下载有效载荷的URL。在对此类样本进行手动分析期间,我们发现有效载荷已嵌入样本本身中。这些样本似乎与DarkEyE Protector有关:

DarkEyE样本

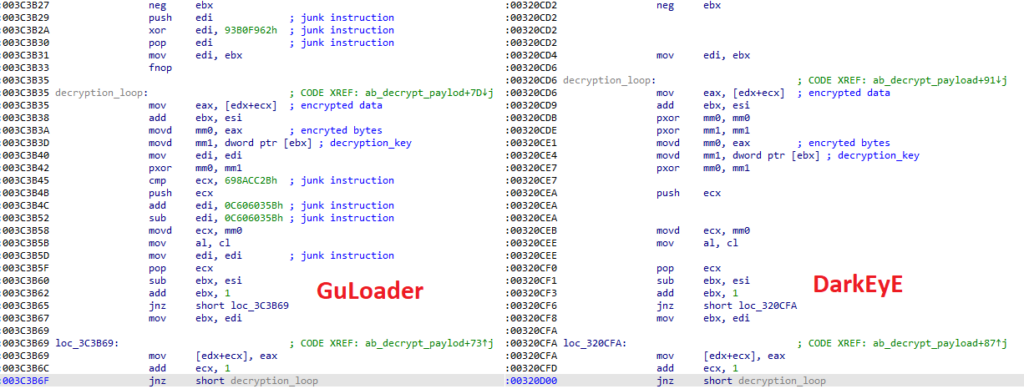

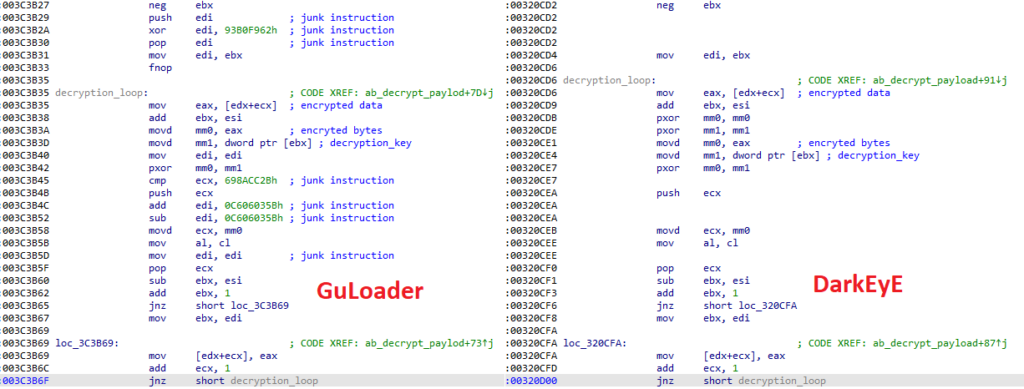

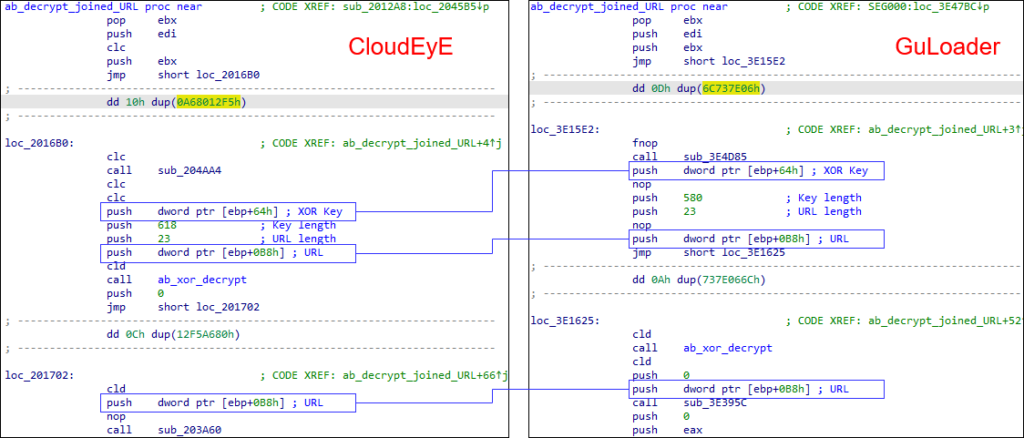

DarkEyE样本与GuLoader样本有很多相同之处。它们都是用VisualBasic编写的,包含用4字节XOR密钥加密的shellcode,并且具有相同的有效载荷解密过程:

GuLoader和DarkEyE样本的比较

我们在网上搜索了“ DarkEyE Protector”,并轻松地找到了2014年以来的一个非常老的线程,该线程由一个称为 xor”的用户发布:

黑客论坛上的DarkEyE广告

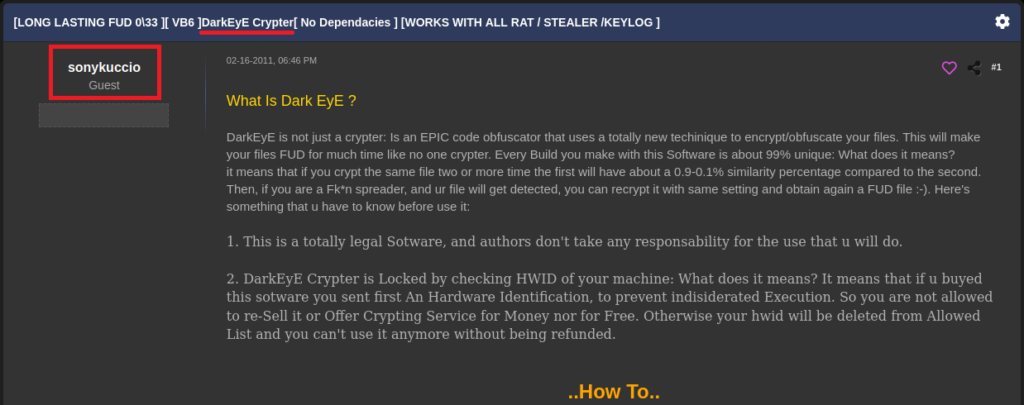

我们还在同一网站上发现了一些关于DarkEyE的早期广告,这些广告是由用户sonykuccio发布的。这些广告将DarkEyE描述为可以与各种恶意软件(例如,窃取程序,键盘记录程序和RAT)(远程访问特洛伊木马程序)一起使用的加密程序,并使其完全无法检测到防病毒(FUD)。这无疑使开发者毫无疑问地开发了该软件,以保护恶意软件免遭反病毒软件的发现。

黑客论坛上的DarkEyE广告

用户“sonykuccio”也为任何有兴趣购买DarkEyE的人发布了联系邮件:

DarkEyE广告中提到的联系电子邮件

最后,我们找到了网站securitycode.eu,其URL在上面的一个广告中提到。

DarkEyE演变为CloudEyE

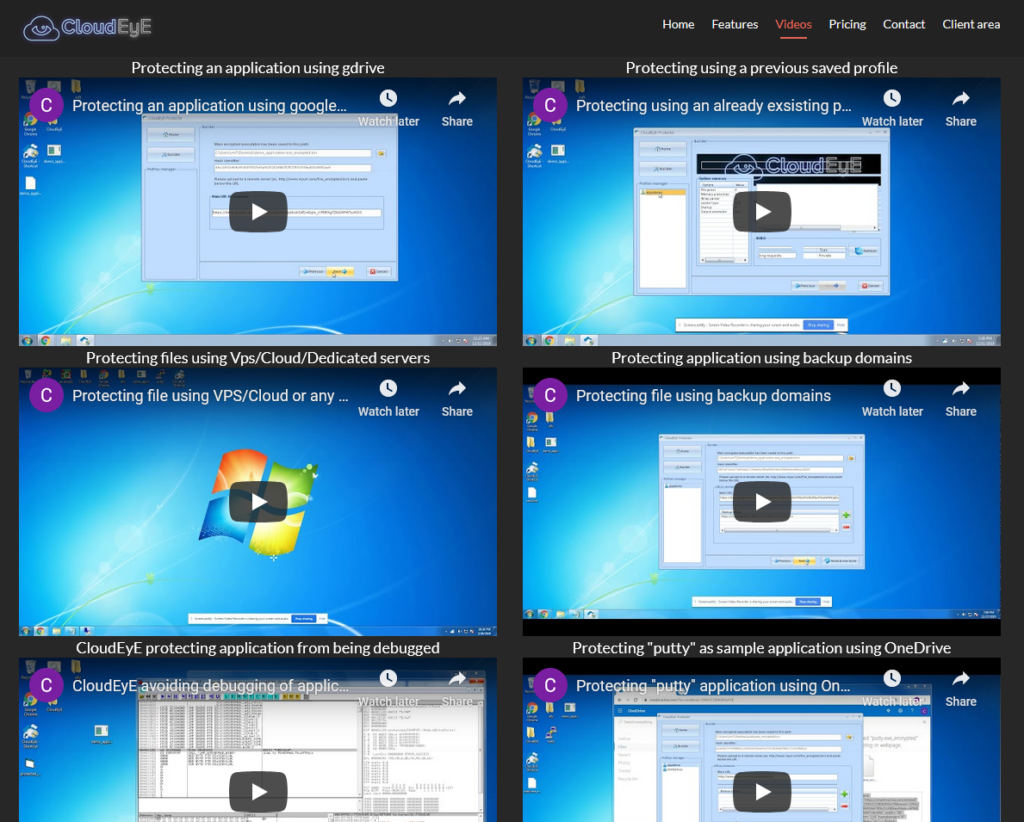

实际上,网站securitycode.eu已连接到DarkEyE。但是,当前该网站专注于另一产品:CloudEyE。

securiticode.eu网站

出售CloudEyE的公司网站是个钓鱼网站,正如他们网站上所说,CloudEyE是旨在“保护Windows应用程序免于破解,篡改,调试,拆卸,转储的安全软件”。

但是,让我们看一下securitycode.eu网站的其余部分。它包含有关如何使用CloudEyE以及如何滥用Google Drive和OneDrive的多个YouTube视频教程:

在securitycode.eu网站上发布的YouTube视频

观看这个网站(https://youtu.be/TOdfOBmeAx8?t=74)上的视频时,我们注意到了与之前在GuLoader中看到的相同的URL模式:

CloudEyE YouTube视频和GuLoader样本中的相同URL模式

这是URL的占位符,在GuLoader的一些样本中用于下载连接的文件,在我们之前的研究中是诱饵图像。

我们决定获得CloudEyE,以亲自了解它是否与GuLoader有关。

CloudEyE

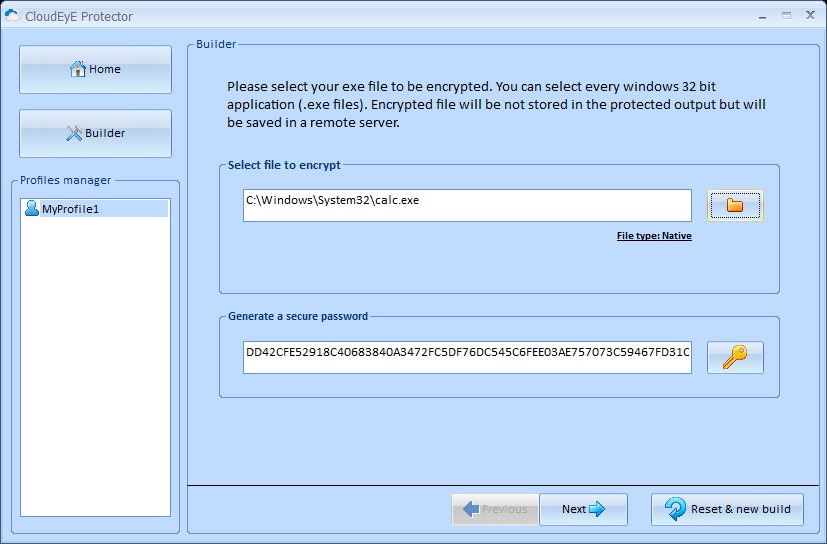

为了测试CloueEyE Protector,我们决定对calc.exe应用程序进行加密:

CloudEyE builder:选择要保护的文件

XOR加密密钥(密码)是自动生成的,因此无法手动输入。

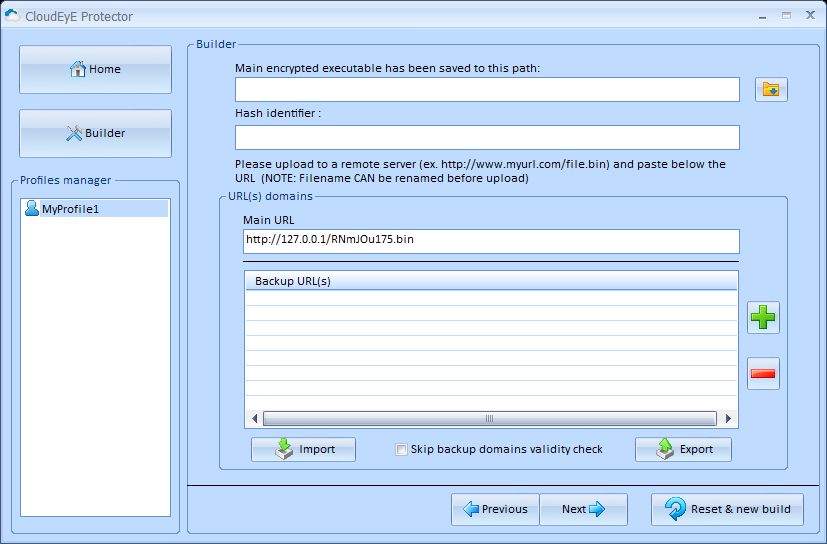

单击“下一步”后,我们得到了加密文件。然后我们将其放置在本地HTTP服务器上,并将URL放置在下一个窗口中:

CloudEyE builder:选择将从中下载受保护文件的URL

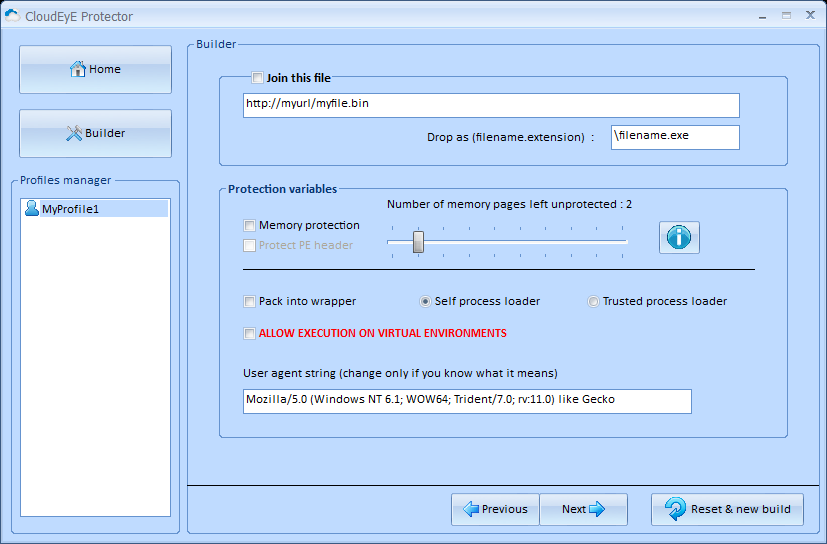

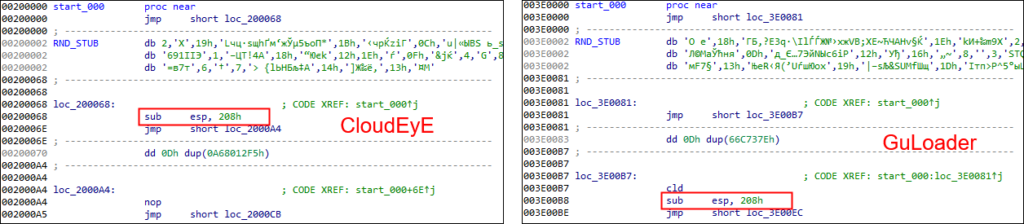

单击“下一步”后,我们会看到已知URL模板的窗口http://myurl/myfile.bin:

CloudEyE builder:保护选项

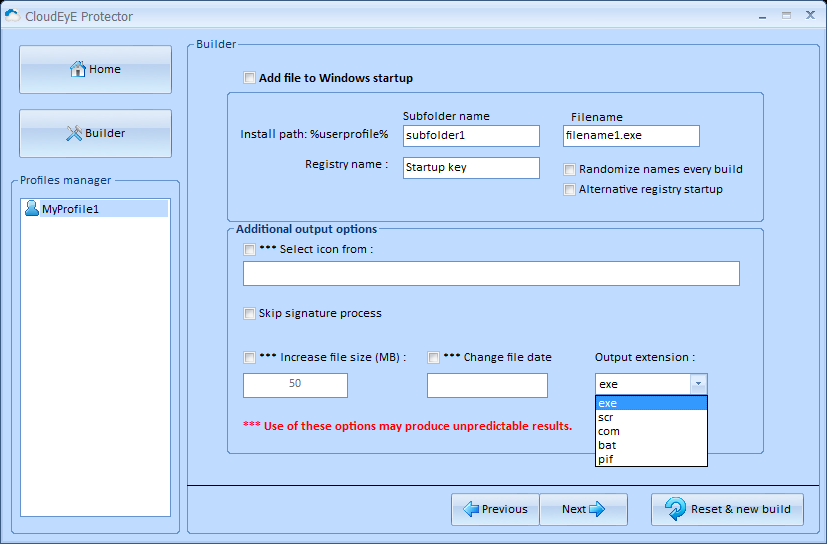

我们假设大多数客户不使用其他选项,因此我们决定将其他所有选项保留为默认值。CloudEyE还允许你设置自动运行,选择一个图标,更改文件大小和选择扩展名:

CloudEyE builder:附加选项

这样,我们就构建完成了。在下一步,我们将构建提交到沙盒中,不出所料,我们得到了预期的结果:

CloudEyE生成的样本仿真结果

然而,为了完全确定CloudEyE产生的样本是公认的GuLoader恶意软件,我们决定手动对其进行分析,并与我们在野外看到的真实GuLoader样本进行比较。

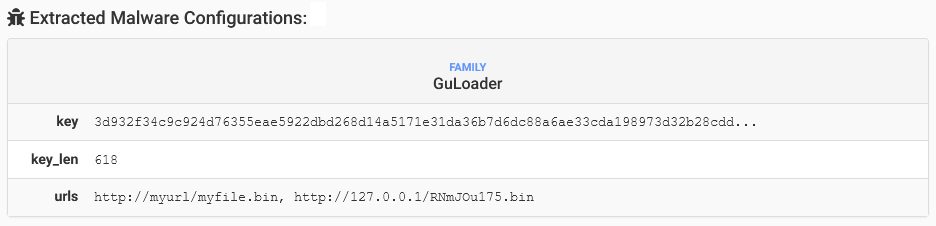

GuLoader在几周前进行了一次升级。因此,我们选择了一个最近下载Formbook恶意软件的样本:

经过研究的GuLoader样本详细信息

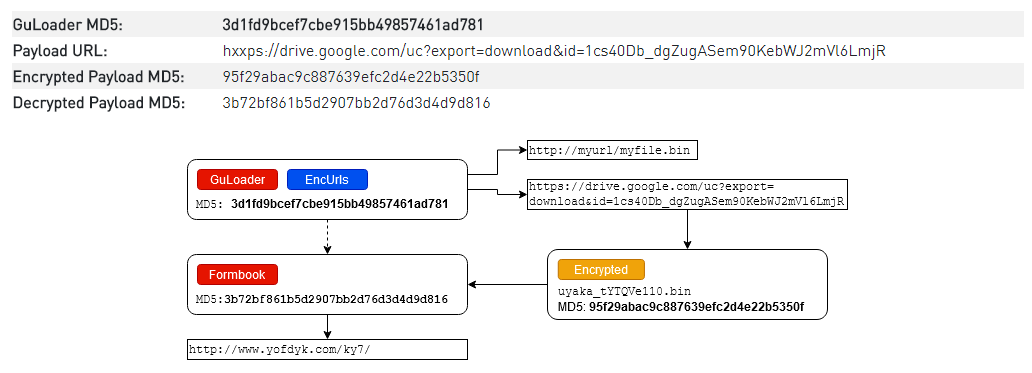

可以看出CloudEyE生成的样本与GuLoader具有相同的结构,就像GuLoader一样,它是用Visual Basic编译的,并且包含用4字节随机XOR密钥加密的shellcode。因此,我们从两个样本(CloudEyE和GuLoader)中解密了shellcode。

为了使自动分析更加困难并且可能防止自动解密,shellcode从随机存根开始,并以跳过该存根为前缀。在这两个示例中,为具有全局变量的结构保留了堆栈上的相同空间。

CloudEyE和GuLoader样本比较:shellcode随机化

结构中的变量具有相同的偏移量,大多数代码块仅因所应用的随机化技术而有所不同,这两个样本中有用的代码是相同的。

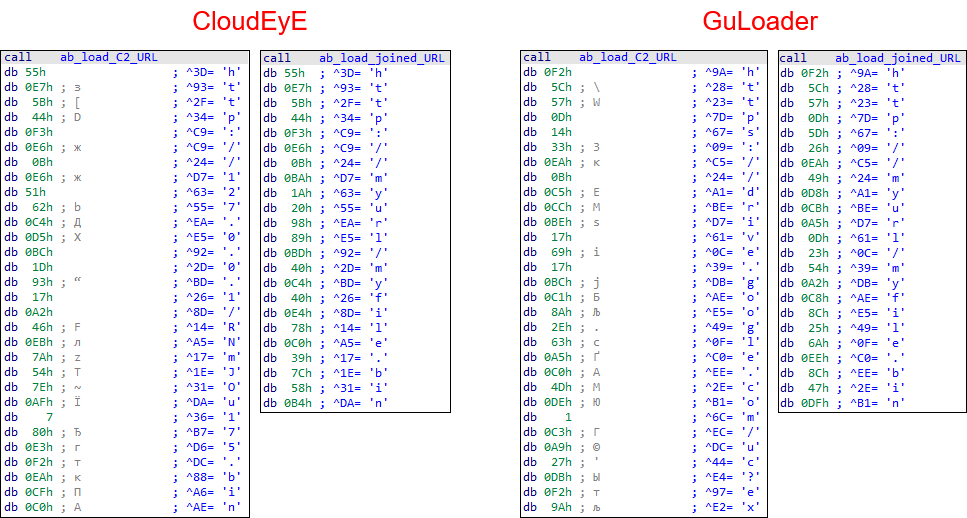

CloudEyE和GuLoader样本的比较:URL解密

在新版本的GuLoader中,用于下载有效载荷和“连接文件”(即诱饵图像)的URL已加密存储。 GuLoader使用与解密有效载荷相同的密钥来解密URL,提取XOR密钥后,我们可以轻松地找到和解密两个样本中的URL。

CloudEyE和GuLoader加密URL的比较

因此,我们可以得出结论,由于应用的代码随机化技术,这些样本几乎相同。

CloudEyE背后的组织

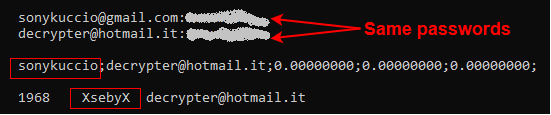

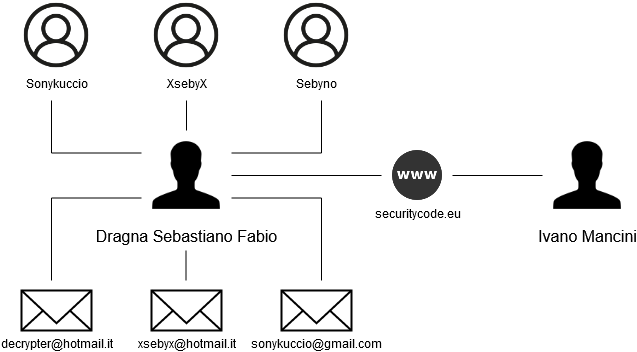

让我们参考用户“sonykuccio”在DarkEyE广告中发布的联系电子邮件:

· [email protected] (Sebyno)

· [email protected] (EveryThing)

我们在公开可用的泄漏电子邮件数据库中查找了电子邮件和用户名,并设法找到了与“sonykuccio”相关的几条信息:

在公开数据库中找到的电子邮件和用户名

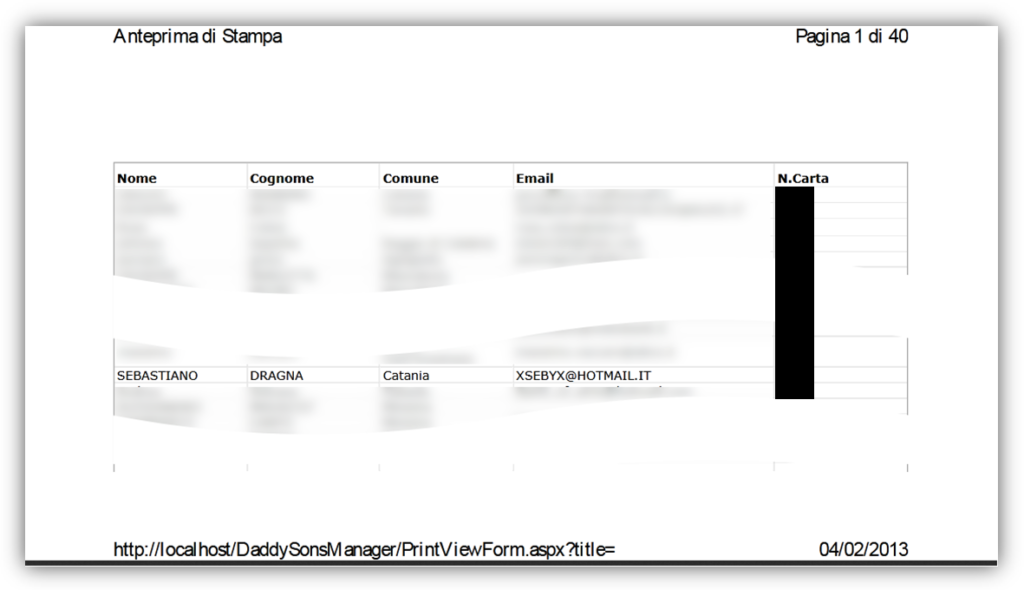

此外,我们还意外地发现了一个包含大量意大利公民真实姓名和电子邮件的PDF文件,其中包括电子邮件“[email protected]”和相应的名称“Sebastiano Dragna”:

包含意大利公民电子邮件的PDF

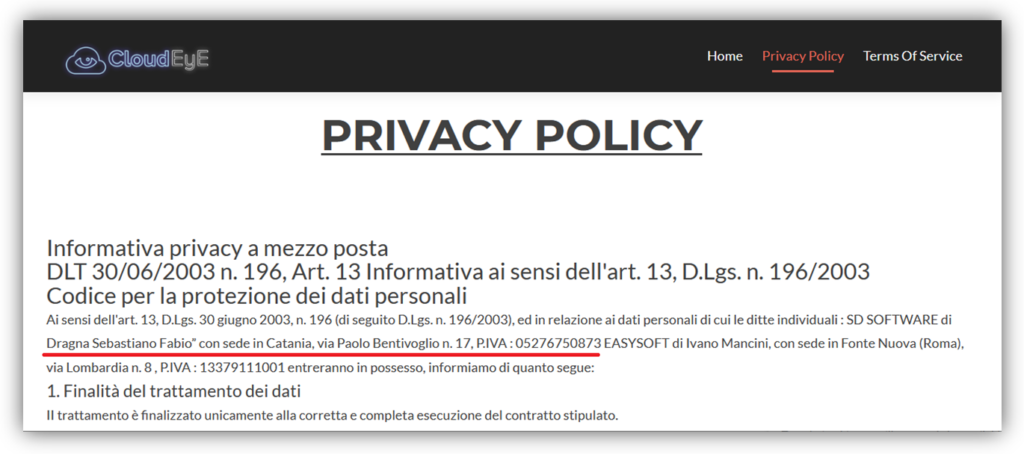

现在,请参考网站securitycode.eu上的“隐私政策”部分,我们看到相同的名字!

securitycode.eu隐私策略

因此,“sonykyccio”,“xsebyx”,“Sebyno”,“[email protected]”,“[email protected]”,“[email protected]”代表同一个人。

不幸的是,我们没有找到网站上发布的另一个名字(Ivano Mancini)与流行黑客论坛上使用的名字之间的任何联系。

CloudEyE背后的组织

Sonykuccio是黑客论坛的常客,我们看到他在2011年初开始出售DarkEyE。但在创建DarkEyE保护者之前,Sonykuccio已经提供了反病毒保护恶意软件(FUD服务)和恶意软件传播服务:

sonykuccio宣传的恶意服务

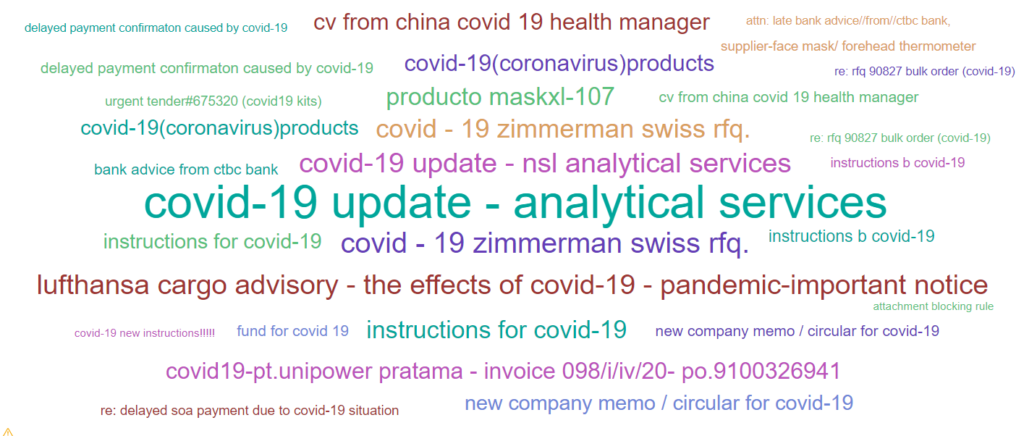

CloudEyE和Covid-19

如上所述,研究人员每天都会截获数以万计用GuLoader下载的攻击。CloudEyE的一些用户一直在用“冠状病毒”这个名字来欺骗和误导受害者,利用人们对疫情的恐惧,来攻击他们。

以冠状病毒邮件为幌子的攻击

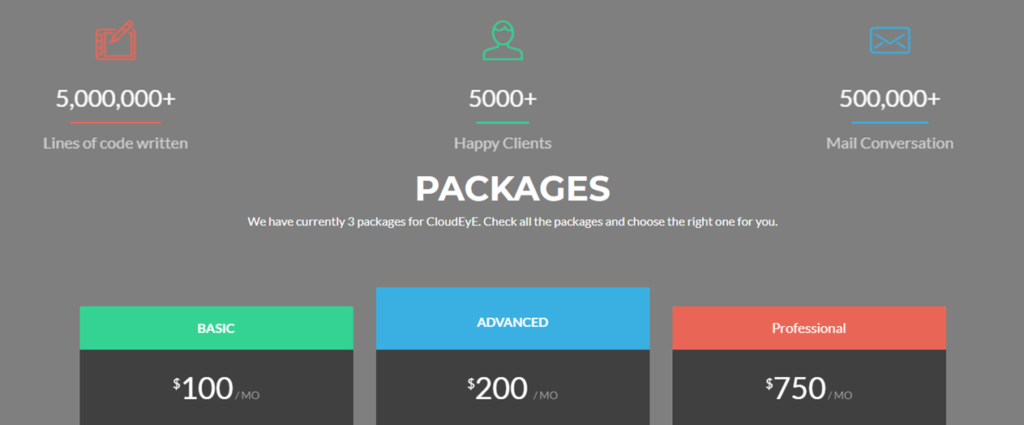

收入

securitycode.eu网站声称其客户群已经超过了5000,由于他们以每月100美元的价格出售基本套餐,因此我们可以估算出他们每月的收入为500000美元。

CloudEyE的定价

总结

CloudEyE的业务看起来可能是合法的,但在过去一年里,CloudEyE提供的服务却隐藏了大量的攻击漏洞。CloudEyE网站上发布的教程展示了如何在谷歌和OneDrive等云驱动器上存储有效载荷。云驱动器通常会执行反病毒检查,并且从技术上讲不允许上传恶意软件。然而,在CloudEyE中实现的有效载荷加密有助于绕过这一限制。在CloudEyE中使用的代码随机化、绕过技术和有效载荷加密可以保护恶意软件不被市场上许多现有的安全产品检测到。令人惊讶的是,这种服务是由一家合法注册的意大利公司提供的,该公司运营的公开网站已经存在了四年多。

许多CloudEyE客户都没有网络安全的的基本知识,这样CloudEy就可以使用公开可用的恶意软件或泄漏的黑客工具来窃取密码、凭据、私人信息、并控制受害者的设备。

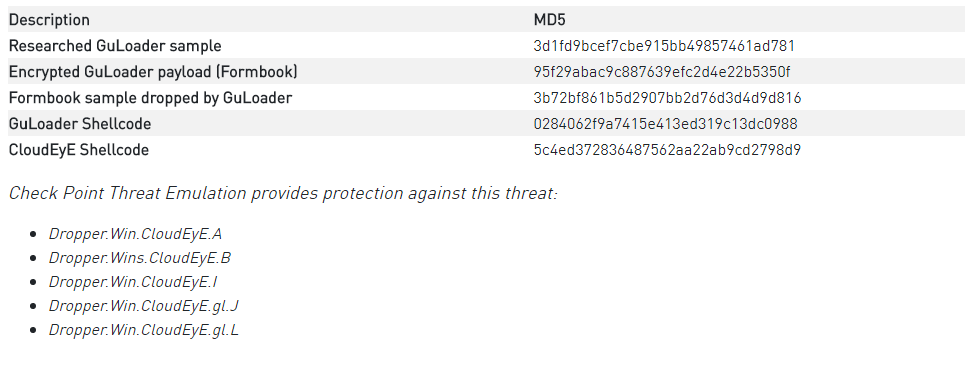

样本哈希

本文翻译自:https://research.checkpoint.com/2020/guloader-cloudeye/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh