內容

在我們對 Pulse Secure SSL VPN 的安全研究中,共發現了下列七個弱點。組合利用有機會取得 SSL VPN 設備的最高權限,可讓攻擊者進入用戶內網,甚至控制每個透過 SSL VPN 連線的使用者裝置。

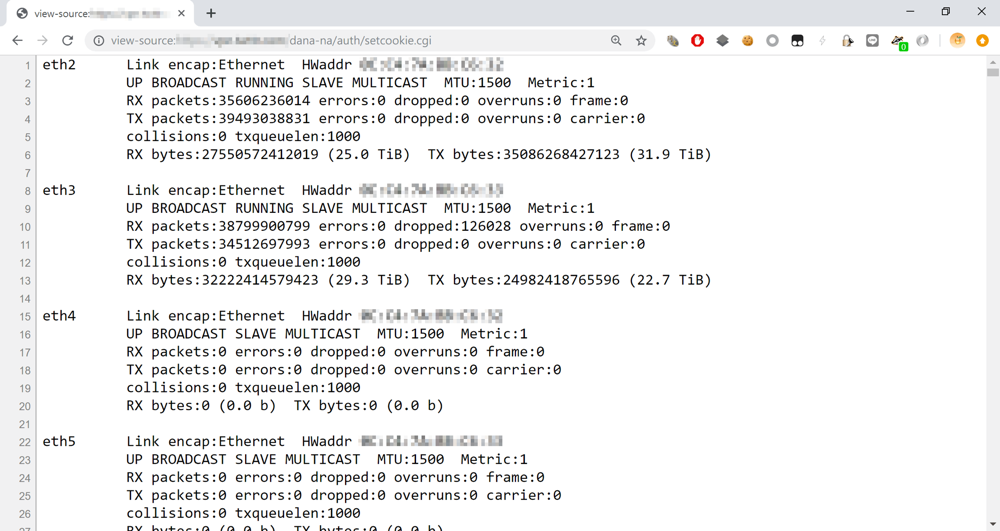

- CVE-2019-11510 - Pre-auth Arbitrary File Reading

- CVE-2019-11542 - Post-auth(admin) Stack Buffer Overflow

- CVE-2019-11539 - Post-auth(admin) Command Injection

- CVE-2019-11538 - Post-auth(user) Arbitrary File Reading via NFS

- CVE-2019-11508 - Post-auth(user) Arbitrary File Writing via NFS

- CVE-2019-11540 - Post-auth Cross-Site Script Inclusion

- CVE-2019-11507 - Post-auth Cross-Site Scripting

受影響的版本如下:

- Pulse Connect Secure 9.0R1 - 9.0R3.3

- Pulse Connect Secure 8.3R1 - 8.3R7

- Pulse Connect Secure 8.2R1 - 8.2R12

- Pulse Connect Secure 8.1R1 - 8.1R15

- Pulse Policy Secure 9.0R1 - 9.0R3.3

- Pulse Policy Secure 5.4R1 - 5.4R7

- Pulse Policy Secure 5.3R1 - 5.3R12

- Pulse Policy Secure 5.2R1 - 5.2R12

- Pulse Policy Secure 5.1R1 - 5.1R15

目前已經出現攻擊者對全世界設備進行大規模掃描,請 Pulse Secure SSL VPN 用戶儘速更新,需要更新的版本資源可參考原廠 Pulse Secure 的公告。

細節

詳細的技術細節請參閱我們的 Advisory:

https://devco.re/blog/2019/09/02/attacking-ssl-vpn-part-3-the-golden-Pulse-Secure-ssl-vpn-rce-chain-with-Twitter-as-case-study/

附註

目前亦發現攻擊者對我們之前發表的 Fortigate SSL VPN 及 Palo Alto GlobalProtect 弱點進行大規模掃描,再次提醒請用戶儘速更新以上 SSL VPN 設備至最新版。