(本篇最後更新時間:2014.6.9 15:40 pm)

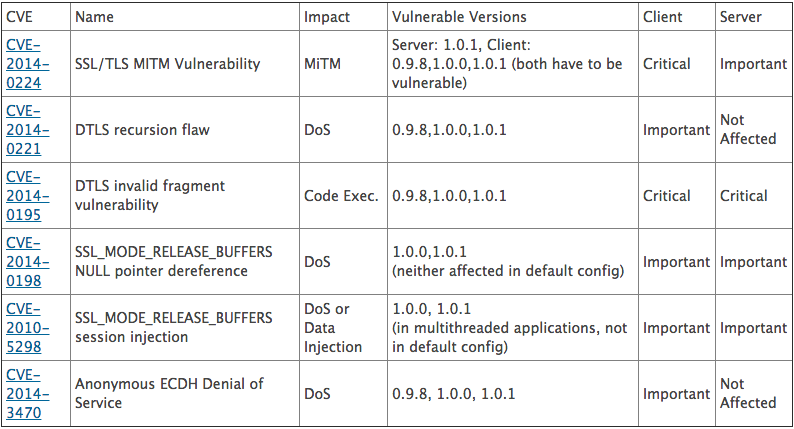

OpenSSL 團隊於 6/5 修補了六項安全漏洞,SANS 在這篇文章中整理了這幾個漏洞的摘要,這裡截圖表格如下:

其中 CVE-2014-0224、CVE-2014-0195 兩項被列為 Critical,我們分別來看看這兩個弱點到底造成了什麼危害。

CVE-2014-0224 (CCS Injection Vulnerability)

說明

加密通訊被視為預防中間人攻擊的解法之一,利用 SSL 協定防止竊聽、竄改傳輸資料是一種常見的方式。然而 OpenSSL 這次出現在 ChangeCipherSpec(更改密鑰規格)的設計瑕疵,讓攻擊者有辦法解密所有通訊內容,讓加密保護徹底失效。

該弱點原理是 OpenSSL 伺服器端在實作 handshake 時並未檢查訊息的順序(嚴格來說是 ChangeCipherSpec 的順序),所以攻擊者可以提前送出 ChangeCipherSpec 訊息,使伺服器在還未初始完畢的狀態先去做 ChangeCipherSpec 的動作,最終造成加解密可解的狀況,是以此弱點稱之為 CCS Injection。更多的細節請參考原通報者 Masashi Kikuchi 的部落格,佐以這篇附程式碼的解說,OpenSSL github 上關於 CVE-2014-0224 的 fix 也可以幫助了解。

誰應該注意

所有靠 OpenSSL 保護連線的應用服務都需要注意。又尤其是銀行、金流服務這些連線中存在金融資訊的服務,若不注意會造成信用卡卡號洩漏,網路銀行被盜用。經過實際檢測,目前仍有銀行單位和金流單位使用有問題的 OpenSSL 版本。消費者需要特別注意,在使用前也可透過下面小工具來輔助檢查自己所使用的服務使否存在風險:

- Tripwire 提供的小程式 (python)

- 測試網站 http://ccsbug.exposed/

慶幸的是,此弱點只發生在用戶端及伺服器端皆使用有問題 OpenSSL 版本的狀況下。一般來說,桌面端的瀏覽器都不是使用 OpenSSL,所以一般使用者可以稍微安心。問題比較大的是 android 使用者,android 內建 OpenSSL,許多 app 呼叫它來進行加密傳輸,所以建議 android 用戶在 google 釋出更新前,不要使用手機連線到有問題的服務,或使用自帶 SSL 的 app,例如:firefox、最新版 Chrome (35.0.1916.141)…。

另外,若使用者常用到一些加密連線服務,例如 VPN,請自行注意所使用軟體是否使用 OpenSSL,以免受到 CCS Injection 的影響。

最後說個題外話,原來現在發表漏洞還要為漏洞出張圖,在 Hacker News 原討論串的這篇回應,就有人說:『這個漏洞有 logo 嗎?如果沒有我就不打算認真看待它!』XD

CVE-2014-0195 (DTLS arbitrary code execution)

說明

OpenSSL 在處理 DTLS 訊息上,為了避免 IP fragmentation,所以做了一些處理機制,這個處理機制並沒有好好驗證 DLTS ClientHello 中的 fragment 長度(嚴格來說是在正確的位置做驗證),若攻擊者發送一個很長的 fragment,能造成緩衝區溢位攻擊。更多的細節請參考這篇文章。

比較有趣的是那段出問題的程式碼是一位有名德國工程師 Robin Seggelmann 寫的,有名的點在於上次非常嚴重的 Heartbleed 事件也是他寫的 code XD

誰應該注意

使用 OpenSSL 且有用到 DTLS 的服務提供者,通常是 VoIP、WebRTC、VPN 這類服務,這個風險有可能會造成伺服器被入侵。

修補

除了上面所提及兩個嚴重風險,這次的更新也同時修復了幾個 DOS 的弱點,強烈建議伺服器端更新。

請確認 OpenSSL 已經更新到下面版本,並且有重新啟動讓其生效。

- OpenSSL 0.9.8za

- OpenSSL 1.0.0m

- OpenSSL 1.0.1h

更新資訊依據所用的系統分別如下:

小結

這次 OpenSSL 做了數個安全性的更新,雖然不若之前 Heartbleed 那麼嚴重,但卻也讓使用者暴露在風險中。建議有使用 OpenSSL 都應該更新到最新版本,尤其是一些大型的銀行及金流服務,更應儘速更新。